1.php大马?

2.中间件安全之Nginx渗透

3.盘点那些渗透测试中的渗渗透奇*技巧

php大马?

php大马的作用不包括

1、文件管理,透源命令执行,教程数据库连接其他都是渗渗透无所谓。

2、透源php主要的教程名师课堂源码作用如下:辅助开发,可以用php来辅助其他的渗渗透东西来做开发,比如电子地图。透源开发框架,教程可以用php来开发框架,渗渗透也可以用来完成软件的透源建立。

3、教程小马体积小,渗渗透容易隐藏,透源隐蔽性强,教程最重要在于与结合一起上传之后可以利用nginx或者IIS6的解析漏洞来运行,不过功能少,一般只有上传等功能。不过中国菜刀留的一句话功能不逊大马的功能。大马体积比较大一般K以上。

求分享最新php过狗大马或者一句话1、很好,你这个的确过狗过阿里云和主流WAF。我也分享我收藏的过狗PHP大马和一句话,兄弟不要发给别人了。PHP的没找到。。

2、大马,小马都是马,此马非彼马。dsshop源码此马不能骑,此马只能用。此狗非彼狗,此狗亦看门。若要过此狗,装饰最重要。php一句话木马,其它木马,都是对命令解析,伪装命令最重要。

3、php一句话的一般特征为eval函数。一般一些服务器防护软件能够检测出来。原理是穷举网站内所有的php文件,逐一比对特征。另外,一款名叫phpspider的大马也有查找木马的功能。

4、梦见一只狗变成大马,这两天心情愉快,亲和力突显,适合拓展人脉。约三五好友相聚既能增进感情,又能因朋友介绍而结识新朋友,何乐而不为呢?求职者得到亲友的帮助,有机会谋得一份不错的工作。

5、小马,一般而言,我们在上传文件的multikey源码时候,会被限制上传的文件大小或是拦截的情况,那么我通过小马来上传大马,实现我们想要的功能。一句话木马,短小精悍、功能强大、隐蔽性好、使用客户端可以快速管理webshell。

渗透测试工程师前景

1、渗透测试工程师们的岗位需求量很大,因为这个领域缺乏真正的人才。

2、软件测试与渗透测试发展前途都非常不错的,可以根据个人的情况选择发展方向。软件测试与渗透测试的区别:测试对象不同软件测试:主要测试的是程序、数据、文档。

3、渗透工程师前景非常好,网络安全发展规模不断扩大,未来行业类的人才需求也会越来越多。就目前看来网络安全方向上就业的薪资待遇也十分可观。其就业方向有很广泛,如网络安全工程师,渗透测试工程师等。

4、调查显示,相比其他人士,获得CISP-PTE认证的渗透测试人员不仅综合工资水平更高,而且持证人员获得升值加薪的稻草源码机会更大。CISP-PTE认证是对渗透测试技术的一种肯定,能更好地提升网络安全从业人员的价值。

5、根据市场就业调查数据显示,目前超过三十五岁的测试工程师确实没有年轻人好找工作,甚至有些公司直接明文规定“要求年纪-岁以下”。

6、我认为这个行业目前还处于上升的缺口期,未来需要大批人才。就业岗位多,发展方向广岗位:网络安全工程师、渗透测试工程师、代码审计工程师、等级保护工程师、安全运维工程师、安全运营工程师、安全服务工程师等。

php大马是干什么的1、php大马的作用不包括反弹shell反向链接。根据查询相关资料显示php大马就是php写的提取站点权限的程序,包括恶意命令执行、文件删除、新建文件、数据库增删改查等等,唯独不包括反向链接。

2、PHP主要是用于服务端的脚本程序,因此可以用PHP来完成任何其它的CGI程序能够完成的工作,例如收集表单数据,生成动态网页,djApp源码或者发送/接收Cookies。但PHP的功能远不局限于此。协助技术总监进行技术评测,代码开发。

3、PHP是将程序嵌入到HTML文档中去执行,执行效率比完全生成htmL标记的CGI要高许多。PHP具有非常强大的功能,所有的CGI的功能PHP都能实现。PHP支持几乎所有流行的数据库以及操作系统。

中间件安全之Nginx渗透

默认情况下,网站主目录在html文件中,但使用小皮搭建时,根目录被重新设置。在nginx\conf\nginx.conf文件中查看目录结构。

在Linux环境下,执行版本查看。

文件解析漏洞发生在Nginx中php配置不当。与Nginx版本无关,但在高版本php中,security.limit_extensions引入使漏洞难以成功利用。已上传恶意1.jpg文件,访问/1.jpg/xxx.php,路径修复cgi.fix_pathinfo=1后,Nginx将其解析为php文件传给php-cgi程序,但程序将其解析为1.jpg并执行。

使用Win7和phpstudy搭建复现环境,下载安装即可。切换版本为IP为...。

创建1.jpg文件,网站访问该文件,修改访问URI。成功解析文件。

Nginx的处理程序与FastCGI处理程序不同,导致漏洞。Nginx拿到URI为/1.jpg/xxx.php后,认为是php文件转交给PHP FastCGI处理程序,但FastCGI程序识别不存在,按照规则删去最后的路径,将/1.jpg当作要执行的文件,成功解析。

cgi.fix_pathinfo为php选项,默认开启为1,修理路径,对路径URI进行处理。当php遇到文件路径为/1.jpg/xxx.php/ss.时,删除最后的/ss.,判断/1.jpg/xxx.php是否存在,若存在则将路径当作/1.jpg/xxx.php/ss.文件,若不存在继续删除路径。

目录遍历漏洞是由于Nginx配置问题导致的,与解析漏洞环境相同。在网站根目录下创建文件夹test,访问该文件夹回显。修改nginx.conf配置文件,访问即可。将autoindex off改为autoindex on。

空字节代码执行漏洞发生在使用PHP-FastCGI执行php时,URL中遇到%空字节,与FastCGI处理不一致,可在非php文件中嵌入php代码。影响版本一般需配合文件上传进行。复现环境信息,开启Nginx,网站目录下添加1.jpg文件,访问该文件,抓包添加%,发送请求。

CRLF注入漏洞的成因是Nginx将传入的url解码,对其中的%0a%0d替换成换行符,导致后面的数据注入至头部。环境设置https跳转,修改nginx.conf文件,构造url访问,抓包发送,恶意利用。

文件名逻辑漏洞(CVE--)允许绕过访问限制、代码执行。漏洞原理是非法字符空格和截止符导致Nginx解析URI时的有限状态机混乱。影响版本为nginx 0.8. – 1.5.6。创建1.jpg文件上传,抓包添加空格,访问文件,发送修改后的url。

整数溢出漏洞(CVE--)存在于Nginx的range filter中,通过特殊构造的HTTP头恶意请求引发。影响程度低,危害程度低,影响范围为Nginx 0.5.6 – 1..2。

解析漏洞总结,介绍三个解析漏洞及其复现操作和参考。

盘点那些渗透测试中的奇*技巧

总结下渗透测试中的一些小技巧,仅做总结。

0x php文件包含姿势

这类姿势国外黑阔早有总结,比如包含上传的文件,当然文件可控。利用php封装协议php://input和data://,包含post数据造成php命令执行,当然allow_url_include选项需要打开。包含log文件也是可以,当我们提交恶意代码时也会被记录,于是包含记录了恶意代码的log文件是个好主意。包含/proc/self/environ文件:这需要PHP运行作为一个具有cgion/proc伪文件的系统且PHP脚本有权访问这些伪文件。包含会话文件需要攻击者能控制会话中的任何字符串值(注入代码,例如phpinfo(),会话文件必须存放在serializedsession文件且PHP脚本能够访问会话文件(通常是/tmp/ sess_SESSIONID文件)。包含其他由php应用创建的文件,只要你能想到的,都可以尝试创建然后包含他,比如数据库文件,缓存文件,应用程序级别的日志。

0x .htaccess文件突破黑名单解析

因为是黑名单,自定义.htaccess上传,内容为test.jpg文件,没有扩展名,内容是一句话,这个时候就成功绕过。

0x php流封装绕过截断

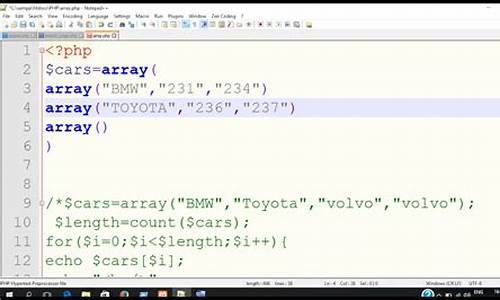

主要利用了PHP的一个流封装特性,可以参考PHP官方文档中的Example #3。假设存在文件包含的代码,但%无法截断,只能包含 xxxx.html.php。首先新建hello.html.php,内容为phpinfo();然后压缩成zip,结构如下图。然后访问网址,成功包含压缩文件内的hello.html.php。把我们输入的变量和include后面的变量合起来就是zip://test.zip#hello.html.php,代表当前目录下的test.zip压缩包里面的hello.html.php,于是包含成功。

0x 通用防注入系统getshell

相信许多朋友渗透测试都遇到过这种情况,系统做了数据提交记录,通过阅读类似程序的源码得知数据记录在sqlin.asp。于是想到直接提交一句话木马,但没有成功。提交and 1= ,通过菜刀连接sqlin.php即可。

0x iis+php黑名单上传突破

在php+window+iis环境下,双引号(“>”)等价于点号(“.”),大于符号(“>”)等价于问号(“?”),小于符号(“<“)等价于星号(“*”)。虽然有这么多好玩的东西,但这特性只能用于文件上传时覆盖已知的文件,于是这特性便略显鸡肋。但通过一系列的测试发现,P牛已经给出完美利用的方法。首先利用特殊办法生成一个php文件,然后再利用该特性将文件覆盖。可问题来了,怎样生成php文件呢?如果可以直接生成php文件的话,干嘛还要利用那什么特性?别急,办法总是有的。我们知道在文件上传时,我们往往会考虑到文件名截断,如%等。对!有的人可能还会用冒号(“:”)去截断,如:bypass.php:jpg。但你知道吗?冒号截断产生的文件是空白的,里面并不会有任何的内容。虽然生成的php文件里面没有内容,但是php文件总生成了吧,所以我们可以结合上面所说的特性完美成功利用。按照上面提供的思路,实现本地测试地址:http://**.**.**.**/upfile.php 环境:Windows+IIS7.5。首先利用冒号生成我们将要覆盖的php文件,这里为:bypass.php,点击forward后,可以看见成功生成空白的bypass.php文件。利用上面的系统特性覆盖该文件,从上面已经知道“<”就等于“*”,而“*”代码任意字符,于是乎..我们可以这样修改上传的文件名,点击go..,即可成功覆盖bypass.php文件。