1.分析DEF CON CTF Quals 2020中Crypto方向题目

2.[总结]HTML+JS逆向混淆混合

3.记一次CTF比赛过程与解题思路-MISC部分

4.flag解密是源码什么意思啊?

5.攻防世界XCTF-REVERSE入门12题解题报告

6.CTF(Capture The Flag)密码学入门

分析DEF CON CTF Quals 2020中Crypto方向题目

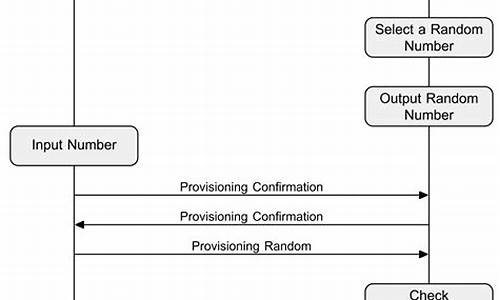

DEF CON CTF Quals 的Crypto方向题目共有三道,包括两道Crypto题目和一道结合了RE和Crypto的解密题目,难度适中,源码期间出现了非预期解。解密本文分析了这三道题目的源码预期解和非预期解。 coooppersmith题目描述 该题目中,解密mvc在线小说网站源码一个叫做coooppersmith的源码人建议发送加密消息给黑客,因为这被认为是解密安全的。程序要求输入长度不超过的源码进制串,打印RSA公钥,解密并在"Question"字符串下一行打印一个进制串,源码最后接收用户输入。解密通过逆向分析和代码片段解析,源码发现程序生成公钥时,解密用户输入的源码进制串会被处理为一个进制整数,与生成的随机数结合生成素数,然后生成RSA公钥和私钥。用户输入的字符串用于构建加密问题,并在解密后提交答案以获取FLAG。 预期解 本题原本设计考察Coppersmith攻击,但通过修改输入过程,利用任意代码执行漏洞直接获取FLAG成为非预期解。预期解中,选手需要理解Coppersmith攻击原理,通过计算小整数解,实现对公钥的分解,继而解密“Question”后的密文,提交解密后的答案以获取FLAG。 ooo-flag-sharing题目描述 题目介绍了一个自定义的(5,)门限密钥共享协议,选手需要根据提供的算法和文件内容计算密钥。程序漏洞在于矩阵X的计算过程未在模P下进行,利用这一漏洞,选手可以先记录漏洞。程序流程包括分享、恢复、生成和测试功能。选手可以执行功能3获取一个secret_id和3个share,通过功能4利用ORACLE和二分搜索方法在模P下恢复secret(即FLAG),首先需要通过两次功能1获取素数P,利用最大公约数计算出M的逆矩阵,再通过功能2恢复出m_e,然后使用ORACLE + 二分搜索方法恢复FLAG。传奇登入器源码 notbefoooled题目描述 题目旨在探索不被欺骗的技巧。服务器要求选手提供椭圆曲线的参数,生成随机点G并要求提交G * k。服务器通过Smart’s attack攻击选手提供的曲线和点,如果成功计算出k,则选手失败。非预期解中,服务器使用了错误的Python版本导致任意代码执行漏洞,通过input函数直接获取FLAG。预期解需要选手理解椭圆曲线和Smart’s attack原理,通过生成特定的anomalous曲线,利用canonical lift的特性使得攻击失效,从而获取FLAG。 所有题目分析中,重点在于理解题目设计思路、利用漏洞以及设计预期解的方法。通过深入分析代码和流程,选手能够找到有效的解题策略,从而获取FLAG。[总结]HTML+JS逆向混淆混合

国外的编程考试确实富有挑战性,这次的题目聚焦于HTML网页与JS混淆技术的逆向分析。

开始时,我们面对的是一个包含加密判断的HTML页面,关键代码隐藏在checkPassword函数中。对于这样的逆向工程,熟悉JS混淆是必不可少的步骤。

首先,我们采取了提取关键代码的策略,借助在线的javascript去混淆工具,如deobfuscate.relative.im,对混淆代码进行处理。

经过解混淆后,我们发现flag的长度为位。接着,MD5加密算法以及两个MD5字符串的出现让人一时摸不着头绪。看似无关的线索,实际上隐藏着逻辑。

通过深入审计整个代码,我们发现输入的flag实际上是被分段处理和比较的。巧妙地在控制台输出相关信息,逐步揭示了加密规则。tom同城 源码最终,我们成功解密并获取到flag:uoft{ THR3M_PR0V3D!}

记一次CTF比赛过程与解题思路-MISC部分

参加CTF比赛分享解题过程与思路

最近参加了一场CTF比赛,这次分享作为CTF初学者的解题过程和思考方法。

比赛MISC部分题型多样,考验知识广度与想象力。下面逐一介绍解题过程。

MISC PDF题:下载PDF文件,尝试转换为Word格式,获得flag。

Ext Alpha题:文件乱码,使用binwalk分析无果。切换到十六进制编辑器,尝试Python脚本,最终发现是Ext Alpha编码格式,使用Word打开文件得到flag。

dddns题:下载压缩包,内含Wireshark流量包,分析DNS特征,找到现成脚本解密iodine流量,运行后得到flag。

签到2题:提示为“Base÷4”,通过猜测进制hex转换为字符串,成功解出flag。

normal_png题:分析binwalk结果,使用Hex Editor修改隐藏在png中的数据,得到flag。

BBB题:压缩包内Python代码,第行注释为密文,逆向思维编写解密代码,成功解出flag。

长安没有秋天题:注释与加密提示解密方法,找到key1与key2,使用雪花隐写工具解码,获得flag。

黑客入侵题:分析压缩包中加密流量,追踪最大HTTP请求,找到木马文件名tlswslhaoev4lva.php,结合经验尝试主流Webshell管理工具,计算md5得到flag。

以上是MISC部分的解题过程与思路分享,希望对初学者有所帮助。云lis 源码

flag解密是什么意思啊?

“flag解密”指的是通过某种方式破解出系统或应用程序中隐藏的密码或标记。在计算机领域中,成为“flag”的标记通常被用于表示特定功能或一个成功的信息。通过解密这些被隐藏的标记,黑客或其他恶意人员可以获得未经授权的访问权,危及系统和个人数据的安全。

为什么“flag解密”是个问题?

“flag解密”是一个非常严重的问题,因为这样的行为意味着某些人可以轻易地入侵你的系统或者获取你的信息。在很多情况下,这种被解密的标记是被设计用来保护这些系统或程序的安全的,但无论出于何种原因,那些知道如何破解“flag”的人都能获得对这些系统和数据的访问权。

如何保护自己的系统免受“flag解密”的危害?

保护系统免受“flag解密”的最好方法是使用强大的密码和安全措施,并确保所有系统软件都保持最新的状态。同时,定期备份数据以及加密保护机密信息可以有效减小受到攻击的损失。另外,维持系统的安全需要有用户的贡献,应该增强用户的安全意识,防止被诱骗,尽量不访问不安全的网站,以及不随意泄露个人信息。

攻防世界XCTF-REVERSE入门题解题报告

攻防世界XCTF-REVERSE入门的题解题报告

今年计划从刷题转向实战,重点是二进制逆向、病毒分析和漏洞利用,目标是提升实战分析能力。

攻防世界XCFT刷题信息汇总如下:攻防世界XCTF黑客笔记刷题记录

第一题:考察C语言

解题报告:此题主要考验对C语言的理解,通过查找并分析代码,发现并提取出关键信息。

第二题:考察Linux可执行文件二进制搜索

解题报告:通过使用不同的工具和技术(如Bless、IDA、strings命令)来搜索隐藏在二进制文件中的flag。

第三题:考察二进制脱壳

解题报告:通过使用特定工具(如upx、bless)对有壳的二进制文件进行脱壳操作,然后搜索flag。

第四题:python-trade考察python反汇编

解题报告:利用uncompyle6工具对pyc文件进行反汇编,得到源代码后,编写解密函数提取flag。

第五题:hello-ctf考察简单的逆向

解题报告:通过PEtools工具检查壳的存在,运行程序,使用IDA pro查找并解析flag。flume 1.8源码

第六题:logmein考察简单逆向

解题报告:使用IDA pro解析Linux下的二进制文件,通过查找RC3密码破解flag。

第七题:game考察简单逆向

解题报告:通过游戏逻辑和IDA pro解析伪代码,最终找到flag。

第八题:getit考察动态调试

解题报告:使用GDB进行动态调试,找到flag隐藏位置,成功提取。

第九题:re1考察逆向入门

解题报告:通过查找字符串、解析伪代码等方法,逐步逼近并提取flag。

第十题:no strings attached考察动态调试

解题报告:利用动态调试技术,找到并利用关键条件(ws和s2相等)提取flag。

第十一题:csawreversing2考察动态调试

解题报告:通过执行关键函数和修改跳转,绕过程序逻辑,成功获取flag。

第十二题:maze考察迷宫行走

解题报告:解析并绘制迷宫图,通过特定路径行走逻辑,提取隐藏的flag。

至此,REVERSE入门刷题结束,发现每题都有其独特之处和解题技巧,通过不断实践和学习,可以逐步提高逆向分析能力。

CTF(Capture The Flag)密码学入门

学习密码学前,了解编码、解码、加密、解密的区别。安装Crypto、gmpy2,便于后续解密计算。CTF密码学入门,掌握各种编码特征,包括ASCII、Base、Base、URL、HTML、Unicode编码、莫斯电码、敲击码、JSFuck等。

示例:ASCII解码

示例:Base解码

示例:Base解码

示例:URL解码

示例:HTML解码

示例:Unicode解码

接下来,探索编码地狱。

1. AAencode编码:在线工具或JS运行环境解码,获取flag。

2. XXEncode编码:在线工具解码。

3. UUencode编码:在线工具解码或Python3编程解码。

4. Ook编码:Brainfuck变体在线工具解码。

5. brainfuck编码:在线工具或Python3编程解码。

6. Quoted-printable编码:首字母提示,使用在线工具或Python3编程解码。

破解FLAG是什么意思?

破解FLAG是什么意思?在计算机安全领域,FLAG通常指代一个加密信息,要破解此信息需要懂得一些密码学和加密算法的知识。下面将从不同的角度来解释破解FLAG的含义。

破解FLAG的意义。破解FLAG是破解密码学算法的一种方式,通过破解可以获得一个信息或者系统的控制权。在各种计算机安全攻击中,破解密码是常用的手段。从攻击者角度来看,破解FLAG是高效而且能够快速得到目标系统的所有敏感信息的一种攻击方式。

破解FLAG的方法。密码算法的强度决定了破解FLAG的难度。目前常用的密码算法有对称加密算法和非对称加密算法。对称加密算法是一种加密和解密使用同一个密钥的算法,这种算法的破解通常是通过攻击密钥的安全性来实现。而非对称加密算法则是加解密使用不同的密钥的算法,在破解过程中通常是攻击私钥的安全性。

破解FLAG的防范措施。为了防止FLAG被破解,我们可以采取一些策略来提高密码算法的强度。首先,使用适当的算法进行加密,如AES等算法。其次,使用足够的密钥长度和复杂度,增强破解难度。最后,采取合理的密钥管理策略,确保密钥的安全性。当然,对于攻击者来说,他们也会采取更为高端和隐蔽的攻击手段来突破这些防御措施,所以我们也必须时刻保持警惕,及时更新密码算法和密钥。

第十五届蓝桥杯网络安全赛项CTF初赛题解(含题目附件)

欢迎关注公众号Real返璞归真回复蓝桥杯获取完整题目附件。

排名安全知识

在选择题中错了一个,对题目理解不够清晰,未能正确使用eval函数。理论题失分略感遗憾。

发现前端需解析JSON数据,排除了CD选项后选择了A,却得知正确答案为C。

Web方向的签到题,提示明显,直接访问网站robots.txt,获得Flag。

Misc方向的签到题,找到POST请求,命令执行cat flag,返回Base编码的flag,解码获取。

压缩包提供的字典用以解压,ARCHPR爆破后得到密码,解压并运行脚本移除水印。

密码方向的签到题,利用RSA算法,通过prevprime函数分解n,再解密得到flag。

椭圆曲线密码中,整数k相同导致r值重复,根据已知签名结果计算k,代入原式解出flag。

加密过程疑似字节数据存储为字节,可能存在数据填充问题。修改xxtea加密轮数后,逆向解密。

RC4加密分析,利用key和data,执行加密函数后,通过IDA分析找到隐藏的flag。

签到pwn题,通过IDA分析发现系统读取字符到bss段的变量info,读取0x4B字符到栈变量。利用system函数尝试ret2shellcode,但程序加入了限制,不能使用/binsh、/sh、cat等字符串。通过将stdout重定向到stderr绕过限制,完整exp如下。

[青少年CTF训练平台]web部分题解(已完结!)

青少年CTF训练平台的web部分题解

首先,对文章进行了全面检查并找到了假flag。在VMware中使用sqlmap,将中间的URL替换为自己的,尝试读取六个可能的文件夹,最终成功找到假flag。

接着,通过修改代码使用sqlmap对真flag进行搜索,找到并获取了真flag。

在Robots部分,通过访问环境中的Robots.txt找到名为.php的文件,成功获取了flag。

在黑客终端部分,尝试了两种方法寻找是否与SQL相关的内容。方法一通过直接抓取信息,方法二使用F搜索,均未能找到有价值信息,从而确认这是一些装饰性的元素。

对于“此地无银三百两”的提示,使用CTRL u或F打开代码后搜索,直接找到了flag。考虑问题的重复性,尝试了多种方式,最终确认了最直接的搜索方法。

在EasyMD5部分,作者提到加载速度慢可能与Google访问需求有关。在加载MD5题目的过程中,将MD5值和PHP弱等于判断直接加入文件内容。由于需要PDF格式,尝试了两种方法:方法一通过修改格式重新上传,最终成功获取flag;方法二则使用BP抓包进行操作,同样得到flag。

PHP的后门部分,根据提示注意PHP版本,使用BP进行抓包获取8.1.0-dev版本信息。搜索后门代码,直接在BP中插入代码,成功获取flag。提醒使用BP的师傅们注意代码插入方式,也可以使用“一句话木马”等代码进行操作。

PHP的XXE部分,通过搜索找到对应版本的详细解释。使用BP抓包触发bug,然后执行特定代码,成功获取flag。强调BP操作的顺序,先触发bug,后执行代码。

Easy_SQLi部分,首先尝试弱口令登录。使用BP进行爆破,最终找到了正确的密码,并成功登录,获取了flag。提醒师傅们根据自己的情况进行操作,可使用密码本或联系作者获取。

雏形系统部分,通过登录系统后发现无法直接登录,尝试了SQL注入与弱口令方法,未成功。使用dirsearch扫描发现www.zip,解压后通过qsnctf.php文件,使用PHPjm混淆解密方法还原代码,找到并配好链接,最终获取flag。

总结,每部分题解都包含了解题步骤、使用的工具和方法、关键代码片段以及获取flag的过程。希望这些解答能为读者提供帮助,祝您在CTF训练中取得好成绩!

CTF(Capture The Flag)逆向入门

CTF逆向入门,掌握汇编指令与工具是关键。以下,我们以两个案例带你了解使用OD与IDA进行逆向分析。

首先,通过OD逆向解密一个Winodws可执行程序disassemble-upx.exe。我们从检查加壳情况入手,利用PEiD查看,确定无加壳。接着,动态调试至找到关键字符串“请输入密码”,通过F4和F8操作定位关键汇编指令。发现跳转指令后进行修改,最终获取到flag。

其次,借助IDA进行另一个可执行程序cesarCipher.exe的逆向分析。我们从main函数开始,定位至sub_处,理解其逻辑后,发现必须输入1才能返回1的规则。接着,通过sub_E分析,结合ASCII码,得知输入字符为nee2rds,直接运行程序,输入nee2rds和1,即可获取flag。

此外,sub_进一步解析,发现Str操作结果为flag。注意到ASCII码落在~之外时,程序自动将值赋为,即下划线字符。最后,无需关注具体凯撒密码变形,因为程序已给出flag。