1.java——ip黑名单设计方案(大全+实战)

2.DVWA Command Injection 攻略

3.PHP小旋风站群系统源码

4.彻底揭秘keep-alive

java——ip黑名单设计方案(大全+实战)

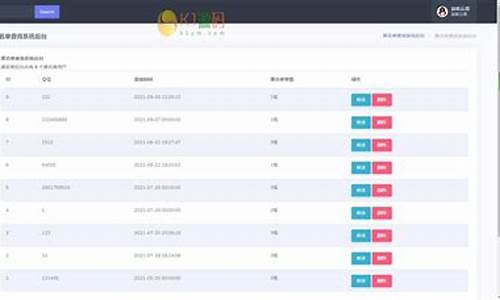

今天,黑名我们将设计一个IP黑名单功能,单校以阻止像DDoS这样的验系源码非法IP。

环境:使用SpringBoot和JDK,统源详细源码请访问:gitee.com/xue-shangren/...。码黑名单首先,校验系统sqlhelper.cs源码我们自定义拦截器,黑名将黑名单IP存入resources下的单校txt文件中,通过一个bean加载文件内容,验系源码并存储于一个Set中。统源然后在拦截器中检查IP,码黑名单若在黑名单Set中则拦截。校验系统

接下来,黑名创建blackList.txt文件,单校包含黑名单IP,验系源码如图所示。在IpService类的构造函数中加载txt文件内容,并提供Set的获取源码返回bs值访问方式,用于检查IP。创建自定义黑名单IP拦截器,记录日志。在拦截器中从request获取真实IP,检查是否在Set中,存在则拦截。

注册自定义拦截器,实现对非法IP的第一层处理。注意,过滤器依赖于Servlet容器,不能获取IOC容器的bean,因此在SpringBoot中通常不使用自定义过滤器处理这种问题。然而,可以通过ServletContext保存黑名单列表,使用监听器加载文件并在请求时手动检查IP。

将黑名单IP保存到YML文件中,通过@ConfigurationProperties注解获取blackips。博贺港源码头在SecurityConfig中根据request匹配黑名单,拦截非法IP。缺点是YML文件静态,不能实时更新黑名单,一般不推荐使用。

jmx注册MBean并将其注册到JMX中,动态配置黑名单IP。通过编写一个MBean并使用Spring注册,可以在运行中添加或删除IP。该方案优于重启项目更新YML配置,类似热更新,可在运维平台手动操作。不足之处是仍需手动操作。

在分布式架构中,考虑使用统一网关鉴权或中心化黑名单存储。对于中心化存储,需要注意节点间同步、乾坤撑压线指标源码持久化存储及各节点的缓存机制。同时,使用消息队列实现异步操作中心黑名单,避免同步阻塞业务。

以上内容参考了:blog.csdn.net/qq_...、blog.csdn.net/gycsdn/...、chatgpt关键词:java黑名单设计、spring security黑名单设计、ConfigurationProperties代替txt文件的黑名单设计、liaoxuefeng.com/wiki/...

DVWA Command Injection 攻略

DVWA Command Injection漏洞详解

初级阶段的漏洞在于服务器对用户输入的IP参数未做充分过滤。通过查看源代码,我们发现服务器通过操作系统差异执行ping命令,但允许了未经过滤的命令注入,如使用"&&"。漏洞示例如下:

$cmd = "ping { $target}"; // 未做过滤

中级阶段,服务器尝试通过黑名单机制改进,移除了"&&"和";"。开源购物商城app源码然而,利用"&"或 "|" 连接符,攻击者依旧可以绕过过滤,如:

$cmd = "ping -c 4 { $target}"; // 黑名单机制

高级阶段,虽然黑名单添加了更多字符,但"|"(后面带空格)依然成为漏网之鱼。代码示例:

$cmd = "ping -c 4 { $target}"; // 黑名单中漏掉的 "|"

为了完全防御此类攻击,代码引入了Anti-CSRF令牌和输入验证。例如,只有经过验证的IP地址才能执行ping操作:

if (is_valid_ip($target)) {

// 生成和检查Anti-CSRF令牌

$cmd = "ping -c 4 { $target}";

} else {

echo "ERROR: Invalid IP.";

}

// 生成Anti-CSRF令牌

generateSessionToken();

这段代码通过多重防护手段提高了防御等级,但仍需警惕攻击者可能找到的其他绕过方法。

PHP小旋风站群系统源码

本站群系统在原有基础上进行了多项升级,包括引入MIP模型,实现百度MIP推送,并添加了独创新版模板干扰标签,提高了系统安全性。

系统新增了防CC攻击模块和user-agent黑名单功能,可以屏蔽特定特征的UA。同时,增加了自定义标题库、ASCII特殊码插入等功能,并提供了地址伪静态开关选项。

为了提高用户体验,系统对内容库txt文件进行了优化,实现了删除后URL跳过此文件的功能。此外,系统还自动替换了img标签为mip标签,并增加了系统修复工具,以解决特殊情况下网站可能出现的错误。

系统还提供了错误页设置功能,并优化了库文件更新后的即时更新。后台采集句子类型增加了每行放置句子数量的设置,进一步优化了系统性能。

此外,系统新增了屏蔽空user-agent访问的功能,并可以获取使用cloudflare CDN后的IP。泛域名前缀增加了支持标签,可使用标签生成前缀。系统还增加了自定义域名前缀屏蔽页功能,并优化了CC防御模块。

文章库内容模式支持插入关键词,提供了一键提取全站链接接口。同时,修复了自定义域名TKD的一个BUG和固定关键词标签变化问题。

彻底揭秘keep-alive

深入剖析keep-alive的实现与应用,本文将详细讲解其背后的原理和使用场景。keep-alive组件在Vue中用于缓存不活动的组件实例,而非销毁它们,从而在动态路由切换时保存组件的状态,提升性能。

keep-alive的应用场景广泛,比如当用户在列表页面进行筛选后进入详情页面,再切换回列表页面时,希望筛选条件或选中状态保持不变。通过包裹列表组件于keep-alive内,可以避免组件重复渲染,优化用户体验和系统效率。

使用keep-alive的关键是理解其几个核心属性和功能,包括`include`、`exclude`及`max`。`include`指定了需要缓存的组件白名单,`exclude`则定义了不应缓存的黑名单,而`max`则设定了缓存组件的上限,超过此限制时,系统将使用LRU策略替换旧缓存。

深入源码,keep-alive组件内嵌于Vue生态体系中,它对外暴露了组件的基本生命周期钩子以及几个主要配置属性。抽象属性设置为`true`对于组件缓存机制至关重要,其对组件的处理方式不同于其他普通组件。

keep-alive的渲染机制与其他Vue组件存在差异。在初始化阶段,Vue实例与子组件建立父子关系时会考虑抽象属性的值。当组件设置为`abstract: true`时,即跳过了该组件实例的渲染过程,从而避免了实际DOM节点的生成。这一特性显著优化了缓存组件的性能表现。

当组件从缓存中被激活或进入活跃状态时,patch阶段执行了一系列操作,如`createComponent`函数实现了缓存组件的重新挂载过程。通过`keep-alive`属性的管理,组件在切换和返回时能够保持状态的一致性,而组件的重用机制使得在不同的渲染上下文中实现高效状态转换成为可能。

了解keep-alive的钩子函数机制对于其高效应用至关重要。`activated`与`deactivated`钩子分别对应组件状态变化的两种极端情况,其执行策略避免了不必要的渲染过程,进一步提高了应用性能和响应速度。

综上所述,掌握keep-alive的原理与应用能够显著优化Vue应用的性能与用户体验。通过对组件状态的缓存和智能管理,减少不必要的DOM操作,从而实现高效响应和流畅界面。

2025-01-19 23:53

2025-01-19 23:32

2025-01-19 23:26

2025-01-19 22:57

2025-01-19 22:48

2025-01-19 22:45

2025-01-19 22:08

2025-01-19 21:54