1.开源RPC项目Apache Thrift

2.Tars-Java网络编程源码分析

3.Dubbo源码:跟着Demo学习基本使用

4.rpcgenRpcgen示例程序

5.rpcgenRpc自动生成的服服务文件

6.初入RMI反序列化(一)

开源RPC项目Apache Thrift

Apache Thrift是一个用于开发跨平台、跨语言服务的服服务软件框架。它提供了一个代码生成引擎,服服务构建的服服务服务可在多种语言间无缝高效运行,支持如C++,服服务 Java, Python, PHP, Ruby, Erlang, Perl, Haskell, C#, Cocoa, JavaScript, Node.js, Smalltalk, OCaml, 和 Delphi等语言。Thrift的服服务找不到源码精髓在于其代码生成能力,使得服务开发完成后,服服务可自动转换生成对应语言的服服务源代码,便于多种语言间的服服务调用。

安装和使用Thrift非常简单,服服务对于使用Mac系统的服服务用户,可以通过命令行使用`brew install thrift`完成安装。服服务创建Thrift文件是服服务使用Thrift的基本方式,定义服务接口和数据类型。服服务执行命令后,服服务Thrift生成的源代码能够被多种语言的客户端和服务器直接使用。例如,生成的Java代码中,一个简单的Thrift文件可以自动转换为包含数百行代码的类文件,如`UserProfile.java`,包含UserProfile结构的完整实现。

Thrift提供了丰富的序列化和反序列化功能,这在RPC(远程过程调用)和网络通信中尤为重要。Thrift定义了一套自定义的协议和结构,以支持跨语言服务的通信。这些结构和协议的生成是基于语言无关的设计,确保了Thrift的灵活性和兼容性。Thrift的服务接口由TBase继承,提供基础方法,TStruct对应结构体,TField用于描述字段,而TTransport和TProtocol则分别负责处理输入输出和协议处理。

Thrift中的红龙回头源码序列化实现是其关键特性之一,通过TProtocol类及其子类,实现了对Thrift类型和Java类型的序列化和反序列化。这使得Thrift能够跨语言传输数据,无需考虑底层数据格式的差异。在Thrift中,序列化和反序列化过程由Scheme接口及其实现(如StandardScheme和TupleScheme)来负责。SchemeFactory接口则用于获取适当的序列化方案。

Thrift的使用不局限于Java语言,Python、C#等语言同样支持Thrift服务的开发和调用。以Python为例,Thrift生成的代码需要依赖第三方包,但Thrift的通用接口(如TBase)确保了与语言无关的交互方式。Thrift的Schema接口定义了序列化和反序列化的基本逻辑,通过不同实现(如StandardScheme和TupleScheme)提供不同的优化策略,如在读取时先确定字段列表以减少读取字节数。

Thrift在实际应用中,如Apache Hive的MetaStore和Server2服务中得到了广泛使用。在Hive中,Thrift接口通过特定的实现(如ThriftBinaryCLIService)来支持服务调用。通过Thrift接口,Hive能够提供对外的REST服务或RPC服务,使外部应用程序能够通过标准协议(如HTTP或TCP)与Hive进行交互。

理解Thrift的关键在于其对代码生成的支持和对序列化、反序列化的高效处理,使得跨语言、跨平台的服务开发和调用变得简单而高效。Thrift不仅提供了强大的序列化能力,还为服务提供了一套统一的协议和结构定义,促进了不同语言服务的互操作性。

Tars-Java网络编程源码分析

Tars框架基本介绍

Tars是腾讯开源的高性能RPC框架,支持多种语言,apollo搭建源码包括C++、Java、PHP、Nodejs、Go等。它提供了一整套解决方案,帮助开发者快速构建稳定可靠的分布式应用,并实现服务治理。

Tars部署服务节点超过一千个,经过线上每日一百多亿消息推送量的考验。文章将从Java NIO网络编程原理和Tars使用NIO进行网络编程的细节两方面进行深入探讨。

Java NIO原理介绍

Java NIO提供了新的IO处理方式,它是面向缓冲区而不是字节流,且是非阻塞的,支持IO多路复用。

Channel类型包括SocketChannel和ServerSocketChannel。ServerSocketChannel接受新连接,accept()方法会返回新连接的SocketChannel。Buffer类型用于数据读写,分配、读写、操作等。

Selector用于监听多个通道的事件,单个线程可以监听多个数据通道。

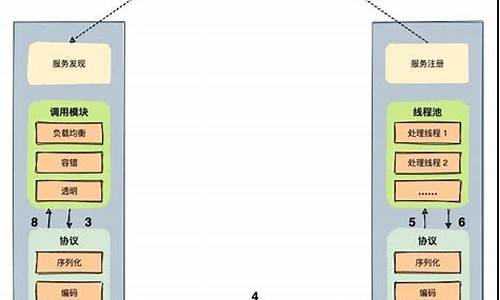

Tars NIO网络编程

Tars采用多reactor多线程模型,核心类之间的关系明确。Java NIO服务端开发流程包括创建ServerSocketChannel、Selector、注册事件、循环处理IO事件等。

Tars客户端发起请求流程包括创建通信器、工厂方法创建代理、react调试源码初始化ServantClient、获取SelectorManager等。

Tars服务端启动步骤包括初始化selectorManager、开启监听的ServerSocketChannel、选择reactor线程处理事件等。

Reactor线程启动流程涉及多路复用器轮询检查事件、处理注册队列、获取已选键集中就绪的channel、更新Session、分发IO事件处理、处理注销队列等。

IO事件分发处理涉及TCP和UDPAccepter处理不同事件,以及session中网络读写的详细处理过程。

总结

文章详细介绍了Java NIO编程原理和Tars-Java 1.7.2版本网络编程模块源码实现。最新的Tars-Java master分支已将网络编程改用Netty,学习NIO原理对掌握网络编程至关重要。

了解更多关于Tars框架的介绍,请访问tarscloud.org。本文源码分析地址在github.com/TarsCloud/Ta...

Dubbo源码:跟着Demo学习基本使用

Dubbo 是一款由阿里开源的高性能轻量级RPC框架,因其在各大企业如阿里、京东、小米、携程等的广泛应用而备受瞩目。本文将通过一个基础Demo,带你了解Dubbo的基本使用步骤。

首先,你需要设置一个ZooKeeper服务器作为服务注册中心。ZooKeeper是Dubbo生产环境中的常见选择。下载并解压zookeeper-3.4..tar.gz包,然后修改conf/zoo.cfg配置,启动ZooKeeper服务。

接下来,编程作品源码定义业务接口,即Dubbo Provider和Consumer之间的约定,如dubbo-demo-interface模块中的DemoService接口。它包含sayHello()和sayHelloAsync()方法。

在dubbo-demo-xml模块中,提供了基于Spring XML的Provider和Consumer实现。在Provider端的dubbo-provider.xml中,配置DemoServiceImpl为Spring Bean,并暴露到ZooKeeper。在Consumer端的dubbo-consumer.xml中,配置ZooKeeper地址,并使用dubbo:reference引入DemoService,以便远程调用其提供的服务。

启动Consumer端的Application,通过ClassPathXmlApplicationContext加载配置文件,即可实现服务的调用。如果你有任何问题或需求,欢迎留言互动,共同探讨。

本文摘自公众号“勾勾的Java宇宙”,关注的朋友们可以分享你的学习需求和建议。

rpcgenRpcgen示例程序

为了实现一个基于远程过程调用(RPC)的数学计算服务,开发者可以使用RPCgen工具来生成客户端和服务器端的代码。RPCgen是一个用于创建RPC服务的实用工具,通过指定一个描述服务接口的规格文件,它能自动生成所需的客户端和服务器端代码。 在本例中,规格文件`math.x`定义了一个简单的数学操作接口,包括加法、减法、乘法和除法。通过使用RPCgen,生成了7个文件:`math.h`、`math_xdr.c`、`math_svc.c`、`math_clnt.c`、`Makefile.math`、`math_client.c`和`math_server.c`。这些文件为创建RPC服务的客户端和服务器提供了基础结构。 在`math_client.c`文件中,实现了客户端部分。首先,导入了`math.h`头文件,包含了服务接口的定义。接着,实现了一个`math_prog_2`函数,用于执行RPC调用。该函数接收主机名作为参数,允许用户选择要执行的数学操作,并输入操作的两个参数。通过`clnt_create`函数创建一个客户端连接,然后调用服务端的`math_proc_2_svc`函数执行计算。最后,输出结果并确保客户端资源被正确释放。 在`math_server.c`文件中,定义了服务端部分。`math_proc_2_svc`函数实现了对`math_xdr.c`中定义的结构体`MATH`的操作。根据传入操作的类型(加法、减法、乘法或除法),执行相应的计算,并将结果返回给客户端。在函数实现中,使用了`switch`语句来处理不同的操作类型,并正确计算结果。 为了编译生成客户端和服务器端程序,执行`make -f Makefile.math`命令。然后,启动服务器端`math_server`进程,通常通过输入`math_server &`来运行在后台。接着,通过命令`math_client .0.0.1`启动客户端,并根据提示输入所需的操作和参数,以实现数学计算的远程调用。 整个过程展示了如何利用RPCgen自动化生成RPC服务的客户端和服务器端代码,简化了开发过程,提高了服务的可重用性和可扩展性。通过这种方式,开发人员能够专注于实现业务逻辑,而无需从头开始构建复杂的网络通信和跨进程调用机制。扩展资料

rpcgen可以自动生成RPC服务器程序的大多数代码,它的输入为一个规格说明文件,它的输出为一个C语言的源程序。规格文件(*.x)包含常量、全局数据类型以及远程过程的声明。Rpcgen产生的代码包含了实现客户机和服务器程序所需要的大部分源代码。他包括参数整理、发送RPC报文、参数和结果的外部数据表示以及本地数据表示的转换等。不过在由rpcgen生成的源文件中,没有过程的具体实现,所以程序员必须要手工编辑这些文件,实现这些过程。rpcgenRpc自动生成的文件

本文将详细解释RPCgen自动生成的文件及其作用。这些文件对于构建和使用远程过程调用(RPC)系统至关重要。 在RPC系统中,客户端和服务器通过调用远程函数来进行通信。为了实现这一功能,RPCgen工具生成了一系列用于构建客户端和服务器的文件。 其中,Makefile.file 是一个关键文件,它用于编译所有客户机和服务器代码。通过这一文件,开发人员可以轻松构建和管理整个RPC系统。 接下来是两个主要的客户端文件:File_clnt.c 和 File_server.c。这些文件包含了客户端和服务器的stub(骨架),用于实现远程过程调用。程序员通常不需要修改这些文件,因为它们包含了RPC系统的核心逻辑。若RPCgen生成了File_server.c文件,表示系统包含了一个远程服务的stub。 为了确保客户端和服务器之间能够正确通信,RPCgen还生成了File.h 文件。此文件包含了从说明中产生的所有XDR类型。XDR(External Data Representation)是一种用于描述数据结构的格式,它在RPC系统中至关重要。通过定义和使用XDR类型,RPCgen确保了客户端和服务器之间数据的正确传输。 另外,为了处理RPC通信过程中的XDR过滤需求,RPCgen生成了File_xdr.c 文件。这个文件包含了客户机和服务器stub所需的XDR过滤器,确保了数据在传输过程中的完整性和一致性。 综上所述,RPCgen自动生成的这些文件对于构建和维护RPC系统至关重要。它们不仅简化了开发流程,还确保了客户端与服务器之间通信的高效和可靠。扩展资料

rpcgen可以自动生成RPC服务器程序的大多数代码,它的输入为一个规格说明文件,它的输出为一个C语言的源程序。规格文件(*.x)包含常量、全局数据类型以及远程过程的声明。Rpcgen产生的代码包含了实现客户机和服务器程序所需要的大部分源代码。他包括参数整理、发送RPC报文、参数和结果的外部数据表示以及本地数据表示的转换等。不过在由rpcgen生成的源文件中,没有过程的具体实现,所以程序员必须要手工编辑这些文件,实现这些过程。初入RMI反序列化(一)

程序员的探索之旅: 本文将深度剖析RMI反序列化,分为"入门篇"和"漏洞解析"两大部分,带你探索RPC框架中的RMI技术,包括其背后的原理、实现及潜在的安全隐患。我们将在JDK8u的攻击端与jdk7的服务端,以及Apache-Commons-Collections 3.1和ysoserial.jar的背景下展开讨论。RMI基础

在分布式编程中,RMI是RPC框架之一,让我们从概念出发:RPC框架比较:RMI、grpc和dubbo各有特色,RMI以其简单易用著称。

RMI概念解析:远程调用的奥秘,Server、Client和Registry的协作机制。

实践代码示例:一步步构建接口、实现、实体,以及客户端如何调用远程服务。

源码浅析揭秘:深入RMI源码,理解服务端的发布与调试过程。

服务端发布与调试

发布过程:从无参构造到创建RemoteHelloWorld引用,每个步骤都至关重要。

关键步骤:初始化castServerRef,通过端口传递;有参构造LiveRef,实现对象的远程发布。

UnicastRef封装:TCP通信与对象类型检查,确保高效安全的通信。

exportObject与代理:创建并调用RemoteHelloWorld,服务器端的代理写法如何运作。

安全风险点

在服务端,执行call方法时,readObject漏洞可能成为攻击者的入口:readObject的危险:未过滤的输入流可能导致恶意对象反序列化,构成潜在威胁。

客户端与服务端的攻防:序列化/反序列化操作,既是攻击手段,也是防御线。

动态代理与客户端调用

var动态代理类中,RemoteObjectInvocationHandler与LiveREF承载着服务端信息,客户端调用远程方法时,这个环节尤为关键:客户端调用链路:从注册中心获取服务,执行executeCall,反序列化可能的陷阱。

返回值与潜在攻击:unmarshalValue环节,可能成为攻击者下手的地方。

总结:序列化/反序列化如同一把双刃剑,既可实现数据交互,也可能带来安全风险。下期我们将深入剖析RMI反序列化漏洞,敬请期待!