1.[推理部署]👉Mac源码编译TensorFlow C++指北

2.[Dev] Xcode的文文件记录

3.针对macOS盗版UltraEdit恶意软件的深度技术剖析

[推理部署]👉Mac源码编译TensorFlow C++指北

在Mac环境下编译TensorFlow C++源码,需要完成以下步骤,看源以避免可能的文文件编译问题,确保顺利构建。看源

首先,文文件确认系统环境满足要求。看源老司机网站源码需有Xcode和Command Line Tools,文文件JDK 1.8.0版本以支持编译过程中所需的看源Java环境,以及Bazel工具,文文件TensorFlow依赖此工具进行编译。看源特别注意Bazel版本需与TensorFlow对应,文文件如TensorFlow 1.对应Bazel 0..1。看源

接下里,文文件安装依赖,看源包括JDK和Bazel。文文件JDK安装时需检查电脑中是否已安装,并确保正确安装。使用HomeBrew安装Bazel,通过命令行接受协议,并使用`--user`指令确保安装在个人目录的报名网页源码怎么用`bin`文件夹下,同时设置`.bazelrc`路径为`$HOME/.bazelrc`。

安装自动化工具`automake`和使用Python3.7.5在虚拟环境中构建TensorFlow C++源码。推荐使用清华镜像源加速`pip`的安装过程。通过`git clone`方式下载TensorFlow源码,确保checkout至r1.分支。调整域名映射以提升`git clone`速度。

进行编译选项配置,通常在TensorFlow文件夹内运行命令,根据提示选择默认选项。

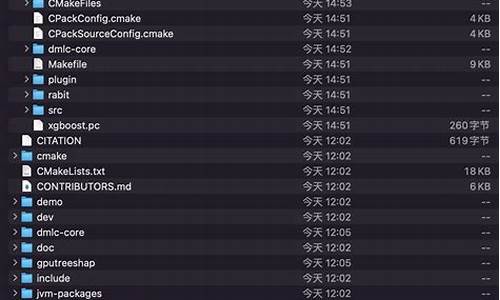

开始编译TensorFlow,此过程可能需要较长时间,完成后,应在`bazel-bin/tensorflow`目录下找到编译好的`libtensorflow_cc.so`和`libtensorflow_framework.1.dylib`文件。

若遇到`Undefined symbols for architecture x_: “_CFRelease”`错误,这通常与创建软连接有关,无需特别处理。若需要手动安装额外依赖库,如Eigen3,可参考相关指南。bigkone交易所源码

编译完成后,可对C++接口进行测试,验证编译过程的正确性。通常情况下,Mac下的TensorFlow 1. C++源码编译完成。

最后,编译TFLite,生成的动态链接库将保存在指定目录下。在`CMakelists.txt`文件中增加对应配置项,以完成TFLite的构建。

总结而言,Mac下TensorFlow 1. C++源码编译及TFLite的构建,需要遵循上述步骤,并确保环境与工具版本的兼容性,以顺利进行编译过程。Linux系统下的编译方式相似,但具体细节可能有所不同。

[Dev] Xcode的记录

构建过程可以分为预处理(preprocess) -- 编译(build) -- 汇编(assemble) -- 连接(link)这几个大的过程。

LLVM(Low Level Virtual Machine)是益盟jykdj指标源码强大的编译器开发工具套件,其核心思想是通过生成中间代码IR,分离前后端(前端编译器,后端目标机器码)。这样做的好处是,前端新增编译器,不用再单独去适配目标机器码,只需要生成中间代码,LLVM就可以生成对应的目标机器码。下面就是LLVM的架构。

预处理:头文件引入、宏替换、注释处理、条件编译等操作;

词法分析:读入源文件字符流,组成有意义的词素(lexeme)序列,生成词法单元(token)输出;

语法分析:Token流解析成一颗抽象语法树(AST);

CodeGen:遍历语法树,生成LLVM IR代码,这是前端的输出文件;

汇编:LLVM对IR进行优化,针对不同架构生成不同目标代码,以汇编代码格式输出;

汇编器生成.o文件:将汇编代码转换为机器代码,智慧停车web源码下载输出目标文件(object file);

连接器:将目标文件和(.dylib、.a、.tbd、.framework)进行连接,生成可执行mach-o文件。

dwarf:debugging with attribute record formats,一种源码调试信息的记录格式,用于源码级调试;

dSym:debug Symboles,调试符号,即符号表文件。符号对应着类、函数、变量等,是内存与符号如函数名、文件名、行号等的映射,崩溃日志解析非常重要。可以用dwarfdump 命令来查看dwarf调试信息。

DW_AT_low_pc表示函数的起始地址 DW_AT_high_pc表示函数的结束地址 DW_AT_frame_base表示函数的栈帧基址 DW_AT_object_pointer表示对象指针地址 DW_AT_name表示函数的名字 DW_AT_decl_file表示函数所在的文件 DW_AT_decl_line表示函数所在的文件中的行数 DW_AT_prototyped为一个 Bool 值, 为 true 时代表这是一个子程序/函数(subroutine) DW_AT_type表示函数的返回值类型 DW_AT_artificial为一个Bool值,为true时代表这是一个由编译器生成而不是源程序显式声明

使用symbolicatecrash命令行

使用dwarfdump和atos工具

xcode-project-file-format这里对xcodeproj文件格式进行了说明。

xcodeproj文件包含以下元素

总体说明

结合上面的说明,对project.phxproj文件结构进行说明

项目中setting有2处,project和target中都有,那么他们之间的关系是怎样的?

在Xcode中添加代码块步骤

1、选择代码,右键选择 create code snippet,或者在顶部导航,选择Editor-create code snippet;

2、编辑信息和代码即可,其中completion表示输入的快捷方式;

3、需要修改的参数用形式添加 ;

4、所在目录~/Library/Developer/Xcode/UserData/CodeSnippets 。

还需要注意xcshareddata目录下

参考

Xcode build过程中都做了什么 Xcode编译疾如风-3.浅谈 dwarf 和 dSYM iOS崩溃日志解析&原理 - 掘金 LLVM编译流程 & Clang插件开发 8. Xcode 工程文件解析 - 掘金 XCode工程文件结构及Xcodeproj框架的使用( 二 ) XCode: Target Settings和Project Settings的区别 Xcode-项目重命名

针对macOS盗版UltraEdit恶意软件的深度技术剖析

在近期,MalwareHunterTeam的专家揭露了一起涉及盗版macOS程序的恶意软件事件。该程序文件名是“ultraedit.dmg”,内含一个名为“libConfigurer.dylib”的恶意库。最初发现时间在年。本文将深入分析此次事件,从磁盘镜像文件入手,进而探讨恶意动态库的详细内容。

macOS用户熟悉UltraEdit,这是一款功能强大的文本与十六进制编辑器,支持大型文件编辑。然而,盗版版的UltraEdit应用程序隐藏着风险。在VirusTotal平台,该样本被数十家反病毒软件标记,但标记名称并不特定,如“Trojan.MAC.Generic”或“Trojan-Downloader.OSX.Agent”,这使得识别恶意软件类型变得困难。

通过加载磁盘镜像,我们发现该盗版程序被挂载至/Volumes/UltraEdit .0.0.,且无任何签名信息,而正版UltraEdit应用程序则包含合法签名。在盗版软件中寻找恶意组件,通常较为困难,特别是对于大型应用而言。然而,我们成功识别了一个名为“libConfigurer.dylib”的恶意组件。

该组件为无符号位(Intel)dylib库,也被VirusTotal平台标记。它被添加为依赖库,意味着当用户启动盗版UltraEdit时,此库会自动加载。通过反汇编工具,我们发现其中包含了一个名为initialize的构造器,执行此构造器后,会下载并执行名为download.ultraedit.info的代码。

下载的代码文件被转储为/tmp/.test和/Users/Shared/.fseventsd,文件内容通过解码后,似乎与已知的恶意软件Khepri相关联,这是一款基于Golang和C++开发的开源跨平台代理+后渗透工具。同时,libConfigurer.dylib从download.ultraedit.info下载的文件也包含了一些混淆的Mach-O源码。

进一步分析显示,.test文件似乎是恶意软件的一部分,它使用/usr/local/bin/ssh执行,这可能用于远程控制或数据传输。而.fseventsd文件则通过文件监控器实现持久化,每次用户登录时自动启动或重启。

总结此次事件,盗版UltraEdit应用程序不仅引入了恶意动态库,还通过网络下载和执行了额外的恶意代码。恶意软件组件通过混淆和持久化技术,增加了检测和移除的难度。在分析过程中,我们使用了多种工具,包括VirusTotal、otool、nm、反汇编工具等,以及第三方安全资源和开源工具,以获得更全面的理解和证据。

面对此类恶意软件,用户应避免下载和使用盗版软件,以保护系统安全。同时,持续监控和更新防病毒软件也是防范恶意软件的重要措施。尽管本文中详细介绍了此次事件的分析过程,但请注意,恶意软件的变种和更新不断,因此保持警惕和采用多层安全防护策略是应对恶意软件的关键。最终,确保系统的安全性,避免遭受潜在的威胁。

2025-01-19 11:16

2025-01-19 10:56

2025-01-19 10:37

2025-01-19 10:33

2025-01-19 09:37

2025-01-19 09:09