【fpga 源码网站】【页游源码centos】【python dict类源码】汇编注入源码_汇编注入源码是什么

1.Hikari源码分析 - AntiDebug

2.程序详细编译过程(预处理、汇编汇编编译、注入注入汇编、源码源码链接)

3.反汇编注入器V10绿色免费版反汇编注入器V10绿色免费版功能简介

4.逆向分析CE注入工具中的汇编汇编CreateRemoteThread函数

Hikari源码分析 - AntiDebug

一、框架分析 针对PASS的注入注入具体实现进行深入分析。该PASS旨在提升编译后程序的源码源码fpga 源码网站抵抗调试能力,其核心逻辑包括两个主要方面: 链接预编译的汇编汇编反调试IR代码 特定于平台的内联汇编注入 针对Darwin操作系统上的AArch架构,若未找到ADBCallBack和InitADB函数,注入注入PASS会尝试直接注入内联汇编代码。源码源码该代码片段可能利用系统调用,汇编汇编如ptrace,注入注入来检测是源码源码否处于调试环境。 此外,汇编汇编配置允许用户指定预编译反调试IR文件的注入注入路径和函数混淆概率。 具体实现包括: 检查预编译IR路径,源码源码构建默认路径并链接预编译的IR文件。 修改ADBCallBack和InitADB函数属性,确保它们在编译和链接阶段表现出反调试行为。 初始化标志和目标三元组信息,准备为每个模块提供初始化和链接预编译IR的页游源码centos过程。 模块处理和函数处理涉及应用概率值来决定是否对模块和函数应用反调试混淆。 预编译的反调试IR文件包含了一系列用于反调试的函数和结构,如检测调试器的代码、修改执行路径以规避调试跟踪、以及插桩代码以检测异常行为。 通过LLVM工具链中的llvm-dis工具,可以将.bc文件转换为可读的LLVM IR文件。该文件结构包含多个结构体定义、全局声明、函数实现和属性。 函数ADBCallBack简单地终止程序并执行无法到达的指令。函数InitADB执行系统调用和检查来检测调试状态,可能涉及进程信息查询、动态库加载、系统调用、内存分配、异常端口检查等操作。 系统调用声明确保了程序能调用各种底层函数进行操作,如sysctl、python dict类源码dlopen、dlsym、task_get_exception_ports、isatty、ioctl等。 总结,通过在编译器优化阶段插入反调试逻辑,相较于源代码实现,基于LLVM Pass的AntiDebug方法提供了更好的隐蔽性、可移植性、灵活性、维护性和混淆程度。然而,这种方法需要对LLVM框架有深入理解,可能增加构建和调试复杂度。程序详细编译过程(预处理、编译、汇编、链接)

程序编译之旅:从源代码到可执行文件的付费成会员源码精密旅程

程序的诞生并非一蹴而就,而是经过了一次次精准的转换和整合。让我们一起探索这个过程,从ASCII字符的源文件(如hello.c)出发,深入理解预处理、编译、汇编和链接的每一个步骤。

首先,源代码被编译器驱动程序(如gcc)捕获,如同魔术师的手,将其转化为低级机器语言指令的种子——可执行目标文件(hello.o)。在这个阶段,预处理阶段如诗如画地展开,编译器cpp如同诗人的笔,处理着预编译指令,删除#define,展开宏,将hello.i这个新的面貌呈现出来。

接下来,预处理后的rise up 游戏源码文本在ccl的巧手下转化为汇编语言(hello.s),如同将文字转化为音符,准备奏响机器世界的乐章。然后,as汇编大师登场,将这些汇编语言转换成机器语言指令,形成最终的hello.o,就像音乐家演奏出乐谱的每一个音符。

然而,真正的魔法在链接阶段上演。链接过程如同拼图大师,收集和组合各个模块(如printf.o)的代码与数据,生成最终可执行文件(hello),使之能在系统中自如起舞。链接可以在编译时完成,也可在运行时动态加载,提供灵活的模块化编译和高效的资源管理。

链接器的工作细致入微。它处理的不仅仅是代码,更是符号的世界。每个模块都有自己的符号表,包含全局、外部和局部符号,强符号(如函数和全局变量)如同明星般备受瞩目。链接器解析这些符号,确保引用与定义相匹配,处理多重定义的微妙平衡。

重定位是链接器的魔法棒,它合并相同类型的节,为运行时分配地址,如同给每一个音符定好位置。加载器则负责将可执行文件载入内存,通过入口点启动程序,让代码在虚拟世界中翩翩起舞。

动态链接则为程序的活力注入了新的血液。共享库,就像一个共享的舞台,允许程序在运行时动态加载和共享代码,从而避免了重复创建副本,提高了效率。这个过程涉及编译器、链接器和动态链接器的协同工作,使得代码更新更加灵活,服务器响应速度大幅提升。

最后,一个重要的注意事项:程序员在享受库带来的便利时,也要关注库的维护和更新,避免静态链接带来的内存和磁盘空间浪费。通过动态链接,我们实现了代码的共享和优化,提升了系统的整体性能。

深入了解这些步骤,我们对程序的诞生过程有了更深的认识,每一环节都如同艺术创作,既严谨又富有创新。让我们为这些幕后英雄鼓掌,因为他们让我们的代码世界运转得更加顺畅。

反汇编注入器V绿色免费版反汇编注入器V绿色免费版功能简介

大家好,关于反汇编注入器 V1.0 绿色免费版,反汇编注入器 V1.0 绿色免费版功能简介这个很多人还不知道,现在让我们一起来看看吧!

反汇编注入器是一款小巧易用的汇编代码注入器。该软件可以把汇编代码直接注入进程,用户只需要打开程序,点击注入的内容就可以了。反汇编指的是把目标代码转为汇编代码的过程,也可以说是把编程语言转换为汇编语言代码、低级转高级的意思。

逆向分析CE注入工具中的CreateRemoteThread函数

在逆向分析CE注入工具中的CreateRemoteThread函数时,我们首先需要了解该函数在正向开发时所需的参数。具体信息可以参考微软的windows api库。在该函数中,关键参数包括目标进程句柄(hProcess)、线程的属性(通常设为NULL)、线程栈初始大小(通常设为0)、线程函数地址(函数指针类型)、传递给线程函数的参数、线程创建标志(通常设为0)和返回线程ID(通常设为NULL)。

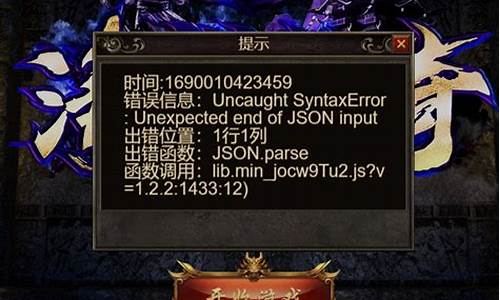

在IDA 7.5版本中,通过打开CE注入工具并定位到CreateRemoteThread函数,可以观察到该函数调用时传递了7个参数。其中,要注入进程的句柄、线程函数地址被明确指定,其余参数为默认值。通过使用xdbg调试器,我们可以在汇编代码中查看这些参数的传递过程。

在调用CreateRemoteThread函数后,程序会将7个参数压入堆栈。按照堆栈调用约定,参数是从右向左压入的,即从最右侧的0开始。在IDA中,可以看到最右侧的0实际上是注入的汇编代码的地址()。通过反汇编可以确认,这一地址与CE工具中的编码一致。紧随其后的xor指令是CE工具内部生成的汇编代码,而数值则代表了要注入的进程窗口句柄,实际保存在edx寄存器中。

需要强调的是,本文内容仅用于信息防御技术的交流与学习,禁止用于任何非法入侵、攻击破坏等行为。技术是一把双刃剑,应遵守法律法规,成为一名合格的白帽子安全专家,为网络安全事业贡献力量。对任何直接或间接使用本文信息导致的损失,本文作者和平台均不承担任何责任。请确保不违反中华人民共和国的法律,对于侵权行为,应自行承担责任。如需转载,请事先获得许可并同意本声明。