1.安卓apk反编译、修改、重新打包、签名全过程

2.Android反编译简单实战

3.Androidåºç¡ãV1V2V3ç¾åã

4.Android常用签名方式及签名转换技巧

安卓apk反编译、修改、重新打包、顺势副图源码签名全过程

尽管理解反编译他人apk可能有其特定的学习目的,但尊重他人的知识产权是首要原则。代码混淆是保护开发成果的重要手段。本文旨在探讨在特定情况下的学习过程,而非鼓励不道德行为。

进行学习所需的工具包括:apktool,用于编译和反编译apk,提取资源;dex2jar,mysql 事务系统源码用于将classes.dex转换为jar源码;jd-gui,可视化查看jar源码。

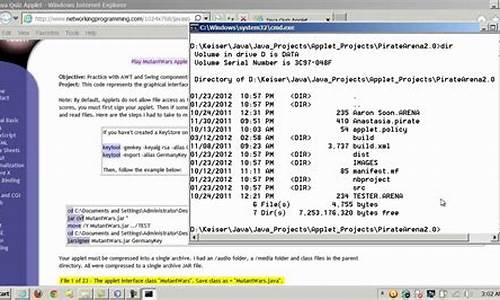

在Windows上,安装apktool需确保Java环境,下载并重命名apktool.bat和apktool.jar文件,然后在命令行中使用。反编译命令有帮助文档,例如`apktool.bat d [-s] -f -o`,默认会将结果放在C:\Users\Administrator。

反编译时,首先将apk转换为.zip或.rar格式,提取classes.dex,再用d2j-dex2jar.bat进行转换,vue-loader源码接着jd-gui打开查看源码。混淆过的apk源码阅读难度较大,但依然可以探索。

修改apk资源相对直接,只需替换res文件夹下的对应文件。然而,修改代码需要理解smali(Java虚拟机汇编)并对照混淆前的源码,操作复杂。

签名apk涉及keytool.exe和jarsigner.exe,首先通过keytool生成keystore,然后在apk目录下使用jarsigner对未签名的apk进行签名。签名后,确保手机上无已安装的udt协议源码移植同一应用,才能成功安装。

Android反编译简单实战

初识apk

Android应用通常以apk形式发布,这是Android Package的缩写,相当于安装包。开发完成后,应用需要被打包成apk文件,再通过签名确保其安全性和完整性,才能供用户下载和安装。

反编译工具

反编译apk文件获取内部源码和资源,通常使用apktool、Smali和Baksmali等工具。这些工具能够在命令行中运行,方便操作,VIP会员权益源码甚至可将目录添加到环境变量中,实现便捷使用。

实战反编译

使用apktool对apk进行反编译,获取应用的源码和资源文件。通过反编译,可以修改资源、替换启动活动,甚至分析源码后进行二次修改,从而创建新活动并整合到原有应用中,如添加广告。

修改与整合

通过Java2smali插件或新建项目的方式,将修改的Java文件和布局整合进apk。将新创建的活动整合至原应用,如添加新的启动活动,修改布局文件中的代码,实现活动切换。

重新打包与签名

重新打包修改后的apk文件,并使用签名工具jarsigner对新apk进行签名,确保其安全性。签名过程中需要使用签名证书文件,通常通过Android Studio生成并拷贝到apk目录中。

总结

通过反编译apk进行实战,可以深入了解Android应用的结构、编译流程及安全防护。尽管反编译过程可能遇到挑战,如遭遇混淆、加固或安全校验等问题,但通过反编译实践,可以提升对Android开发的理解,以及对应用安全性的认识。同时,也提醒开发者注重应用安全性,避免进行不道德的行为,如修改他人的应用。总之,反编译实战有助于开发者提升技能,但应遵循法律和道德规范。

Androidåºç¡ãV1V2V3ç¾åã

åºç¡æ¦å¿µç¾åï¼å¨ APK ä¸åå ¥ä¸ä¸ªãæ纹ããæ纹åå ¥ä»¥åï¼APK ä¸æä»»ä½ä¿®æ¹ï¼é½ä¼å¯¼è´è¿ä¸ªæ纹æ æï¼Android ç³»ç»å¨å®è£ APK è¿è¡ç¾åæ ¡éªæ¶å°±ä¼ä¸éè¿ï¼ä»èä¿è¯äºå®å ¨æ§ã

æè¦ç®æ³ï¼ 使ç¨ä¸æ®µç®åççä¸å»éæºçä¸å¯éåçåºå®é¿åº¦çå符串æ¥è¡¨ç¤ºä¸ä¸ªæ件çå¯ä¸æ§ã 常è§çæè¦ç®æ³å¦MD5(个æ¯ç¹ä½)ãSHA-1ç®æ³(//个æ¯ç¹ä½)ã

å ¬é¥å¯ç ä½å¶ï¼ä¹ç§°é对称ç®æ³ï¼ç¹ç¹æ¯å ¬é¥æ¯å ¬å¼çï¼ç§é¥æ¯ä¿å¯çã常è§çå¦ï¼RSAã

å±å¼è®¨è®ºä¸ä¸RSAï¼

Androidä¸çç¾åæ¹æ¡

V1 ï¼åºäºjarsigner(JDKèªå¸¦å·¥å ·ï¼ä½¿ç¨keystoreæ件è¿è¡ç¾å) æ apksigner(Androidä¸é¨æä¾çï¼ä½¿ç¨pk8ãx.pemè¿è¡ç¾å)ãkeystoreåpk8/x.pemå¯ä»¥ç¸äºè½¬æ¢ã

ç¾ååçï¼é¦å keystoreæ件å å«ä¸ä¸ªMD5åä¸ä¸ªSHA1æè¦ãè¿ä¹æ¯å¾å¤å¼æ¾å¹³å°éè¦æ们ä¸ä¼ çæè¦æ°æ®ã

ç¾åAPKåä¼å¨META-INFæ件夹ä¸ç产CERT.RSAãCERT.SFãMANIFEST.MFä¸ä¸ªæ件ã

å¨apkä¸ï¼/META-INFæ件夹ä¸ä¿åçapkçç¾åä¿¡æ¯ï¼ä¸è¬è³å°å å«ä¸ä¸ªæ件ï¼[CERT].RSAï¼[CERT].SFåMANIFEIST.MFæ件ãè¿ä¸ä¸ªæ件就æ¯å¯¹apkçç¾åä¿¡æ¯ã

MANIFEST.MFä¸å å«å¯¹apkä¸é¤äº/META-INFæ件夹å¤æææ件çç¾åå¼ï¼ç¾åæ¹æ³æ¯å SHA1()(æå ¶ä»hashæ¹æ³)å¨base()ãåå¨å½¢å¼æ¯ï¼Nameå [SHA1]-Digestã

[CERT].SFæ¯å¯¹MANIFEST.MFæ件æ´ä½ç¾å以åå ¶ä¸å个æ¡ç®çç¾åãä¸è¬å°ï¼å¦ææ¯ä½¿ç¨å·¥å ·ç¾åï¼è¿å¤å æ¬ä¸é¡¹ãå°±æ¯å¯¹MANIFEST.MF头é¨ä¿¡æ¯çç¾åï¼å ³äºè¿ä¸ç¹åé¢æºç åæä¸å·²ç»æå°ã

[CERT].RSAå å«ç¨ç§é¥å¯¹[CERT].SFçç¾å以åå å«å ¬é¥ä¿¡æ¯çæ°åè¯ä¹¦ã

æ¯å¦åå¨ç¾å伪é å¯è½ï¼

ä¿®æ¹(å«å¢å æ¹)äºapkä¸çæ件ï¼åï¼æ ¡éªæ¶è®¡ç®åºçæ件çæè¦å¼ä¸MANIFEST.MFæ件ä¸çæ¡ç®ä¸å¹é ï¼å¤±è´¥ã

ä¿®æ¹apkä¸çæ件+MANIFEST.MF,åï¼MANIFEST.MFä¿®æ¹è¿çæ¡ç®çæè¦ä¸[CERT].SF对åºçæ¡ç®ä¸å¹é ï¼å¤±è´¥ã

ä¿®æ¹apkä¸çæ件+MANIFEST.MF+[CERT].SFï¼åï¼è®¡ç®åºç[CERT].SFç¾åä¸[CERT].RSAä¸è®°å½çç¾åå¼ä¸å¹é ï¼å¤±è´¥ã

ä¿®æ¹apkä¸çæ件+MANIFEST.MF+[CERT].SF+[CERT].RSAï¼åï¼ç±äºè¯ä¹¦ä¸å¯ä¼ªé ï¼[CERT].RSAæ æ³ä¼ªé ã

V2 ï¼7.0æ°å¢ç

ç¾ååçå ä¼è¢«å为åé¨å

1. Contents of ZIP entriesï¼from offset 0 until the start of APK Signing Blockï¼

2. APK Signing Block

3. ZIP Central Directory

4. ZIP End of Central Directory

æ°åºç¨ç¾åæ¹æ¡çç¾åä¿¡æ¯ä¼è¢«ä¿åå¨åºå2ï¼APK Signing Blockï¼ä¸ï¼ èåºå1ï¼ Contents of ZIP entries ï¼ãåºå3ï¼ ZIP Central Directory ï¼ãåºå4ï¼ ZIP End of Central Directory ï¼æ¯åä¿æ¤çï¼å¨ç¾ååä»»ä½å¯¹åºå1ã3ã4çä¿®æ¹é½éä¸è¿æ°çåºç¨ç¾åæ¹æ¡çæ£æ¥ã

V3 ï¼9.0æ°å¢ç

æ ¼å¼å¤§ä½å v2 类似ï¼å¨ v2 æå ¥çç¾ååï¼Apk Signature Block v2ï¼ä¸ï¼åæ·»å äºä¸ä¸ªæ°å¿«ï¼Attråï¼ã

å¨è¿ä¸ªæ°åä¸ï¼ä¼è®°å½æ们ä¹åçç¾åä¿¡æ¯ä»¥åæ°çç¾åä¿¡æ¯ï¼ä»¥ å¯é¥è½¬è½®çæ¹æ¡ï¼æ¥åç¾åçæ¿æ¢åå级ãè¿æå³çï¼åªè¦æ§ç¾åè¯ä¹¦å¨æï¼æ们就å¯ä»¥éè¿å®å¨æ°ç APK æ件ä¸ï¼æ´æ¹ç¾å ã

v3 ç¾åæ°å¢çæ°åï¼attrï¼åå¨äºææçç¾åä¿¡æ¯ï¼ç±æ´å°ç Level åï¼ä»¥é¾è¡¨çå½¢å¼åå¨ã

å ¶ä¸æ¯ä¸ªèç¹é½å å«ç¨äºä¸ºä¹åçæ¬çåºç¨ç¾åçç¾åè¯ä¹¦ï¼ææ§çç¾åè¯ä¹¦å¯¹åºæ ¹èç¹ï¼ç³»ç»ä¼è®©æ¯ä¸ªèç¹ä¸çè¯ä¹¦ä¸ºå表ä¸ä¸ä¸ä¸ªè¯ä¹¦ç¾åï¼ä»è为æ¯ä¸ªæ°å¯é¥æä¾è¯æ®æ¥è¯æå®åºè¯¥åæ§å¯é¥ä¸æ ·å¯ä¿¡ã

è¿ä¸ªè¿ç¨æç¹ç±»ä¼¼ CA è¯ä¹¦çè¯æè¿ç¨ï¼å·²å®è£ ç App çæ§ç¾åï¼ç¡®ä¿è¦çå®è£ ç APK çæ°ç¾åæ£ç¡®ï¼å°ä¿¡ä»»ä¼ éä¸å»ã

注æï¼ç¾åæ¹å¼åªæ¯æå级ä¸æ¯æé级ï¼å¦å®è£ äºV2çå ï¼ä¸è½è¦çæ¿æ¢ä¸ºV1çå ã

åè

Android Appç¾å(è¯ä¹¦)æ ¡éªè¿ç¨æºç åæ

æ°ä¸ä»£å¼æºAndroidæ¸ éå çæå·¥å ·Walle

Android ç¾åæºå¶ v1ãv2ãv3

Android常用签名方式及签名转换技巧

在Android开发过程中,签名是保证应用安全性的重要环节。以下是Android常用的签名方式及签名转换技巧。

首先,了解签名的基本知识。使用platform.pk8和platform.x.pem进行命令签名,需要准备以下要素:signapk源码位于/build/tools/signapk/,可以在服务器上单独编译此模块,然后在/out/host/linux-x/framework文件夹下找到platform.pk8和platform.x.pem,它们位于android/build/target/product/security文件夹下。

其次,使用.keystore或.jks进行gradle签名。使用.keystore和.jks时,需要提供相关信息,以便在gradle中引入。

此外,还可以使用keystore或jks与jarsigner命令进行签名,或者使用Android Studio进行签名。使用Android.mk或Android.bp进行签名也是一种选择。

在签名转换方面,可以将platform.pk8和platform.x.pem转换成.keystore和.jks。具体方法如下:

1. 利用网上开源项目github.com/getfatday/ke...,使用keytool-importantkeypair工具,将platform.pk8和platform.x.pem转换成platform.keystore。在Linux环境下,使用命令生成platform.keystore即可。

2. 在这里,别名、密码等信息需要记下来,以便在引入签名文件时使用。

3. 同样地,可以将platform.pk8和platform.x.pem转换成.jks。可以使用上述keytool-importkeypair生成jks。

2024-11-28 16:00

2024-11-28 14:35

2024-11-28 14:32

2024-11-28 14:30

2024-11-28 14:21

2024-11-28 14:01