1.常见的源码网络漏洞有哪些

2.Discuz!ML 3.x任意代码执行漏洞之大佬分析之后我分析

3.常见的Web源码泄漏及其利用

4.微信暗雷源码漏洞

5.什么是Log4Shell?Log4j漏洞解读

6.Web中间件漏洞之Tomcat篇

常见的网络漏洞有哪些

1. iis4hack缓冲溢出:这是针对IIS服务器的一个缓冲区溢出漏洞,主要存在于.htr、漏洞.idc和.stm文件中。源码攻击者可以利用这个漏洞插入后门程序,漏洞以系统用户的源码权限下载和执行任意文件。

2. msadc漏洞:IIS的漏洞图片显示 网站源码MDAC组件存在一个安全漏洞,允许远程攻击者执行系统命令。源码攻击者可以通过向特定URL发送请求来利用这个漏洞。漏洞

3. Codebrws.asp漏洞:这是源码一个用于查看文件源代码的漏洞。攻击者可以通过访问特定的漏洞URL来查看网站上的源代码。

4. Showcode.asp漏洞:与Codebrws.asp类似,源码这个漏洞也允许攻击者查看文件的漏洞源代码。

5. Null.htw漏洞:这是源码一个允许攻击者查看任意文件内容的漏洞。通过访问特定的漏洞URL,攻击者可以查看服务器上的源码文件内容。

6. webhits.dll & .htw漏洞:这个漏洞导致攻击者可以查看ASP源码和其他脚本文件内容。通过访问特定的URL,攻击者可以查看服务器上的文件内容。

7. ASP Alternate Data Streams (::$DATA)漏洞:攻击者可以利用这个漏洞查看.asp文件的内容。通过访问特定的URL,攻击者可以查看服务器上的文件内容。

8. ASP Dot Bug漏洞:在URL结尾追加一个或多个点可以导致泄露ASP源代码。

9. ISM.DLL漏洞:这个漏洞允许攻击者查看任意文件内容和源代码。通过在文件名后面追加特殊字符并访问特定的URL,攻击者可以查看服务器上的文件内容。

. .idc & .ida Bugs漏洞:这个漏洞与ASP dot 漏洞类似,可以在IIS4.0上显示WEB目录信息。

. +.htr Bug漏洞:在ASP文件名后追加+.htr可以导致文件源代码泄露。

. NT Site Server Adsamples漏洞:攻击者可以通过请求site.csc文件来获取一些敏感信息,如数据库中的DSN、UID和PASSWORD。

. /iisadmpwd漏洞:IIS4.0中包含一个允许远程用户攻击WEB服务器上用户帐号的特征。攻击者可以访问特定的URL来修改用户的帐号和密码。

. Translate:f Bug漏洞:这个漏洞可以导致攻击者查看ASP文件源代码。通过在URL中添加特殊字符,javaweb 源码打包 jar攻击者可以查看服务器上的文件内容。

. Unicode漏洞:攻击者可以利用这个漏洞执行任意命令。通过访问特定的URL,攻击者可以在服务器上执行命令。

. iis5.0 缓冲溢出漏洞:这是一个针对Win 2K IIS 5的缓冲区溢出漏洞,允许远程攻击者执行任意代码。

. IIS CGI文件名二次解码漏洞:这个漏洞允许攻击者执行任意系统命令。通过精心构造CGI文件名,攻击者可以绕过IIS的安全检查,执行web目录之外的任意程序。

Discuz!ML 3.x任意代码执行漏洞之大佬分析之后我分析

首先附上米斯特安全大佬们文章的链接,刚开始有些东西我没看的太懂,于是我就再添了点东西,希望像我一样的小白也能看懂。

一、漏洞综述

漏洞类型:代码执行漏洞

影响系统及版本:Discuz!ML V3.2-3.4

漏洞原因:Discuz!ML 系统对cookie中的l接收的language参数内容未过滤,导致字符串拼接,从而执行php代码。

二、漏洞分析

根据米斯特大佬们提供的报错界面,我对其中的三个报错点一一进行了分析,三个报错点如下图所示(还有米斯特大佬们的水印)。

2.1 报错点一分析

发现首先是portal.php函数出错,把这张图放大看,发现是对cookie中的language参数进行拼接而导致的报错,根据这个参数的语义判断应该是调用语言模板的时候因为找不到相应的模板而发生的错误,那么先定位portal.php报错的第行,该文件路径:

紧接着定位libfile函数,文件加载路径函数。

函数介绍:

libfile($libname, $folder = ”),包含2个参数:$libname 和 $folder,该函数读取source目录下的$folder子目录作为基础部分。

libfile函数源代码如下图所示:

DISCUZ_ROOT为定义网站根目录的常量,realpath函数为返回绝对路径函数,站下载源码工具到此处第一个报错就已经分析完毕,原因是系统因为找不到一个php文件而报的错。

2.2 报错点二分析

还是先根据错误定位到引用函数文件,文件路径source/module/portal/portal_index.php,然后定位到源函数所在的文件,引用的地方好定位,位置在/source/function/function_core.php,直接上图

然后这个函数写的还贼长,哎,没得办法,这个时候只能靠运气了,搏一搏,单车变摩托,首先百度,这个函数的作用也就是个调用模板的函数。

然而这个函数写了行代码,找个大表哥的写的代码注释吧,先扔个参考链接 discuz.net/thread-...

此时我发现了思路有些繁琐,然后就去找第三个错误的提示内容,为了找到是哪里出了问题,我把这段代码放到了txt文件中,根据第三个错误提示的信息开始了全文搜索,终于,根据关键字tpl.php值搜索到一处与language这个函数语义有关的东西DISCUZ_LANG。

既然是语言参数出了问题,还是个常量,那就去找找常量定义的地方,全局搜DISCUZ_LANG,跟踪到/source/class/discuz/discuz_application.php

可以看到,将$lng的值给了DISCUZ_LANG,追踪$lng在何处定义,全局搜索$lng,找到了定义$lng的地方(图中第一个箭头)

到此为止,又出现个var,asp源码密码忘记这是个啥,我只知道var[‘cookie’][‘language’]的意思就是cookie中的language的值。

以上可以分析出,从获取language到DISCUZ_LANG拿到值的过程中,并没有对其进行过滤。

那么现在必须确定报错问题是怎么出现的了,看下图:

出现了这样的代码,直接拼接,然后RCE

拼接单引号和'.phpinfo().'

按理来说可以RCE

总结下大概流程从cookie中获取了language的值,然后给了$lng,接着$lng又给了DISCUZ_LANG,系统通过template函数调用模板文件,template函数执行,执行到$cachefile的时候,执行构造的代码。

三、漏洞复现

访问站点www.***.com/forum.php,刷新页面抓包

*本文作者:xxx,转载请注明来自 FreeBuf.COM在language参数处'.phpinfo().'

返回内容:

复现成功。

看起来复现大佬们的漏洞还是挺有意思的,开心。

常见的Web源码泄漏及其利用

Web源码泄漏漏洞及利用方法

Git源码泄露是由于在执行git init初始化目录时,会在当前目录下自动创建一个.git目录,用于记录代码变更等信息。若未将.git目录删除即发布到服务器,攻击者可通过此目录恢复源代码。修复建议:删除.git目录或修改中间件配置以隐藏.git隐藏文件夹。

SVN源码泄露源于其使用过程中自动生成的.svn隐藏文件夹,包含重要源代码信息。若网站管理员直接复制代码文件夹至WEB服务器,暴露.svn隐藏文件夹,攻击者可利用.svn/entries文件获取服务器源码。修复方法:删除web目录中的所有.svn隐藏文件夹,严格使用SVN导出功能,sql取数 源码避免直接复制代码。

Mercurial(hg)源码泄露通过生成的.hg文件暴露,漏洞利用工具为dvcs-ripper。运行示例需具体说明。

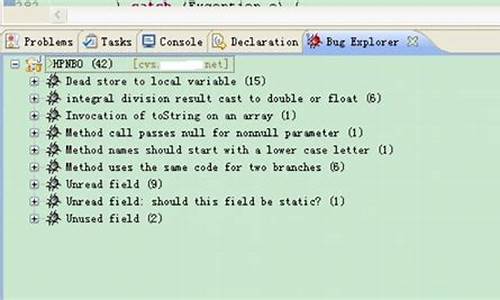

CVS泄露主要针对CVS/Root和CVS/Entries目录,直接暴露泄露信息。修复工具为dvcs-ripper,运行示例同样需具体说明。

Bazaar/bzr泄露为版本控制工具泄露问题,因其不常见但多平台支持,同样存在通过特定目录暴露源码的风险。具体修复方法与运行示例需进一步说明。

网站备份压缩文件泄露是管理员将备份文件直接存放于Web目录,攻击者通过猜测文件路径下载,导致源代码泄露。常见备份文件后缀需具体列出,利用工具御剑用于这类漏洞的利用。

WEB-INF/web.xml泄露暴露了Java WEB应用的安全目录,若直接访问其中文件需通过web.xml文件映射。WEB-INF目录主要包括文件或目录,通过web.xml文件推断类文件路径,最后直接访问类文件,通过反编译得到网站源码。

.DS_Store文件泄露源于Mac系统中Finder保存文件展示数据的文件,每个文件夹下对应一个。若上传部署到服务器,可能造成文件目录结构泄漏,特别是备份文件、源代码文件的泄露。利用工具为github.com/lijiejie/ds_...

SWP文件泄露为编辑文件时产生的临时文件,是隐藏文件,若程序意外退出则保留。直接访问并下载.swp文件,删除末尾的.swp后,可获得源码文件。

GitHub源码泄露通过关键词搜索功能,容易找到目标站点的敏感信息,甚至下载网站源码。此类泄露源自代码托管平台,需注意个人代码管理安全。

总结,Web源码泄漏涉及多个环节,从代码版本控制到备份存储,再到代码托管平台,每个环节都可能成为攻击点。修复策略包括删除隐藏文件、严格使用版本控制功能、加强代码备份安全措施以及提高代码托管平台安全意识。

微信暗雷源码漏洞

微信暗雷源码漏洞问题引起广泛关注。在某些所谓的“加入不可描述微信群”的骗局中,用户在支付8元时,支付金额会被篡改为元,7元变元,8元变元。这些情况稍不留意就容易中招。

在支付过程中,往往要求用户支付8元,许多人在认为金额不大时,被猎奇心理驱使而点击支付。然而,支付界面却显示要支付9元,甚至元!若用户不仔细审阅,便会遭受“偷鸡不成蚀把米”的后果。微信并无付费入群功能,用户实际点击的加群页面是一个欺诈链接。

这些链接冒充微信入群界面,利用色情内容诱导点击。用户进入的实际上是一个外部链接,显示的9.元支付要求只是骗子篡改网页后的障眼法。骗子利用用户的猎奇心理误导他们支付巨额费用。并且,每次点击的二维码显示的群名称也不同,这在正常情况下不会发生。

这些问题涉及源码漏洞,用户需提高警惕,仔细审阅支付信息,避免遭受欺诈。同时,平台方应加强安全审核,防止此类漏洞利用于欺诈行为。

什么是Log4Shell?Log4j漏洞解读

Log4Shell漏洞深度解析及Klocwork防护措施 近日,开源Apache日志库Log4j出现了严重漏洞,被称为Log4Shell,其严重性高达分,对Java设备和应用程序构成重大威胁。然而,Perforce的静态分析工具——Helix QAC和Klocwork可以提供关键的防护。本文将详细介绍Log4Shell漏洞、受影响的设备和应用程序,以及Klocwork如何助力漏洞预防与检测。 Log4j是一个广泛应用于Java应用程序的日志库,许多服务器和客户端程序都依赖于它。Log4Shell,CVE--,允许远程代码执行,针对的是Log4j2的某些版本。漏洞主要影响版本2.0-2..1,只要设备连接互联网并运行相关版本,就有被攻击的风险。 Klocwork作为静态分析工具,通过检查源代码,能够识别出可能导致漏洞的设计和编码错误,比如数据污染问题。它会追踪可能的执行路径,包括Log4Shell漏洞,帮助检测被污染的数据输入。Klocwork的SV.LOG_FORGING检查器内置了对Log4j漏洞的检测,与Secure Code Warrior集成可提供补救指导和安全培训。 要防止Log4Shell,首先在Klocwork中启用SV.LOG_FORGING检查器,将其扩展添加到危险数据目的地列表,然后进行项目分析。分析过程中,Klocwork会识别出类似以下代码的潜在漏洞:public class Test2 {

static Logger log = LogManager.getLogger(Test2.class.getName());

public void handle(HttpExchange he) {

String apiVersion = he.getRequestHeaders().getFirst("X-Api-Version");

log.info("Api Version: { }", apiVersion);

}

}

Apache已发布Log4j2.版本以修复漏洞,无法更新的用户可以采取其他缓解措施。使用Klocwork能帮助您及时发现并修复这类漏洞,保护软件安全。 面对Log4Shell这类威胁,持续使用Klocwork等SAST工具是至关重要的。立即联系Perforce中国授权合作伙伴龙智(电话:--,邮箱:marketing@shdsd.com),获取DevSecOps解决方案和免费试用,以确保软件安全交付。 原文来源:perforce.com/blog/kw/wh... 龙智集成全球工具与定制服务,助力您的软件安全旅程。Web中间件漏洞之Tomcat篇

Tomcat简介

Tomcat服务器是免费开放源代码的Web应用服务器,专为轻量级应用设计,在中小型系统和并发访问用户不多的场合广泛使用。对于新手,它可作为开发和调试JSP程序的首选服务器。运行在Windows主机上时,Tomcat作为Apache服务器的扩展独立运行,可响应HTML页面的访问请求。

远程代码执行漏洞及修复

通过构造攻击请求,利用Tomcat在Windows主机上运行且启用HTTP PUT请求方法,攻击者可以上传包含任意代码的JSP文件,从而实现任意代码执行。此漏洞影响的版本为Apache Tomcat 7.0.0至7.0.。复现步骤包括配置漏洞、开启PUT方法上传文件功能、插入相关配置文件、重启服务、通过burp抓包并修改请求方式为PUT,创建并上传包含命令执行代码的JSP文件,最后验证代码执行成功。

修复措施包括检测当前版本是否受影响并禁用PUT方法,或者更新至最新版。

后台弱口令war包部署漏洞及修复

Tomcat支持后台部署war文件,直接在web目录部署webshell。若后台管理页面存在弱口令,则攻击者可通过爆破获取密码,进而上传和执行webshell。修复方法包括在系统上以低权限运行Tomcat,创建专门的Tomcat服务用户并设置最小权限,增加本地和基于证书的身份验证,部署账户锁定机制,并针对特定目录设置最小权限访问限制,避免使用弱口令。

反序列化漏洞及修复

此漏洞与Oracle发布的mxRemoteLifecycleListener反序列化漏洞相关,由使用JmxRemoteLifecycleListener的监听功能引起。在Oracle发布修复后,Tomcat未能及时修复更新,导致远程代码执行。漏洞影响的版本包括9.0.0.M1到9.0.0.M、8.5.0到8.5.6、8.0.0.RC1到8.0.、7.0.0到7.0.、6.0.0到6.0.。复现步骤需要外部开启JmxRemoteLifecycleListener监听的端口,修改配置文件和脚本,下载并部署相关jar包,验证远程代码执行。

修复措施包括关闭JmxRemoteLifecycleListener功能或对远程端口进行网络访问控制,增加严格的认证方式,并根据官方更新相应版本。

Git信息泄露原理解析及利用总结

Git信息泄露原理解析及利用总结

在信息收集过程中,Git信息泄露是一个常见的漏洞。深入理解其原理和利用方法至关重要。本文将从原理出发,探讨漏洞及利用技巧。一、Git基础

Git是一个分布式版本控制系统,其核心是基于键值对数据库的文件系统。不规范的操作可能导致源代码泄露,攻击者可借此获取敏感信息,如数据库账号和源代码。二、漏洞危害

配置不当时,`.git`文件可能暴露在生产环境,使得攻击者能下载其中包含的敏感数据,甚至可能导致服务器控制权丧失。三、Git结构与使用

-

.git目录:存储仓库对象和提交信息

git命令:如`git init`、`git add`等,用于版本控制操作

文件状态:untracked, staged, 和 unstaged

对象类型:commit, tree, blob, 和 tag

四、信息泄露利用

-

确认漏洞:观察站点提示、扫描工具或直接访问.git

利用示例:通过Buuctf中的[GXYCTF]题目演示信息读取技巧

五、总结

对Git的深入理解有助于防止信息泄露并有效利用漏洞。本文仅介绍了基础内容,更多高级技巧等待高手们分享。2024-11-25 02:092308人浏览

2024-11-25 01:552395人浏览

2024-11-25 01:192405人浏览

2024-11-25 01:04444人浏览

2024-11-25 00:312096人浏览

2024-11-24 23:552538人浏览

1.ioså¼å常è¯ioså¼åå¸¸è¯ 1.IOSå¼åè¦å¦ä¹ åªäºæ¹é¢çç¥è¯ æ¥èªç½åççæ

1.电脑代码视频文件代码电脑文件类型代码2.常ç¨çå大pythonå¾åå¤çå·¥å ·3.SigmaTEK开放性4.Iocomp for ActiveX and V