【发卡源码网源码】【txt转excel源码】【书籍下载网站源码】lstio源码

1.PolarisMesh源码系列--Polaris-Go注册发现流程

2.阿里云 ACK 新升级,打造智算时代的现代化应用平台

3.k8s-服务网格实战-入门Istio

4.39套实战教程KubernetesK8s CKA认证实战(完整版)BAT大厂基于K8s构建企业容器云平台

5.Istio入门:什么是Istio?Istio的4个主要功能和实现原理

6.如何优雅重启 kubernetes 的 Pod

PolarisMesh源码系列--Polaris-Go注册发现流程

北极星是腾讯开源的一款服务治理平台,其目标在于解决分布式和微服务架构中的服务管理、流量管理、配置管理、故障容错和可观测性问题。发卡源码网源码与Spring Cloud、Apache Dubbo和Istio等其他流行技术相比,北极星提供了独特的优势与服务注册发现的实现。

从功能实现角度看,Spring Cloud、Apache Dubbo、Istio和北极星都实现了服务治理的关键功能,但它们的实现思路有所不同。Spring Cloud在Spring Boot框架基础上扩展,继承了其灵活性,能够方便地集成服务注册发现、服务治理和可观测组件。而北极星则直接从下一代架构基金会制定的服务治理标准出发,构建服务治理的模型,并基于此模型构建控制面和数据面,提供了统一的服务治理框架。

ServiceMesh采用Sidecar模式解耦业务逻辑和服务治理逻辑,将服务治理能力下沉到基础设施,增强整体架构的灵活性。然而,这种模式在性能上有所损耗,并且对中小团队的灵活性和扩展性提出了挑战。Istio虽然提供了基于虚拟机/物理机的部署方式,但对Kubernetes的依赖较高,非Kubernetes环境的团队可能难以部署。

北极星Mesh则通过融合和兼容多种技术,提供了一种自顶向下的正向思考过程。它先基于服务治理标准构建模型,然后围绕该模型构建控制面和数据面,支持与ServiceMesh的集成,为未来发展留有空间。此外,北极星Mesh通过插件机制为框架扩展预留了灵活性。

本文重点分析了Polaris-Go SDK在服务注册和发现过程中的技术实现和源码阅读。服务注册流程相对简单,线性操作,通过gRPC服务接口实现。服务发现流程则更为复杂,涉及本地缓存与远程服务器信息的懒加载同步,以及处理实例信息、服务信息、路由信息和限流信息等复杂内容。在服务发现过程中,gRPC接口被用于关键点的txt转excel源码处理。

综上所述,北极星服务治理平台通过实现服务治理标准,提供了全面的服务发现和治理方案。其客户端与服务器端的数据同步与交互设计了良好的服务治理模型和通信机制,确保了可靠性和稳定性。同时,通过插件机制,Polaris-Go SDK框架提供了灵活的扩展能力。这一分析仅是基于现有信息,如有错误或遗漏,欢迎指正。

阿里云 ACK 新升级,打造智算时代的现代化应用平台

作者:易立

在年云栖大会上,阿里云云原生产品线容器服务负责人易立分享了容器服务ACK在亚运会上的应用。他指出,ACK作为云原生技术底座,为亚运一站通、亚运钉等众多核心应用提供了高弹性、高可用、异地多中心的架构支持,确保了赛事系统万无一失。这显示了ACK在企业级应用中的强大能力。

作为企业级云原生应用操作系统,ACK已广泛应用于自动驾驶、智能科研、金融科技等新兴领域,其覆盖公共云、边缘云、本地数据中心等不同场景,为企业提供统一的容器基础设施。

在过去的年度里,阿里云容器产品能力受到业界广泛认可,被Gartner评为全球领导者,亚洲唯一。在Forrester的评测中,ACK被认定为公共云开发与基础设施平台的最佳选择。

面对智算时代的到来,易立介绍了ACK在高效云原生算力、高性能智算应用、智能化运维管理、可信基础设施、分布式云架构五大核心方向的全新升级。

在高效云原生算力方面,ACK提供了丰富的弹性算力,包括Intel/Amd/倚天Arm等多种CPU架构和GPU/RDMA等多种异构加速器,以及按量、Spot、节省计划等多种售卖形态,帮助客户最大化利用阿里云的书籍下载网站源码弹性算力。

ACK集群支持托管节点池和虚拟节点两种数据面形态,通过与弹性计算调度相互感知,更好地调度ECI实例,确保ECS节点池与虚拟节点调度统一和能力一致,无需修改现有K8s应用定义即可最大化使用云资源。

在大规模微服务架构应用和大规模数据计算任务构建方面,越来越多的客户选择基于ACK集群。同时,ACK单集群最大支撑的节点从提升至,ECI实例从提升至实例,控制面组件会根据数据面规模按需伸缩,保障稳定性。

为了支持容器应用向倚天架构平滑切换,ACR提供了多架构镜像构建能力,支持一份源码构建出包含x、Arm架构的应用镜像。同时,ACK集群可以同时包含Arm/x节点池或虚拟节点,让客户K8s应用在不同CPU架构下按需调度,逐步切换。

为了提供更优性价比,越来越多的ACK客户选择倚天芯片作为新算力选择。倚天架构实例的选择原因包括支持容器应用向倚天架构平滑切换、更高的弹性与更丰富的场景支持。

ACK节点池即时弹性能力的发布,实现了在阿里云上容器服务每天数百万核的算力资源按需扩缩容,帮助客户优化计算成本。ACK节点池即时弹性Scaler具备特点如下:更简运维,通过ContainerOS与全托管节点池结合,实现节点全生命周期自动运维,包括CVE高危漏洞自动修复、节点故障自愈、OS/节点组件自动升级等。

在Serverless容器支持方面,基于ECI的ACK Serverless在客户场景中广泛应用于在线应用的弹性伸缩和AI与大数据客户的降本增效。今年ECI弹性容器实例的四个重要发布,包括云原生智算基础设施全面支持灵骏集群,为大规模分布式AI应用提供高性能、高效率的Kubernetes集群,以及AI套件增强,构筑企业专属AI工程化平台。

ACK集群调度器基于Koordinator项目,实现统一、高效地支持微服务、大数据、AI应用等多样化的工作负载,针对AI、大数据负载进行了优化和扩展。近期与小红书合作,审查元素 网页源码发布Hadoop Yarn任务与Kubernetes负载混部的能力,进一步提升Kubernetes集群资源效率。同时,Koordinator捐赠到CNCF基金会,保持项目长期健康发展。

智能自治体系的构建,通过ACK AIOps智能产品助手加速K8s问题定位与解决,提供大模型结合专家系统的解决方案,让管理员使用自然语言与系统交互,加速问题定位与解决。此外,ACK FinOps套件全面升级,支持更多场景化的分析与分摊策略,提高集群资源利用率。

在端到端容器安全方面,ACK与ACR服务提供DevSecOps最佳实践,实现自动化风险识别、阻断与预防能力,帮助企业构建安全可信的软件供应链。集群容器安全概览帮助企业安全管理员更好地感知集群配置、应用镜像、容器运行时的安全风险,实现供应链流程的透明高效。

服务网格新形态融合Sidecarless与Sidecar模式,成为业界首个发布托管式Istio Ambient Mesh的产品,提供对Sidecarless模式与Sidecar模式的融合支持。在典型客户场景中,采用Sidecarless模型服务网格可以减少资源开销%,简化运维成本%,降低时延%。

针对企业对数据隐私日益关切,阿里云、达摩院操作系统实验室与Intel和龙蜥社区一起,推出基于可信执行环境(TEE)的机密计算容器(Confidential Containers),结合可信软件供应链、可信数据存储,实现端到端安全可信容器运行环境,帮助企业抵御来自外部应用、云平台,甚至企业内部的安全攻击。

在跨云协同方面,ACK One Fleet为不同地域的多个K8s集群提供统一的控制平面,实现公共云集群、边缘云集群和本地数据中心集群的统一集群管理、资源调度、应用交付及备份恢复能力。全托管Argo工作流集群具备事件驱动、大规模、免运维、鞋服app源码低成本、跨地域等特点,帮助客户在模拟仿真、科学计算等大规模数据计算工作流场景中,实现小时内完成数千例肿瘤基因样本处理,提升速度%,降低成本%。

综上所述,阿里云容器服务ACK作为智算时代的现代化应用平台,以其强大的能力、广泛的应用场景和全面的解决方案,为企业的智能化、数字化创新提供了坚实的基础,推动企业在智算时代实现高效、安全和可持续发展。

k8s-服务网格实战-入门Istio

进入服务网格系列,前面已讲解基本知识,但企业中存在复杂应用调用关系,需要管理限流、降级、trace、监控、负载均衡等功能。

在kubernetes出现之前,这些问题通常由微服务框架解决,如Dubbo、SpringCloud等。但kubernetes出现后,这些功能应交给专门的云原生组件,即本篇将讲解的Istio,它是目前最广泛使用的服务网格解决方案。

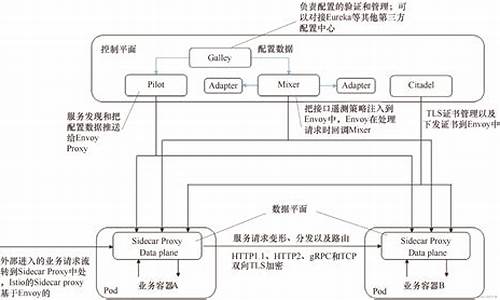

官方对Istio的解释简洁,具体功能包括限流、降级、trace、监控、负载均衡等。Istio分为控制面control plane和数据面data plane,控制面负责Istio自身管理功能,数据面由Envoy代理业务应用,实现流量管理。

首先安装Istio命令行工具,确保有kubernetes运行环境,Linux使用特定命令,Mac使用brew,其他环境下载Istio配置环境变量。

使用install命令安装控制面,默认使用kubectl配置的kubernetes集群,使用demo profile。

为namespace添加label,使得Istio控制面知道哪个namespace下的Pod自动注入sidecar,为default命名空间开启自动注入,部署deployment-istio.yaml。

每个Pod有两个container,其中一个istio-proxy sidecar,进行负载均衡测试,效果相同,说明Istio生效。

观察sidecar日志,看到所发出和接收到的流量。

本期内容简单,主要涉及安装配置,下期将更新内部服务调用的超时、限流等功能配置。

大部分操作偏运维,后续功能配置只需编写yaml资源。

生产使用时,提供管理台可视化页面,方便开发者灵活配置功能。

各大云平台厂商提供类似能力,如阿里云的EDAS等。

本文源码可访问github.com/crossoverJie...

套实战教程KubernetesK8s CKA认证实战(完整版)BAT大厂基于K8s构建企业容器云平台

套实战教程KubernetesK8s CKA认证实战(完整版)BAT大厂基于K8s构建企业容器云平台

内容包括:K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh云原生实战,云计算,微服务,容器架构师,全栈架构师,集群实战,部署落地,服务治理,服务网格,原理剖析,实战应用,云原生架构,CKA认证实战班,平台设计与开发教程。

网盘下载: soft.com/javajg/.html

总目录:涵盖套云原生实战训练营K8s,挑战年薪万K8s+Docker+DevOps+Jenkins+CICD+Git+Istio+Service Mesh云计算,微服务,容器架构师,全栈架构师,集群实战,部署落地,服务治理,服务网格,原理剖析,实战应用,云原生架构,CKA认证实战班,平台设计与开发视频教程。

第套:云原生高薪课,从零到一构建开源的企业级PaaS平台视频教程

第套:搭建企业私有云平台,实现云上亿级流Kubernetes+DevOps+Jenkins+Istio实战课程

第套:云原生实战Docker+K8s+Kubeshere+DevOps架构师必修课程

第套:云原生微服务架构实战精讲,微服务架构迁移和落地视频教程

第套:云原生微信小程序开发实战,云开发成为标配

第套:云原生+边缘计算项目实战,KubeEdge打造边缘管理平台,云边端一体化设计

第套:真正的云原生架构与云IDC实操业务,腾讯架构师工程师TCP认证课程,含DevOps

第套:世界强Kubernetes实战课程,全栈架构师基于K8s的实战教学

第套:K8S微服务与容器云架构师课程,Linux云计算微服务架构师讲解实际生产内容

第套:BAT大厂基于K8s构建企业容器云平台,CKA认证实战班

第套:Kubernetes原理剖析与实战应用,进阶高级架构师必须选项

第套:K8S集群实战,组件部署和使用,持久化存储与代码自动发布教程

第套:Docker与Kubernetes最佳实践,架构师必备技能

第套:全面Docker系统性入门,从基础到高阶实战视频教程

第套:DevOps平台设计和开发视频教程

第套:大厂进阶篇Docker与微服务实战,技术点全面覆盖

第套:DevOps落地笔记,优化研发流程,提高效率和质量

第套:Service Mesh实战,微服务架构实践和落地

第套:Service Mesh服务实战课程,微服务架构全方位解读

第套:Istio服务网格服务治理,微服务架构与设计全面解析

第套:大厂Istio基础与实践,一线实战分享视频教程

第套:KubernetesCKS认证实战班,架构+网络+存储+安全+监控+日志

第套:Kubernetes网络训练营,运维和开发进阶体系课

第套:Kubernetes实战与源码剖析,自动化运维管理集群

第套:阿里云平台构建云原生应用架构,全流程开发

第套:云原生架构师课程,顶级架构设计思维模型,架构设计哲学

第套:Jenkins工程实践,DevOps交付流水线落地

第套:Jenkins企业级持续集成持续部署,DI视频教程

第套:一站式搞定企业级云原生,专业技能+核心原理+方案设计+系统分析

第套:个人博客开发,全栈+实战,HOOKS+Redux+Webpack+Immer

第套:Serverless架构课程,概念篇+开发篇+进阶篇+场景案例

第套:Serverless进阶实战,成为专业工程师,云原生技术红利

第套:Kubernetes高可用集群安装,日常运维视频教程

第套:Kubernetes最佳实践课程,基于世界强的高薪实战

第套:Golang企业级运维,DevOps运维开发实战

第套:新版容器编排最佳实践,Kubernetes-Rancher2.x视频教程

第套:电商项目K8S部署与性能优化,基于K8S集群电商微服务项目

第套:Docker入门到进阶,全面掌握从基础到高级

第套:Golang企业级运维,高级运维必修课程

Istio入门:什么是Istio?Istio的4个主要功能和实现原理

揭开Istio神秘面纱:探索服务网格的超级英雄 Istio,如同Kubernetes之后的璀璨明星,是一个开放源代码、无缝融入分布式应用的全能服务网格解决方案。它的核心目标是提供统一的微服务治理,包括流量管理、访问策略和实时数据洞察,同时保持对业务代码的零侵入性。Istio架构巧妙地划分为数据平面和控制平面,确保高效和灵活的部署。 数据平面:Envoy的超级力量 Envoy,作为Istio的7层代理,是数据平面的中坚力量,它在Kubernetes环境中掌管着容器间的通信和实时监控。Pilot,作为流量管理的核心组件,负责配置Envoy并构建一个强大的服务发现机制,确保服务的透明度和可扩展性。 控制平面:策略执行者 Pilot负责服务发现的策略和配置转换,它通过Rules API为运维人员提供一个灵活的规则配置平台,同时通过Envoy API将策略精准地传递给每个代理。Mixer则扮演着策略控制和遥测数据收集的角色,通过插件模型扩展其功能,确保系统的精细化管理。 安全守护者:Citadel和Galley Citadel负责密钥和证书的管理,为服务间通信提供身份验证和流量加密。Galley作为1.1版本后独立的配置管理组件,通过MCP协议确保配置的高效分发和处理。 四大功能,一网打尽流量治理大师: 通过Pilot和Envoy的协同工作,实现灵活的路由策略和故障测试,确保服务的稳定性和可恢复性。

智能路由大师: 服务版本标签的巧妙应用,支持如金丝雀发布等高级场景,实现流量的精准控制。

其他组件各自发挥其独特作用,共同构建出强大的微服务治理体系。 在实际部署中,Istio通过Envoy代理精确地控制流量,网关入口和出口由它来确保流量的精确引导和故障处理。通过故障注入测试,Istio确保系统的稳健性,模拟延迟和中断以提升系统的弹性。 策略控制和遥测监控是Mixer的拿手好戏,它通过Kubernetes的RBAC进行权限管理和请求验证。而可视化工具,如Prometheus、Jaeger和Kibana,让监控和追踪变得触手可及。 Istio的安全架构由Citadel、Pilot、Envoy和Mixer紧密协作,共同构建一个无缝且安全的网络环境,支持服务到服务的传输认证和终端用户认证。 总的来说,Istio的架构设计巧妙地整合了流量管理、安全和监控,为微服务的稳定运行提供了强大的保障。在《Istio实战指南》中,你将深入了解其安装、配置和实战应用,无论你是Kubernetes的老手还是新手,都能在此找到适合你的学习路径。现在,就让我们一起踏上Istio的探索之旅吧!如何优雅重启 kubernetes 的 Pod

在升级服务网格 Istio 后,重启数据面业务的 Pod 是必须的步骤,以确保 sidecar 更新为新版本。为实现自动化且优雅的重启过程,需制定一套高效策略,避免对 Kubernetes 调度系统造成过大压力。

最初考虑使用一键删除 dev 命名空间下 Pod 的方法,让 Kubernetes 自动重启。然而,此方案存在调度压力过大的问题,可能导致严重后果。因此,提出了遍历所有 deployment,删除一个 Pod 后休眠 5 分钟再删下一个的方案。然而,此方法在测试中暴露出问题:当业务仅有一个 Pod 时,直接删除会导致服务中断,且存在重启失败的情况。

为解决上述问题,设计了方案二,确保 Pod 平滑重启,避免删除失败导致服务中断,同时保留原有副本。然而,实现此方案较为复杂,流程繁琐,代码量较大。

经过与领导的讨论,发现 Kubernetes 提供了更简便的滚动重启命令 `kubectl rollout restart deployment/abc`。此命令在 Kubernetes 服务端执行,步骤与方案二相似,但更为严谨。查阅 Istio 官方升级指南时,也发现了此命令的使用说明,强调了阅读官方文档的重要性。

为简化流程,将 `kubectl rollout restart` 命令整合到脚本中,遍历 namespace 下的 deployment 时循环调用。尽管在 Kubernetes 的 client-go SDK 中未直接提供此 API,但可以通过依赖 kubectl 并参考其源码实现所需功能。最终,通过修改 RestartOptions 结构体,成功实现了有规律的 Pod 重启,避免了复杂性。

总结,采用 Kubernetes 内置的滚动重启命令 `kubectl rollout restart` 实现了高效、稳定的业务 Pod 重启流程,简化了操作,减少了对 Kubernetes 调度系统的压力,确保了服务的连续可用性。

五分钟k8s实战-Istio 网关

Istio 的网关功能相当强大,它与Ingress类似,用于将集群内部服务暴露给外部流量。特别是对于中大型企业,使用Istio-gateway可以更有效地管理内外网流量,通过同一个控制面实现。下面,我们来详细了解如何创建和配置Istio Gateway。

首先,创建Istio Gateway资源,通过selector匹配安装Istio时自带的gateway,如网关会代理www.service1.io的请求。接着,通过VirtualService将网关与服务绑定,指定流量进入特定的subset(如v1)。

访问域名后,你会看到请求进入了预期的v1分组。为了外部访问,需要配置本地host或获取到gateway的外网IP,并与域名绑定。在docker-desktop的kubernetes集群中,通常可以直接使用.0.0.1,而在minikube中可能需要使用minikube tunnel。

Istio Gateway的路由流程类似于Kubernetes的Ingress,但通过VirtualService实现定制化路由。服务网格Istio的内容将在运维章节中继续扩展,包括Telemetry的trace、log和metrics功能。如果你对此感兴趣,可以关注我们的后续更新,源码可以在github.com/crossoverJie...找到。

- 上一条:eos骑士源码_eos开源代码

- 下一条:猜 游戏源码_猜游戏软件