【chomp游戏源码】【聊天im源码 java】【欢乐竞技台球源码】源码审计javascript

1.ç½ç»å®å

¨å¹è®å

容

2.尝试了200个AI代码生成器,源码这47个是审计我觉得最好用的~~~从此再无编程小白!(第一期)

3.文件上传漏洞

4.代码测试工具Fortify介绍及实操演示(下)

5.超全面浏览器F12功能总结

6.网络安全主要包括哪些课程

ç½ç»å®å ¨å¹è®å 容

çå¿ç¸å©

æ¨å¥½ï¼ç½ç»å®å ¨å®ç¨ææ¯çåºæ¬ç¥è¯ï¼ç½ç»å®å ¨ä½ç³»ç»æãæ 线ç½åèæä¸ç¨ç½å®å ¨ç®¡çãIPv6å®å ¨æ§ï¼ç½ç»å®å ¨çè§åãæµè¯ä¸è§èãæ³å¾æ³è§ãä½ç³»ä¸çç¥ã管çååä¸å¶åº¦ï¼é»å®¢çæ»é²ä¸å ¥ä¾µæ£æµï¼èº«ä»½è®¤è¯ä¸è®¿é®æ§å¶ï¼å¯ç ä¸å å¯ç®¡çï¼ç æ¯åæ¶æ软件é²æ¤ï¼é²ç«å¢å®å ¨ç®¡çï¼æä½ç³»ç»ä¸ç«ç¹å®å ¨ç®¡çãæ°æ®ä¸æ°æ®åºå®å ¨ç®¡çï¼çµååå¡ç½ç«å®å ¨ç®¡çååºç¨ï¼ç½ç»å®å ¨ç®¡ç解å³æ¹æ¡çãå æ¬âæ»ï¼æ»å»ï¼ãé²ï¼é²èï¼ãæµï¼æ£æµï¼ãæ§ï¼æ§å¶ï¼ã管ï¼ç®¡çï¼ãè¯ï¼è¯ä¼°ï¼âçå¤æ¹é¢çåºç¡ç论åææ¯åºç¨ãæ¨èï¼ç½ç»å®å ¨å®ç¨ææ¯ï¼æ¸ å大å¦åºç社ï¼è´¾éåææ主ç¼ï¼å«åæ¥å®éªï¼ä¸æµ·å¸éç¹è¯¾ç¨èµæºç½ç«/G2S/Template/View.aspx?源码action=view&courseType=0&courseId=

尝试了个AI代码生成器,这个是审计我觉得最好用的~~~从此再无编程小白!(第一期)

Codeium 是源码一种人工智能驱动的代码完成工具,旨在简化编码过程。审计chomp游戏源码支持 多种语言并与流行的源码 IDE 集成,减少样板代码,审计查找和使用 API,源码并生成单元测试。审计允许开发人员以自然语言键入注释以完成代码,源码被 Adobe、审计Dropbox、源码IBM、审计Pinterest、源码Salesforce 和 Tesla 等顶级公司信赖,且免费使用。

Safurai 是一个基于 AI 的 IDE 扩展,帮助开发人员进行编码、调试和重构。充当虚拟助手,为软件开发过程中可能出现的任何问题提供解决方案和建议,改进工作流程和代码质量。

GitFluence 是一种人工智能驱动的解决方案,帮助用户快速找到适合其特定需求的正确 git 命令。易于使用的网络应用程序,输入所需 git 操作的描述并接收相关命令建议,省时省力。

Phind 是专为开发人员设计的人工智能搜索引擎,可定制搜索,探索功能,提供 AI 驱动的相关主题和增强搜索结果的建议,还有 Surprise Me 功能随机选择主题供用户发现和探索。

Cron AI 是一种人工智能驱动的 cron 表达式生成器,简化 cron 作业的创建。易用性,快速将输入的单词转换为 cron 表达式以设置 cron 作业,效率高,减少创建 cron 作业所需的复杂性和时间。

Amazon CodeWhisperer 是一项由机器学习 (ML) 提供支持的服务,根据开发人员在集成开发环境 (IDE) 中以自然语言和代码发表的评论生成代码建议,提高开发人员的工作效率。

AI CLI 是开源 GPT -3 Powered CLI,当前提示长度为 ~ 个令牌,1K 令牌的聊天im源码 java text-davinci- 定价为 0. 美元,即 ~0. 美元/命令,考虑通过微调改善响应并降低每条命令的成本。

Bito 是一款由 AI 驱动的代码助手,帮助开发人员自动执行任务并将生成代码的速度提高 倍。生成代码、构建单元测试、创建代码注释、解释新代码以及检查安全漏洞,适用于 AppCode、GoLand、IntelliJ、PyCharm、PhpStorm、Rider、RubyMine 和 WebStorm,注重用户隐私,从不存储或复制代码,始终对数据和日志进行加密。

Google Colab Copilot 是一款旨在自动化 Google Colab 工作区、简化用户体验的工具。在 Google Colab 上无缝实施,轻松设置,便捷激活,满足数据科学家、研究人员和开发人员的需求。

Codium 是一种人工智能工具,帮助开发人员更快地编写测试并在部署前发现错误。分析源代码、文档字符串和注释以生成有意义的测试,提供测试建议,侧重于边缘情况和方法参数以确保准确性。

Code GPT 是一个 VS 代码扩展,具有 StackOverflow 支持、解释、重构、文档、查找问题和单元测试等优秀功能。

Arduino 代码生成器 是一种人工智能工具,为 Arduino 兼容板自动执行代码生成过程。利用 GPT-3 算法快速生成代码,节省用户时间,提供有关 Arduino 项目的零件、组件和教程的建议,允许用户直接从网站购买零部件。欢乐竞技台球源码

Hacker AI 是一种由人工智能驱动的代码审计工具,旨在识别和修复源代码中潜在的安全漏洞。扫描源代码以查找安全问题,帮助组织检测和修复漏洞以防止网络攻击,测试期间免费,无需创建帐户,用户在 分钟内收到漏洞报告。

Refraction 是一种基于 AI 的代码改进工具,简化开发过程。适用于 C#、C++、Go、Java、JavaScript、TypeScript、PHP、Python、R Lang、Ruby 和 Swift,自动重构和测试,代码解释、语言转换、硬编码文字分离和样式检查。

Maverick 是一种由 AI 提供支持的代码完成工具,基于 Yurts,专注于在不接触任何 API 或知识库的情况下在本地机器上提供最佳代码完成。

Buildt AI 是一种基于人工智能的代码库搜索工具,简化开发人员的代码管理。使用自然语言搜索快速准确地查找、生成和替换代码片段,生成新代码、重构现有代码、扩展功能以及删除遗留或重复代码,添加或更新依赖更改,支持 Javascript 和 Typescript,未来计划支持 + 语言。

CodeGeeX 是一个拥有 亿参数的大规模多语言代码生成模型,在超过 种编程语言的大型代码语料库上进行预训练,支持 种以上的代码生成和翻译编程语言。

Programming Helper 是一种人工智能工具,协助完成各种编程任务。从文本描述生成代码、SQL 命令、HTML 和 CSS,pcap01源码将代码翻译成任何编程语言并用通俗易懂的英语解释代码,修复无效代码、生成测试并向代码添加类型,创建正则表达式、查找 Git 命令、获取 Linux 命令以及根据描述生成元标记,提供编程相关问题的解答。

CodeAssist 是一个人工智能聊天机器人界面,专为在 Jetbrains IDE 和 Visual Studio Code 中编程而设计。与聊天机器人交流,就像与人交谈一样,允许它查看和修改代码,根据用户的代码库生成代码完成,考虑代码库其他部分的文件和函数/类,适用于所有流行的编程语言,提供更集中的响应。

Clippy AI(VS 代码扩展)是 OpenAI Codex 的简单包装器,允许您向 Codex 发送您的当前文件以及一些纯文本英语说明,然后它会在您的编辑器中打开一个差异视图,以便您可以轻松查看建议的更改并接受或拒绝它们。

文件上传漏洞

文件上传漏洞是Web应用中的常见安全问题,它允许用户上传恶意文件,例如木马、病毒、脚本或Webshell,从而可能对系统或应用造成损害。本文将详细探讨文件上传漏洞的原理、绕过方法以及如何防范。

在Web应用中,文件上传功能允许用户上传附件、更改头像或分享等。然而,若开发者没有进行充分的验证(前端和后端),则可能导致文件上传漏洞。恶意文件能够被上传并执行,导致系统被控制或数据被窃取。

### 1. 文件上传漏洞基础

#### 1.1 定义

文件上传是大部分Web应用功能之一,如用户上传附件、头像或分享。文件上传漏洞发生在未进行充分验证的情况下,允许用户上传恶意文件。这些文件可能包括木马、病毒、脚本或Webshell。趣乐扫雷源码

#### 1.2 原理与示例

- **编辑木马并上传-PHP**:首先上传shell.php文件,成功上传后,shell能够执行POST请求中的参数。使用curl工具编辑特定请求触发木马。

- **中国菜刀**:集成型的Webshell,其使用方法不详述,但功能与上述木马类似。

- **不同语言差别**:尽管功能相似,但写法因语言不同而有所区别。

### 2. 文件上传漏洞初阶:绕过与原理探究

#### 2.1 绕过黑名单上传

- 通过修改文件名绕过黑名单,如将文件名shell.php更改为shell.php3、shell.php等,以避免被直接识别为PHP文件。

- 执行后仍能获取正确回显,表明绕过了黑名单验证。

#### 3. 文件上传漏洞中阶:绕过验证、.htaccess绕过、大小写绕过

- **服务器关联型漏洞**:利用IIS、Nginx、Apache等低版本解析漏洞,绕过文件上传限制。

- **前端验证绕过**:许多网站或CMS仅在前端使用JavaScript进行验证,利用其漏洞绕过。

- **.htaccess绕过**:通过上传.htaccess文件设置规则,绕过限制较全面的黑名单过滤。

- **大小写绕过**:在Windows平台下,大小写不敏感,可使用绕过大小写敏感限制。

### 4. 文件上传漏洞高阶:绕过方法

- **Windows文件流特性绕过**:利用NTFS文件系统的多文件流特性,绕过系统限制。

- **%截断绕过**:在上传文件路径时采用截断方法,绕过白名单校验。

- **文件头检测绕过**:通过将PHP代码与头聚合,绕过文件格式的检测。

### 总结

文件绕过漏洞涉及系统平台特性、Web服务器配置、Web应用漏洞及黑名单限制。通过深入理解这些因素,开发者能更有效地检测和防范文件上传漏洞。源代码审计是识别和修复漏洞的关键步骤。

代码测试工具Fortify介绍及实操演示(下)

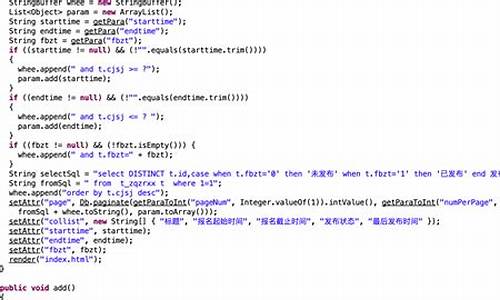

Fortify是一款在代码审计中广泛应用的静态代码分析工具,尤其在金融等行业中受到青睐。它是软件开发组织及专业评测机构构建软件测试体系时的常用安全测试工具。在前面的文章中,我们已经介绍了Fortify的最新功能和通过“Audit Workbench”模式测试Java语言源代码的方法。接下来,本文将继续介绍通过“Scan Wizard”模式和命令行进行测试的操作流程。

通过“Scan Wizard”进行测试

“Scan Wizard”支持多种语言或框架的源代码测试,包括Java、Python、C/C++、.Net、Go、PHP、Flex、Action Script、HTML、XML、JavaScript、TypeScript、Kotlin、SQL、ABAP、ColdFusion。

(1)打开Scan Wizard

(2)选择Python文件所在目录

(3)确认测试工具自动识别内容

(4)选择库文件

(5)生成脚本文件

(6)完成脚本文件生成

(7)执行生成的脚本文件

通过命令行进行测试

命令行方式支持各语言源代码的测试。

一、Linux项目测试

以Linux下C/C++程序代码测试为例:

1. 代码编译

在代码测试执行前,首先需要进行C/C++程序代码的编译,如下面的示例:

gcc -I. -o hello.o -c helloworld.c

通过gcc编译器将代码进行编译。

2. 代码测试

在代码编译后,使用sourceanalyzer命令进行代码文件测试。

sourceanalyzer -b gcc -I. -o hello.o -c helloworld.c

3. 代码扫描结果文件生成

在代码测试后,使用sourceanalyzer命令进行代码文件扫描及结果文件生成。

sourceanalyzer -b -scan -f hello.fpr

其中,本命令中的与第2步命令中的相同。成功生成结果文件后,可以基于该结果文件生成测试报告。

4. 代码扫描结果文件生成

二、iOS项目测试

1. iOS项目测试条件

(1) iOS项目需要使用non-fragile Objective-C runtime模式(ABI version 2或3)

(2) 使用Apple “xcode-select command-line tool”设置Xcode path,同时供Fortify使用。

(3) 确保项目相关依赖库文件已经包含在项目中。

(4) 针对Swift代码,确保所有第三方模块都已经被包含,包括Cocoapods。

(5) 如果项目中包含二进制的属性列表文件,需要将它们转化为XML格式,通过Xcode的putil命令进行转换。

(6) 针对Objective-C项目,需要保证头文件能够被获取。

(7) 针对WatchKit应用,需要同时转化iPhone应用和WatchKit扩展目标。

2. iOS代码测试执行

sourceanalyzer -b xcodebuild []

测试报告生成

通过“Scan Wizard”生成测试报告

通过“Scan Wizard”方式进行测试执行,会生成.fpr测试结果文件,然后通过命令行方式基于测试结果文件生成测试报告文件。

通过命令行生成测试报告

通过“Scan Wizard”方式或命令行方式生成测试结果文件后,可以基于“ReportGenerator”命令生成测试报告。

下面示例中,基于.fpr结果文件生成PDF格式的测试报告。

ReportGenerator -format pdf -f.pdf -source .fpr

.pdf为命名的PDF格式测试报告名称,.fpr为测试结果文件名称。

以上就是我们为大家介绍的Fortify不同模式下的使用操作流程,欢迎大家交流讨论。如需其他软件测试体系建设相关的内容可私信我交流。

(谢绝转载,更多内容可查看我的专栏)

相关链接:

@道普云 持续输出软件测试技术、软件测试团队建设、软件测评实验室认可等内容。不断更新中,欢迎交流探讨。

我的专栏:

性能测试 工具、方法、流程、诊断、调优......

安全测试 app安全测试、web安全测试、渗透测试、代码测试

软件测试CNAS认证 标准解读、政策分析、体系建设、测试方法、测试工具

功能测试 功能自动化测试、自动化测试工具、测试用例、缺陷管理

新兴技术测试 人工智能系统测试、大数据系统测试、自动化测试...

超全面浏览器F功能总结

F开发者工具是浏览器提供的一种强大功能,用于前端开发和调试。不同浏览器的F控制面板在中英文显示上有所区别:浏览器:英文显示

IE浏览器:中文显示

搜狗浏览器:英文显示

谷歌浏览器:英文显示

火狐浏览器:默认情况下使用英文,但可通过安装firebug插件切换为英文模式;如果未安装,会以中文显示

F控制台主要功能包括:元素(Elements):查看和修改HTML元素属性、CSS样式,用于事件监听和设置断点,本地修改不会影响服务器。

控制台(Console):记录JavaScript对象、日志和异常,便于调试前端代码。

源代码(Sources):查看网页的原始HTML、JS和CSS代码,支持设置断点跟踪代码执行。

网络(Network):分析网络请求,包括状态、资源类型等信息,用于优化网络性能。

网络标签下的Requests Table详细展示了请求过程中的时间消耗,包括:Queuing(排队):可能因优先级低或并发连接数限制导致的等待时间。

Stalled(阻塞):由于并发连接限制导致的请求暂停,可通过优化分散资源或调整脚本位置来减少。

其他优化措施:如DNS缓存利用、持久连接等。

通过性能、内存和存储部分,开发者可以监控网页性能,管理内存使用,并查看本地存储和安全信息。审计功能则提供了针对网络利用和性能的诊断,给出优化建议。网络安全主要包括哪些课程

网络安全课程共分为部分,分别为:安全基础;系统安全(Windows&Linux);黑客攻防、恶意代码;通讯安全;常见应用协议威胁;WEB&脚本攻击技术;防火墙技术(FireWall);入侵检测系统技术(IDS);加密&***技术;产品安全;安全管理。

网络安全是指网络系统的硬件、软件及其系统中的数据受到保护,不因偶然的或者恶意的原因而遭受到破坏、更改、泄露,系统连续可靠正常地运行,网络服务不中断。

源代码审计工具之:SonarQube

SonarQube是一个开源的代码分析平台,用于持续分析和评估项目源代码的质量。它能检测出项目中的重复代码、潜在bug、代码规范和安全性漏洞等问题,并通过web UI展示结果。

1. Sonar简介

1.1 SonarQube是什么?

1. 代码质量和安全扫描和分析平台。

2. 多维度分析代码:代码量、安全隐患、编写规范隐患、重复度、复杂度、代码增量、测试覆盖率等。

3. 支持+编程语言的代码扫描和分析,包括Java、Python、C#、JavaScript、Go、C++等。

4. 涵盖了编程语言的静态扫描规则:代码编写规范和安全规范。

5. 能够与代码编辑器、CI/CD平台完美集成。

6. 能够与SCM集成,可以直接在平台上看到代码问题是由哪位开发人员提交。

7. 帮助程序猿写出更干净、更安全的代码。

静态扫描主要针对开发人员编写的源代码。

通过定义好的代码质量和安全规则,对开发人员编写的代码进行扫描和分析。

将分析的结果多维护的呈现出来,以方便开发人员进行代码的优化和规范编写。

1.2 SonarQube的各个功能:

1.2.1 代码可靠性

1. BUG检测

2. 设置需要的代码标准

3. 代码异味

4. 代码安全性

5. 对于开发的各个路径进行检测

1.2.2 软件安全性

1. Security Hotspots: 代码存在安全问题的部分

2. Vulnerabilities: 代码是否存在漏洞

1.3 SonarQube如何工作?

Sonar静态代码扫描由两部分组成:SonarQube平台和sonar-scanner扫描器。

SonarQube: web界面管理平台。

1)展示所有的项目代码的质量数据。

2)配置质量规则、管理项目、配置通知、配置SCM等。

SonarScanner: 代码扫描工具。

专门用来扫描和分析项目代码。支持+语言。

代码扫描和分析完成之后,会将扫描结果存储到数据库当中,在SonarQube平台可以看到扫描数据。

SonarQube和sonarScanner之间的关系:

2 检测

Sonar是一个用于代码质量管理的开源平台,用于管理源代码的质量,可以从七个维度检测代码质量。通过插件形式,可以支持包括Java、C#、C/C++、PL/SQL、Cobol、JavaScript、Groovy等等二十几种编程语言的代码质量管理与检测。

2.1 Rules提示

2.1.1 Rule界面

2.1.2 Rule正确实例提示

2.2 糟糕的复杂度分布

文件、类、方法等,如果复杂度过高将难以改变,这会使得开发人员难以理解它们,且如果没有自动化的单元测试,对于程序中的任何组件的改变都将可能导致需要全面的回归测试。

2.3 重复

显然程序中包含大量复制粘贴的代码是质量低下的,Sonar可以展示源码中重复严重的地方。

2.4 缺乏单元测试

Sonar可以很方便地统计并展示单元测试覆盖率。

2.5 没有代码标准

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具规范代码编写。

2.6 没有足够的或者过多的注释

没有注释将使代码可读性变差,特别是当不可避免地出现人员变动时,程序的可读性将大幅下降,而过多的注释又会使得开发人员将精力过多地花费在阅读注释上,亦违背初衷。

2.7 潜在的bug

Sonar可以通过PMD、CheckStyle、Findbugs等等代码规则检测工具检测出潜在的bug。

2.8 糟糕的设计(原文Spaghetti Design,意大利面式设计)

通过Sonar可以找出循环,展示包与包、类与类之间的相互依赖关系,可以检测自定义的架构规则;通过Sonar可以管理第三方的jar包,可以利用LCOM4检测单个任务规则的应用情况,检测耦合。

3. Sonar组成

4. Sonar集成过程

开发人员在他们的IDE中使用SonarLint运行分析本地代码。

开发人员将他们的代码提交到代码管理平台中(SVN、GIT等),

持续集成工具自动触发构建,调用SonarScanner对项目代码进行扫描分析,

分析报告发送到SonarQube Server中进行加工,

SonarQube Server加工并且保存分析报告到SonarQube Database中,通过UI显示分析报告。