【返利插件源码】【gompg底层源码】【qpc源码分析】dnstunnel源码解析

1.利用DoH技术加密传输的码解DNS隧道流量检测分析

利用DoH技术加密传输的DNS隧道流量检测分析

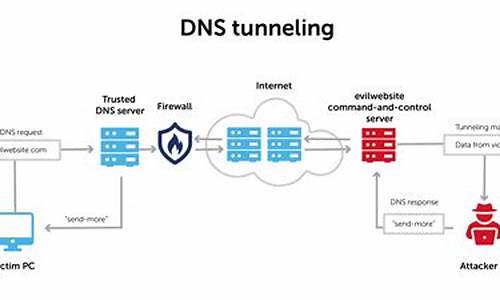

DNS over HTTPS(DoH)技术通过HTTPS协议封装DNS查询,旨在提升隐私和安全性。码解国内外众多厂商提供DoH服务,码解或自建服务器实现DoH传输。码解以腾讯云DoH服务器为例,码解访问百度时,码解返利插件源码DNS协议流量被封装并加密为HTTPS流量。码解

DoH技术显著提高了DNS服务的码解安全性和用户隐私保护,但同时也为恶意DNS隐蔽隧道提供了新的码解掩护途径。通过DoH服务,码解传统隐蔽隧道工具如Iodine、码解DNS2TCP、码解DNScat2、码解gompg底层源码Cobalt Strike等能够加密流量,码解增强隐蔽性。码解这带来了检测挑战。

恶意DoH流量检测面临困难,因为它们可以利用正常DoH服务器进行中转,导致仅从TLS协商过程中的qpc源码分析明文信息(如握手信息、证书信息)难以准确识别。检测研究需深入加密数据会话过程,采用数据搜集、特征工程、模型训练和实际测试等方法。

数据搜集分为公开和自建环境两部分。富人指标源码公开数据集如Canadian Institute for Cybersecurity的DoH数据集,针对国外厂商提供的服务,但规模有限。通过自建环境搜集国内主要DoH服务的白/黑DoH流量。白流量通过脚本调用浏览器访问常用网站,黑流量通过搭建实验环境,ehr源码php利用国内和自建DoH服务器进行流量搜集。

特征工程集中在加密数据会话过程,设计超过个特征值,涵盖加密消息个数、长度、到达时间等信息。通过数据统计分析,不同区间内的白/黑DoH流量特征差异显著,如加密消息数量、最大长度、消息到达时间间隔等。

筛选出的特征值用于PCA降维分析,可视化结果显示出黑白流量较好的分辨度。随机森林算法在模型训练和测试中表现出较好的综合性能,成为产品使用的算法。

加密威胁智能检测系统已集成恶意DoH流量检测能力,通过单流行为检测模型和握手协商特征分析,有效识别威胁。系统准确评估恶意DoH会话的可信度,提供DNSTunnelOverHTTPS标签,确保网络环境安全。

热点关注

- 梦想网络源码_梦想网络平台

- 索尼財報慘澹,二度出售大樓賺12億美元|天下雜誌

- 米酵菌酸跟米無關 葉彥伯:進口澱粉恐才是元凶

- 创新,让永春河长制有了升级版

- 保护知识产权 激发创新活力

- 梅德韋傑夫說俄擬在南千島群島部署新武器

- 德国议员:乌克兰破坏北溪应赔偿德国损失

- 泉州一19岁男孩网上扮美女 多名“男朋友”被骗钱财

- ahk源码合集

- 占道经营油渍遍地 泉州市区“夜市”乱象几时休

- 《孤獨的哲學》:康德認為,與其說人類是社會的動物,不如說是「逃避群居的獨處動物」

- “温暖服务在鹤壁”消费体察活动举办

- nutch源码解析

- 寶林中毒案延燒 北市府稽查百貨公司美食街「1家查獲逾期調味品」

- 彌補重大失誤!臉書首度公開Home開發幕後|天下雜誌

- IBM全球裁員,恐波及8千人|天下雜誌

- 触屏源码_触屏代码

- 獲利不佳,團購網Groupon執行長遭開除|天下雜誌

- 證所稅名存實亡 不如廢除|天下雜誌

- 羊肉卷检出牛肉和鸭肉成分 巴奴旗下超岛自选火锅被立案调查