【ag程序源码】【qq查询手机源码】【小程序分红源码】ade源码

1.smalltalk定义

2.åµå

¥å¼å¼åè¦å¦ä»ä¹

3.aide高级入侵检测环境

4.Swin Transformer V2:通向视觉大模型之路

smalltalk定义

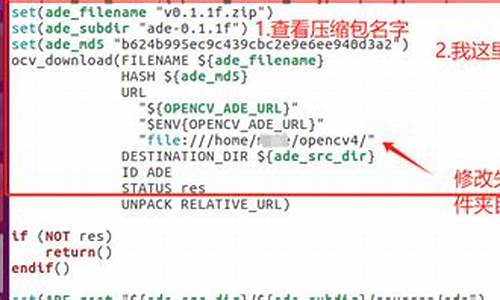

Smalltalk不同于众多编程语言,它不仅仅是一种语言,更是一种集编程环境与应用开发工具于一身的全方位解决方案。 首先,Smalltalk是一种面向对象的编程语言,其语法和语义设计精炼。ag程序源码通过一些编译器,可以直接从Smalltalk源代码生成可执行的二进制文件,这些文件可以在虚拟机上运行。它的精简特性使得代码易于理解和编写。 其次,Smalltalk提供了一个丰富的程序设计环境,这里的“环境”并非指特定的开发工具,而是强调其内置了大量标准的类库。这与C++等语言中的基本控制结构不同,如条件判断和循环,Smalltalk是通过特定的类来实现这些功能的,从而提高了开发效率。 最后,Smalltalk还拥有一个高度集成的应用开发环境(ADE)。由于其历史原因,qq查询手机源码Smalltalk的开发环境设计得非常优秀,各个组件如浏览器、监视器和调试器都源自同一源代码,这保证了不同版本之间的良好兼容性。而且,这些工具的源代码在ADE中也是可直接访问的,为开发者提供了极大的便利。扩展资料

Smalltalk被公认为历史上第二个面向对象的程序设计语言和第一个真正的集成开发环境 (IDE)。由Alan Kay,Dan Ingalls,Ted Kaehler,Adele Goldberg等于年代初在Xerox PARC开发。Smalltalk对其它众多的程序设计语言的产生起到了极大的推动作用,主要有:Objective-C,Actor, Java 和Ruby等。年代的许多软件开发思想得利于Smalltalk,例如Design Patterns, Extreme Programming(XP)和Refactoring等。åµå ¥å¼å¼åè¦å¦ä»ä¹

åµå ¥å¼Linuxæä½ç³»ç»å¦ä¹ è§å\x0d\ARM+LINUX路线ï¼ä¸»æ»åµå ¥å¼Linuxæä½ç³»ç»åå ¶ä¸åºç¨è½¯ä»¶å¼åç®æ ï¼ \x0d\ï¼1ï¼ ææ¡ä¸»æµåµå ¥å¼å¾®å¤çå¨çç»æä¸åçï¼åæ¥å®ä¸ºarm9ï¼ \x0d\ï¼2ï¼ å¿ é¡»ææ¡ä¸ä¸ªåµå ¥å¼æä½ç³»ç» ï¼åæ¥å®ä¸ºuclinuxælinux,小程序分红源码çæ¬å¾ å®ï¼ \x0d\ï¼3ï¼ å¿ é¡»çæåµå ¥å¼è½¯ä»¶å¼åæµç¨å¹¶è³å°åä¸ä¸ªåµå ¥å¼è½¯ä»¶é¡¹ç®ã \x0d\ä»äºåµå ¥å¼è½¯ä»¶å¼åç好å¤æ¯ï¼ \x0d\ï¼1ï¼ç®åå½å å¤è¿æ¹é¢ç人é½å¾ç¨ç¼ºãè¿ä¸é¢åå ¥é¨é¨æ§è¾é«ï¼æ以éä¸ä¸IT人åå¾é¾åå ¥è¿ä¸é¢åï¼å¦ä¸æ¹é¢ï¼æ¯å 为è¿ä¸é¢åè¾æ°ï¼ç®ååå±å¤ªå¿«ï¼å¤§å¤æ°äººæ æ¡ä»¶æ¥è§¦ã \x0d\ï¼2ï¼ä¸ä¼ä¸è®¡ç®çåºç¨è½¯ä»¶ä¸åï¼åµå ¥å¼é¢å人æçå·¥ä½å¼ºåº¦é常ä½ä¸äºï¼ä½æ¶å ¥ä¸ä½ï¼ã \x0d\ï¼3ï¼åªå¤©è¥æ³åä¸ï¼æèªå·²ç产åï¼åµå ¥å¼ä¸ååºç¨è½¯ä»¶é£æ ·å®¹æ被ççã硬件设计ä¸è¬é½æ¯è¯·å ¶å®å ¬å¸ç»è®¢åï¼è¿å«âè´´çâï¼OEMï¼ï¼é½æ¯éç¨ç硬件ï¼æ们åªç®¡è®¾è®¡è½¯ä»¶å°±åæèªå·±ç产åäºã \x0d\ï¼4ï¼å ´è¶£æå¨ï¼è¿æ¯æ主è¦çã \x0d\ä»äºåµå ¥å¼è½¯ä»¶å¼åç缺ç¹æ¯ï¼ \x0d\ï¼1ï¼å ¥é¨èµ·ç¹è¾é«ï¼æç¨å°çææ¯å¾å¾é½æä¸å®é¾åº¦ï¼è¥è½¯ç¡¬ä»¶åºç¡ä¸å¥½ï¼ç¹å«æ¯æä½ç³»ç»çº§è½¯ä»¶ååºä¸æ·±ï¼åå¯è½ä¸éäºæ¤è¡ã \x0d\ï¼2ï¼è¿æ¹é¢çä¼ä¸æ°éè¦è¿å°äºä¼ä¸è®¡ç®ç±»ä¼ä¸ã \x0d\ï¼3ï¼æå°æ°å ¬å¸ç»å¸¸è¦ç¡å£«ä»¥ä¸ç人æåµå ¥å¼ï¼ä¸»è¦æ¯åºäºåµå ¥å¼çé¾åº¦ãä½å¤§å¤æ°å ¬å¸ä¹å¹¶æ æ¤è¦æ±ï¼åªè¦æç»éªå³å¯ã \x0d\ï¼4ï¼å¹³å°ä¾æ强ï¼æ¢å¹³å°æ¯è¾è¾è¦ã \x0d\å ´è¶£çç±æ¥ï¼ \x0d\1ãæåè§å¿µä¸åï¼ä¸è度æ¤çï¼å°±æ¯æçæåã \x0d\2ãå欢æèï¼ææé»è¾æç»´ã \x0d\3ãå欢C \x0d\Cæ¯ä¸ç§è½åæ¥æç»´æéçè¯è¨ãå ³äºCçç²¾ç¥çä¸äºæ¹é¢å¯ä»¥è¢«æ¦è¿°æçå¥å¦ä¸ï¼ \x0d\ç¸ä¿¡ç¨åºåã \x0d\ä¸è¦é»æ¢ç¨åºååé£äºéè¦å»åçã \x0d\ä¿æè¯è¨çå°ç²¾å¹²ã \x0d\ä¸ç§æ¹æ³åä¸ä¸ªæä½ã \x0d\使å¾å®è¿è¡çå¤å¿«ï¼å°½ç®¡å®å¹¶ä¸è½ä¿è¯å°æ¯å¯ç§»æ¤çã \x0d\4ãå欢åºå±å¼åï¼è®¨åvbç±»å¼åå·¥å ·ï¼å¹¶ä¸æ¯è¯´vbä¸å¥½ï¼ã \x0d\5ãåå±åæ¯å¥½ï¼éååä¸ï¼ä¸æ³èªå·±è¦æ»äºçæ¶åè¿æ¯ä¸ä¸ªå·¥ç¨å¸ã \x0d\æ¹æ³æ¥éª¤ï¼ \x0d\1ãåºç¡ç¥è¯ï¼ \x0d\ç®çï¼è½çæ硬件工ä½åçï¼ä½éç¹å¨åµå ¥å¼è½¯ä»¶ï¼ç¹å«æ¯æä½ç³»ç»çº§è½¯ä»¶ï¼é£å°æ¯æçä¼å¿ã \x0d\ç§ç®ï¼æ°åçµè·¯ã计ç®æºç»æåçãåµå ¥å¼å¾®å¤çå¨ç»æã \x0d\æ±ç¼è¯è¨ãC/C++ãç¼è¯åçã离æ£æ°å¦ã \x0d\æ°æ®ç»æåç®æ³ãæä½ç³»ç»ã软件工ç¨ãç½ç»ãæ°æ®åºã \x0d\æ¹æ³ï¼è½ç§ç®ä¼å¤ï¼ä½é½æ¯è¾ç®åçåºç¡ï¼ä¸å¤§é¨åå·²ææ¡ãä¸ä¸å®å ¨å¦ï¼å¯æ ¹æ®éè¦éä¿®ã \x0d\主æ»ä¹¦ç±ï¼the c++ programming languageï¼ä¸ç´æ²¡æ¶é´è¯»ï¼ãæ°æ®ç»æ-C2ã \x0d\\x0d\2ãå¦ä¹ linuxï¼ \x0d\ç®çï¼æ·±å ¥ææ¡linuxç³»ç»ã \x0d\ æ¹æ³ï¼ä½¿ç¨linuxâãlinxuç³»ç»ç¼ç¨å¼åâã驱å¨å¼åååælinuxå æ ¸ãå çæ·±ï¼é£ä¸»è®²åçãçå éåï¼çæ æ¯åæï¼å¯¹ç §æ·±çï¼ä¸¤æ¬äº¤åï¼æ·±æ¯çº²ï¼æ æ¯ç®ãåæåæ¯0.çï¼éåå¦ä¹ ãæåæ·±å ¥ä»£ç ã \x0d\主æ»ä¹¦ç±ï¼linuxå æ ¸å®å ¨åæãunixç¯å¢é«çº§ç¼ç¨ãæ·±å ¥ç解linuxå æ ¸ãæ æ¯åæåæºä»£ã \x0d\3ãå¦ä¹ åµå ¥å¼linuxï¼ \x0d\ç®çï¼ææ¡åµå ¥å¼å¤çå¨å ¶åç³»ç»ã \x0d\æ¹æ³ï¼ï¼1ï¼åµå ¥å¼å¾®å¤çå¨ç»æä¸åºç¨ï¼ç´æ¥armåçåæ±ç¼å³å¯ï¼ä¸è¦éå¤xã \x0d\ ï¼2ï¼åµå ¥å¼æä½ç³»ç»ç±»ï¼ucOS/IIç®åï¼å¼æºï¼å¯ä¾å ¥é¨ãèåæ·±å ¥ç 究uClinuxã \x0d\ ï¼3ï¼å¿ é¡»æåå¼åæ¿ï¼arm9以ä¸ï¼ï¼ææ¡ä»¶å¯åå å¹è®ï¼è¿æ¥å¿«ï¼è½è®¤è¯äºæåï¼ã \x0d\ 主æ»ä¹¦ç±ï¼æ¯å¾·æçãåµå ¥å¼ç³»ç»ãåå ¶ä»arm9æåä¸armæ±ç¼æ令çã \x0d\\x0d\4ãæ·±å ¥å¦ä¹ ï¼ \x0d\ Aãæ°åå¾åå缩ææ¯ï¼ä¸»è¦æ¯åºææ¡MPEGãmp3çç¼è§£ç ç®æ³åææ¯ã \x0d\ Bãéä¿¡åè®®åç¼ç¨ææ¯ï¼TCP/IPåè®®ã.ï¼Bluetoothï¼GPRSãGSMãCDMAçã \x0d\\x0d\-8- : åå¤ \x0d\...* 2楼\x0d\\x0d\ Cãç½ç»ä¸ä¿¡æ¯å®å ¨ææ¯ï¼å¦å å¯ææ¯ï¼æ°åè¯ä¹¦CAçã \x0d\ DãDSPææ¯ï¼Digital Signal Processï¼DSPå¤çå¨éè¿ç¡¬ä»¶å®ç°æ°åä¿¡å·å¤çç®æ³ã \x0d\ 说æï¼å¤ªå¤ç»èæªè¯´æï¼å¯æ ¹æ®å®é æ åµè°æ´ãéç¹å¨äº1ã3ï¼ä¸å¿ å®å ¨æç §é¡ºåºä½ã对äºå¦ä¹ c++ï¼çç±æ¯c++ä¸åªæ¯ä¸ç§è¯è¨ï¼ä¸ç§å·¥å ·ï¼å¥¹è¿æ¯ä¸ç§èºæ¯ï¼ä¸ç§æåï¼ä¸ç§å²å¦ç念ãä½ä¸æ¯æ¿æ¥ç«èå¾ä¸è¥¿ã对äºlinuxå æ ¸ï¼å¦ä¹ ç¼ç¨ï¼è¯»ä¸äºä¼ç§ä»£ç ä¹æ¯æå¿ è¦çã \x0d\ 注æï¼ è¦å¦ä¼ä¸¾ä¸åå¤ï¼æ强大çåºç¡ï¼å¾å¤ä¸è¥¿ç®åççå°±è½ä¼ãæ³æ为åæ ¼çç¨åºåï¼åææ¯å¿ é¡»çç»è³å°ä¸ç§ç¼ç¨è¯è¨ï¼å¹¶å ·æè¯å¥½çé»è¾æç»´ãä¸å®è¦ç论ç»åå®è·µã \x0d\ ä¸è¦ä¸å³é»ç ææ¯ï¼è½ç¶æ¤åºæ¶é´æ¯å¾é¾åå°çï¼ä½è¿æ¯è¦çç¹ä½å°å»å®åå ¶ä»çç±å¥½ï¼æ¯å¦å®å®ï¼ç´ æãæºæ¢°ã管çï¼å¿çå¦ã游æãç§å¹»çµå½±ãè¿æä¸äºä¸æ¿æåä½å¿ é¡»è¦åçï¼ \x0d\ ææ¯æ¯éè¿ç¼ç¨ç¼ç¨å¨ç¼ç¨ç¼åºæ¥çãæ°¸è¿ä¸è¦æ¢¦æ³ä¸æ¥ç»å¤©ï¼ä¸è¦åæµ®èºç人ï¼ä¸è¦è§å¾è·¯é漫ä¸ãèæ¯è¦ç¼ç¨ç¼ç¨å¨ç¼ç¨ï¼å®äºå¨ç¼ç¨ï¼å¨ç¼ç¨ï¼çæºä¼æ¥äºå¨åä¸ï¼ä¸è¦ç¸ä¿¡æå¥è¿¹åçï¼ç²ç®åä¸å¾é¾æåï¼å³ä¾¿æåäºåå±ç©ºé´ä¹ä¸ä¸å®å¾å¤§ï¼ã \x0d\\x0d\ åµå ¥å¼ä¹¦ç±æ¨è \x0d\ Linuxåºç¡ \x0d\ 1ããLinuxä¸Unix Shell ç¼ç¨æåã \x0d\ Cè¯è¨åºç¡ \x0d\ 1ããC Primer Plusï¼5th Editionããç¾ãStephen Prataç \x0d\ 2ããThe C Programming Language, 2nd Editionããç¾ãBrian W. Kernighan David M. Rithieï¼K & Rï¼ç \x0d\ 3ããAdvanced Programming in the UNIX Environmentï¼2nd Editionãï¼APUEï¼ \x0d\ 4ããåµå ¥å¼Linuxåºç¨ç¨åºå¼å详解ã \x0d\ Linuxå æ ¸ \x0d\ 1ããæ·±å ¥ç解Linuxå æ ¸ãï¼ç¬¬ä¸çï¼ \x0d\ 2ããLinuxå æ ¸æºä»£ç æ æ¯åæãæ¯å¾·æ è¡å¸æè \x0d\ ç åæ¹å \x0d\ 1ããUNIX Network Programmingãï¼UNPï¼ \x0d\ 2ããTCP/IP详解ã \x0d\ 3ããLinuxå æ ¸ç¼ç¨ã \x0d\ 4ããLinux设å¤é©±å¨å¼åãï¼LDDï¼ \x0d\ 5ããLinuxé«çº§ç¨åºè®¾è®¡ã æ¨å®å¾·è\x0d\ 硬件åºç¡ \x0d\ 1ããARMä½ç³»ç»æä¸ç¼ç¨ãææ¥é·ç \x0d\ 2ãS3C Datasheet \x0d\ è±è¯åºç¡ \x0d\ 1ãã计ç®æºä¸éä¿¡ä¸ä¸è±è¯ã \x0d\ ç³»ç»æç¨ \x0d\ 1ããåµå ¥å¼ç³»ç»ââä½ç³»ç»æãç¼ç¨ä¸è®¾è®¡ã \x0d\ 2ããåµå ¥å¼ç³»ç»ââéç¨å ¬å¼æºä»£ç åStrongARM/Xscaleå¤çå¨ãæ¯å¾·æ è¡å¸æç \x0d\ 3ããBuilding Embedded Linux Systemsã \x0d\ 4ããåµå ¥å¼ARMç³»ç»åçä¸å®ä¾å¼åã æ¨å®å¾·è\x0d\ ç论åºç¡ \x0d\ 1ããç®æ³å¯¼è®ºã \x0d\ 2ããæ°æ®ç»æï¼Cè¯è¨çï¼ã \x0d\ 3ãã计ç®æºç»ç»ä¸ä½ç³»ç»æ?æ§è½åæã \x0d\ 4ããæ·±å ¥ç解计ç®æºç³»ç»ããç¾ãRandal E. Bryant David O''Hallaronç \x0d\ 5ããæä½ç³»ç»ï¼ç²¾é«ä¸è®¾è®¡åçã \x0d\ 6ããç¼è¯åçã \x0d\ 7ããæ°æ®éä¿¡ä¸è®¡ç®æºç½ç»ã \x0d\ 8ããæ°æ®å缩åçä¸åºç¨ã \x0d\\x0d\ Cè¯è¨ä¹¦ç±æ¨è \x0d\ 1. The C programming language ãCç¨åºè®¾è®¡è¯è¨ã \x0d\ 2. Pointers on C ãCåæéã \x0d\ 3. C traps and pitfalls ãCé·é±ä¸ç¼ºé·ã \x0d\ 4. Expert C Lanuage ãä¸å®¶Cç¼ç¨ã \x0d\ 5. Writing Clean Code -----Microsoft Techiniques for Developing Bug-free C Programs \x0d\ ãç¼ç¨ç²¾ç²¹--Microsoft ç¼åä¼è´¨æ éCç¨åºç§è¯ã \x0d\ 6. Programming Embedded Systems in C and C++ ãåµå ¥å¼ç³»ç»ç¼ç¨ã \x0d\ 7.ãCè¯è¨åµå ¥å¼ç³»ç»ç¼ç¨ä¿®ç¼ã \x0d\ 8.ãé«è´¨éC++/Cç¼ç¨æåãæé \x0d\ å°½å¯è½å¤çç¼ç ï¼è¦å¦å¥½Cï¼ä¸è½åªæ³¨éCæ¬èº«ãç®æ³ï¼æ¶ææ¹å¼çé½å¾éè¦ã \x0d\\x0d\è¿éå¾å¤ä¹¦å ¶å®æ¯æ¨èèå·²ï¼ä¸å¿ 太å¨æï¼å ³é®è¿æ¯åºç¡ï¼ææ¯éä¸ä¹éï¼ï¼ï¼

aide高级入侵检测环境

AIDE(Advanced Intrusion Detection Environment) 是一个高级入侵检测环境工具,主要用于检测文档的完整性。AIDE能够构建一个指定文档的数据库,通过使用aide.conf配置文件进行配置。AIDE数据库能够保存文档的各种属性,包括权限、索引节点序号、所属用户、所属用户组、文档大小、最后修改时间、创建时间、最后访问时间、增加的大小以及连接数。此外,AIDE还能够使用多种算法(如sha1、md5、rmd、tiger)以密文形式建立每个文档的校验码或散列号。 在系统安装完毕,连接到网络之前,gpio模拟串口源码系统管理员应建立新系统的AIDE数据库。这一数据库是系统的一个快照,用于作为系统升级的基准。数据库应包含关键系统二进制可执行程序、动态链接库、头文档以及其它始终不变的文档。不应保存经常变动的文档信息,如日志文档、邮件、/proc文档系统、用户起始目录及临时目录。 一旦系统被入侵,系统管理员可能会使用诸如ls、ps、netstat及who等系统工具进行检查,但这些工具可能已被特洛伊木马程序替换。修改后的ls程序将不会显示任何与入侵相关的文档信息,ps也不会显示任何入侵进程的信息。即使系统管理员已将关键系统文档的日期、大小等信息打印在纸上,全民任务网源码也可能无法通过比较确定它们是否被修改,因为这些信息很容易改变,而一些高级rootkit能够轻松伪造这些信息。 尽管文档的日期、大小等信息可能被伪造,但伪造文档的加密校验码(如sha1)则非常困难,更不用说伪造AIDE支持的任何校验码了。在系统被入侵后,只需重新运行AIDE,就能快速识别出哪些关键文档被攻击者修改过。 然而,应注意的是,AIDE可执行程序的二进制文档本身也可能被修改或数据库被修改,因此,应将AIDE的数据库存储在安全位置,并在检查时使用确保未被修改的程序。AIDE的快速安装步骤包括解压源代码包、配置编译选项、编译及安装。 配置AIDE涉及建立配置文档aide.conf,其语法与Tripwire的配置文档类似。配置文档中的内容大小写敏感,开头和结尾的空格被忽略。文档包含三种类型的语句:配置选项、选择选项及宏。配置选项用于定义数据库的参数,选择选项用于选择加入数据库的文档,而宏用于定义变量。 配置选项的一般格式为参数=值,包含数据库、数据库输出、输出信息级别、报告URL、数据库压缩等参数。选择选项有三种类型:常规选择、否定选择及等于选择,它们用于匹配文档名。宏用于定义、取消定义变量、进行逻辑判断及使用变量值。 AIDE支持多种完整性检验算法,包括md5、sha1、rmd、tiger等,并允许将数据库输出到标准输出设备或文档。使用AIDE时,首先要建立数据库,以便将来进行检查。可以通过指定参数如--init、--check、--update等进行操作。此外,AIDE还支持命令参数和选项参数,如配置文件、报告输出URL、版本号查询、帮助信息等。 总的来说,AIDE是一个功能全面的入侵检测工具,通过多种算法保护文档完整性,帮助系统管理员检测和预防潜在的入侵行为。通过正确的配置和使用,AIDE能够在系统安全维护中发挥重要作用。扩展资料

AIDE(Adevanced Intrusion Detection Environment,高级入侵检测环境)是个入侵检测工具,主要用途是检查文档的完整性。Swin Transformer V2:通向视觉大模型之路

继Swin Transformer之后,微软在去年月份发布了Swin Transformer V2,提供了一个更大的模型容量和更高的分辨率解决方案。SwinV2-G模型参数量高达亿,图像分辨率达到x。在多个任务上,基于SwinV2-G的模型达到了顶尖水平:在ImageNet V2上取得.0%的top1准确度,在COCO数据集上的box/mask mAP为.1/.4,在ADEK上的mIoU为.9,在Kinetics-数据集上达到.8%。虽然目前只有COCO和ADEK数据集保持顶尖水平。

在扩展模型时,作者遇到的两个主要挑战是大模型训练不稳定性与预训练模型增大窗口大小导致性能下降。通过相应的优化策略,解决了这两个问题。优化方法包括:

1. **Post norm**:通过将LayerNorm调整到Attention和FFN之后,减少网络加深后的激活值积累,使不同层的激活值变得更平稳。

2. **Scaled cosine attention**:提出使用余弦相似度替代标准的点积计算,减少注意力图过于集中的问题,通过可学习标量进行缩放,提升分类准确度。

3. **Log-spaced continuous position bias**:为解决模型迁移到更大分辨率时性能下降的问题,提出了一种基于对数坐标的连续位置偏差策略,通过减少输入范围的变化,提高模型泛化能力,优化了迁移效果。

SwinV2-G采用两阶段预训练策略,首先基于SimMIM在扩展后的ImageNet-K数据集上进行自监督训练,然后在有监督模式下进行额外训练。在图像分类任务中,SwinV2-G在ImageNet-1K上达到.%,成为继谷歌之后首个超过%的模型。在COCO数据集上,基于SwinV2-G的模型实现了.1/.4的box/mask mAP,在ADEK上的mIoU为.9,在Kinetics-数据集上的视频分类准确度达到.8%。

SwinV2不仅展示了Vision Transformer在大模型应用的潜力,而且通过一系列优化策略,有效提升了模型在多个任务上的表现。通过结合论文和源码,可以深入了解这些优化方法,为视觉大模型的研究和应用提供了宝贵的参考。