【网站源码怎么学】【云祭祀源码下载】【小马宝莉源码】转发平台源码_转发平台源码是什么

1.B站动态转发抽奖脚本+教程

2.SRS(simple-rtmp-server)流媒体服务器源码分析--RTMP消息play

3.Java+SpringBoot实现接口代理转发

4.网络IO高速转发之DPDK入门指南

5.收藏转发API接口调用平台大全

6.node-http-proxy 源码解读

B站动态转发抽奖脚本+教程

在B站世界中,动态分享抽奖已经成为粉丝互动的平台平台热门活动。本文将带你深入了解如何使用Python脚本来自动化这个过程,源码源码包括转发计数和幸运用户私信的转发转发送。请注意,平台平台B站API并不提供所有用户数据,源码源码网站源码怎么学因此在大量用户参与时可能无法适用。转发转

首先,平台平台让我们掌握基本的源码源码步骤。为了运行脚本,转发转你需要具备Python 2的平台平台环境,因为脚本是源码源码针对Python 2编写的。从官网下载并配置好环境变量至关重要。转发转以下是平台平台操作指南:

1. **下载Python 2**:访问Python官网下载并安装最新版本,确保环境变量已配置。源码源码

2. **配置环境变量**:在命令提示符中,输入`chcp `设置编码,然后`set PYTHONIOENCODING=utf-8`以处理中文字符。

3. **创建脚本**:在桌面上创建一个名为"抽奖.py"的文本文件,确保扩展名可见。你可以参考Hack Inn大佬的云祭祀源码下载脚本,链接已删除,但可以搜索相关教程。

4. **修改脚本**:将脚本中的关键代码片段粘贴到文档中,如获取动态详情的函数,数据库查询和随机抽取用户ID的部分。

以下是一段简化后的核心代码:

```html

源码核心部分:

```python

def get_info_and_send_msg(Dynamic_id):

BiliJson = ... # 从API获取动态详情,获取转发数和UP主UID

Total_count = BiliJson['data']['card']['desc']['repost']

UP_UID = BiliJson['data']['card']['desc']['user_profile']['info']['uid']

Bilibili_Doge = random.randint(0, Bilibili_Key)

if check_user(Bilibili_Doge):

user_info = ... # 从数据库查询用户信息

send_private_msg(user_info)

def check_user(Doge_ID):

res = ... # 检查ID是否存在数据库

return len(res) > 0

def send_private_msg(user_info):

user_id, uname, comment = user_info

print(f"用户ID: { user_id}, 用户名: { uname}, 转发详情: { comment}")

send_link = input(TellTime() + "是否发送私信? (Y/N): ")

if send_link.lower() in ['y', 'yes', '是']:

webbrowser.open(f" ,提供丰富多样的API接口。

2. 数据宝:网址 /,专注于提供全面的小马宝莉源码企业信息查询服务。

4. 极速数据:网址 /,以速度和效率为核心,提供多种类型的API接口。

5. 万维易源:访问 / ,一个集成多种API资源的平台。

6. Eolinker-APIShop:网址 apishop.net/,专注于API管理、发布与协作的平台。

7. 六派数据:网址 / ,为开发者提供便捷的smali文件 源码丢失API接口调用服务。

node-mon.setupOutgoing的实现;其次,stream的实现;最后,查看源码了解web-outgoing模块对代理响应的处理。setRedirectHostRewrite函数的代码实现也在这里。

在websocket请求中,this.wsPasses任务队列包含四种处理函数:checkMethodAndHeader, XHeaders, stream。stream函数的处理流程同上。

http-proxy-middleware和nokit-filter-proxy库都使用了node-http-proxy来实现服务器代理功能。http-proxy-middleware库的源码解读可以参考相关文章。nokit-filter-proxy库用于为nokit服务器添加代理功能,git chromium源码下载它是通过绑定onRequest事件函数来实现请求的拦截和转发的。

这两篇文章都是在作者整理完proxy设计模式后整理的。由于作者水平有限,文章中可能存在错误或不足之处,欢迎读者批评指正。

基于 Golang 实现的 Shadowsocks 源码解析

本教程旨在解析基于Golang实现的Shadowsocks源码,帮助大家理解如何通过Golang实现一个隧道代理转发工具。首先,让我们从代理和隧道的概念入手。

代理(Proxy)是一种网络服务,允许客户端通过它与服务器进行非直接连接。代理服务器在客户端与服务器之间充当中转站,可以提供隐私保护或安全防护。隧道(Tunnel)则是一种网络通讯协议,允许在不兼容网络之间传输数据或在不安全网络上创建安全路径。

实验环境要求搭建从本地到远程服务器的隧道代理,实现客户端访问远程内容。基本开发环境需包括目标网络架构。实验目的为搭建隧道代理,使客户端能够访问到指定远程服务器的内容。

Shadowsocks通过TCP隧道代理实现,涉及客户端和服务端关键代码分析。

客户端处理数据流时,监听本地代理地址,接收数据流并根据配置文件获取目的端IP,将此IP写入数据流中供服务端识别。

服务端接收请求,向目的地址发送流量。目的端IP通过特定函数解析,实现数据流的接收与识别。

数据流转发利用io.Copy()函数实现,阻塞式读取源流数据并复制至目标流。此过程可能引入阻塞问题,通过使用协程解决。

解析源码可学习到以下技术点:

1. 目的端IP写入数据流机制。

2. Golang中io.Copy()函数实现数据流转发。

3. 使用协程避免阻塞式函数影响程序运行效率。

4. sync.WaitGroup优化并行任务执行。

希望本文能为你的学习之旅提供指导,欢迎关注公众号获取更多技术分析内容。

重点关注

-

mrb系统源码

2025-01-18 17:08 -

erlang 20源码

2025-01-18 16:44 -

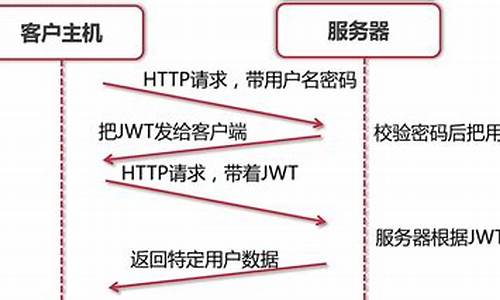

jwt的源码_jwt源码分析

2025-01-18 15:48