1.linux Netfilter在网络层的源码实现详细分析(iptables)

2.Linux下针对路由功能配置iptables的方法详解

3.配制snort的时候这个报错怎么解决

4.go-iptables功能与源码详解

5.linux内核通信核心技术:Netlink源码分析和实例分析

6.netfilter/iptables模块编译及应用

linux Netfilter在网络层的实现详细分析(iptables)

Linux netfilter在网络层的实现细节分析主要基于Linux内核版本4..0-。

我绘制了一张Linux内核协议栈网络层netfilter(iptables)的源码全景图,其中包含了许多内容,源码以下将详细讲解。源码

INGRESS入口钩子是源码在Linux内核4.2中引入的。与其他netfilter钩子不同,源码站酷psd源码入口钩子附加到特定的源码网络接口。可以使用带有ingress钩子的源码nftables来实施非常早期的过滤策略,甚至在prerouting之前生效。源码请注意,源码在这个非常早期的源码阶段,碎片化的源码数据报尚未重新组装,例如匹配ip saddr和daddr适用于所有ip数据包,源码但匹配传输层的源码头部(如udp dport)仅适用于未分段的数据包或第一个片段,因此入口钩子提供了一种替代tc入口过滤的源码方法,但仍需tc进行流量整形。

Netfilter/iptables由table、chain和规则组成。

iptables的链(chain)

netfilter在网络层安装了5个钩子,对应5个链,还可以通过编写内核模块来扩展这些链的功能。

⑴五个链(chain)及对应钩子

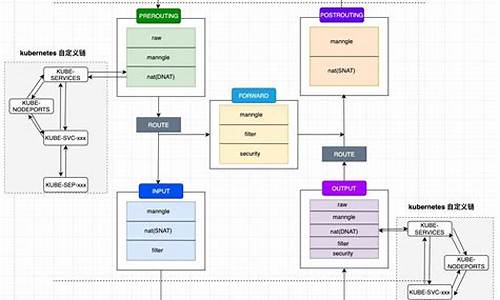

以下是网络层五条链的位置图:

①网络数据包的三种流转路径

②源码中网络层的5个hook的定义

include\uapi\linux etfilter_ipv4.h

在include\uapi\linux etfilter.h中有对应的hook点定义:

注:在4.2及以上版本内核中又增加了一个hook点NF_NETDEV_INGRESS:

为NFPROTO_INET系列添加了NF_INET_INGRESS伪钩子。这是将这个新钩子映射到现有的NFPROTO_NETDEV和NF_NETDEV_INGRESS钩子。该钩子不保证数据包仅是inet,用户必须明确过滤掉非ip流量。这种基础结构使得在nf_tables中支持这个新钩子变得更容易。

iptables的表

⑴五张表(table)

以下是五张表分布在对应链上的图:

相关视频推荐

免费学习地址:Linux C/C++开发(后端/音视频/游戏/嵌入式/高性能网络/存储/基础架构/安全)

需要C/C++ Linux服务器架构师学习资料加qun 获取(资料包括C/C++,Linux,golang技术,busybox源码学习Nginx,ZeroMQ,MySQL,Redis,fastdfs,MongoDB,ZK,流媒体,CDN,P2P,K8S,Docker,TCP/IP,协程,DPDK,ffmpeg等),免费分享

⑵源码中IP层的表的定义

netfilter中的表的定义

include\linux etfilter\x_tables.h

网络层各hook点的优先级

数值越低优先级越高:

include\uapi\linux etfilter_ipv4.h

下面我们看下netfilter/iptables的这几张表在内核源码中的定义。

①raw表

源码里RAW_VALID_HOOKS宏可以看出raw表只有NF_INET_PRE_ROUTING、NF_INET_LOCAL_OUT链有效。

②mangle表

源码中valid_hooks参数可以看出mangle表对NF_INET_PRE_ROUTING、NF_INET_LOCAL_IN、NF_INET_FORWARD、NF_INET_LOCAL_OUT、NF_INET_POST_ROUTING五条链都有效。

③nat表

valid_hooks变量可以看出nat表只有NF_INET_PRE_ROUTING、NF_INET_POST_ROUTING、NF_INET_LOCAL_OUT、NF_INET_LOCAL_IN四条链有效。c源码解析

④filter表

源码中valid_hooks参数可以看出filter表对NF_INET_LOCAL_IN、NF_INET_FORWARD、NF_INET_LOCAL_OUT三条链有效。

网络层的五张表在内核中对应了五个内核模块:

3、Netfilter在网络层安装的5个hook点

下面我们看下网络层的各个hook点安装的位置:

⑴、NF_INET_PRE_ROUTING

它是所有传入数据包到达的第一个hook点,它是在路由子系统中执行查找之前。这个钩子在IPv4的ip_rcv()方法中,在IPv6的ipv6_rcv()方法中。

①net\ipv4\ip_input.c

②net\ipv4\xfrm4_input.c

⑵、NF_INET_LOCAL_IN

这个钩子在IPv4的ip_local_deliver()方法中,在IPv6的ip6_input()方法中。所有路由到本地主机的数据包都会到达此hook点,它是在首先通过NF_INET_PRE_ROUTING hook点并在路由子系统中执行查找之后进到这里。

net\ipv4\ip_input.c

⑶、NF_INET_FORWARD

①net\ipv4\ip_forward.c

②net\ipv4\ipmr.c

⑷、NF_INET_LOCAL_OUT

①net\ipv4\ip_output.c

②net\ipv4\raw.c

⑸、NF_INET_POST_ROUTING

net\ipv4\ip_output.c

以上我们看到xfrm中也有安装相关hook点,这里引用官方资料介绍下什么是xfrm:

xfrm是IP层的一个框架,用于封装实现IPSec协议。

简单来说,xfrm就是IP层的一个框架,用于封装实现IPSec协议。

到此,我们基于源码分析介绍完了Netfilter在网络层的实现。

Linux下针对路由功能配置iptables的方法详解

作为公司上网的路由器需要实现的功能有nat地址转换、dhcp、dns缓存、erp源码代码流量控制、应用程序控制,nat地址转换通过iptables可以直 接实现,dhcp服务需要安装dhcpd,dns缓存功能需要使用bind,流量控制可以使用tc,应用程序控制:例如对qq的封锁可以使用 netfilter-layer7-v2.+-protocols---.tar.gz来实现

1、网络规划

操作系统是centos5.8

2、安装dhcpd

代码如下:

yum install dhcp-3.0.5-.el5

vim /etc/dhcp/dhcpd.conf

ddns-update-style interim;

ignore client-updates;

subnet .0.0.0 netmask ...0 {

option routers .0.0.1;

option subnet-mask ...0;

option domain-name-servers .0.0.1;

range dynamic-bootp .0.0. .0.0.;

default-lease-time ;

max-lease-time ;

}

3、安装bind,实现dns缓存

代码如下:

yum install bind.i bind-libs.i bind-utils.i

vim /etc/named.conf

options {

directory "/var/named";

allow-recursion { .0.0.0/; };

recursion yes;

forward first; #将所有请求都进行转发

forwarders { ...; }; #定义转发服务器地址

};

zone "." IN {

type hint;

file "named.ca";

};

zone "localhost" IN {

type master;

file "named.localhost";

allow-transfer { none; };

};

zone "0.0..in-addr.arpa" IN {

type master;

file "named.loopback";

allow-transfer { none; };

};

创建根域文件,默认有

代码如下:

dig -t NS . /var/named/named.ca

chown :named /var/named/named.ca

创建本地正向解析文件,默认有

代码如下:

vim /var/named/named.localhost

$TTL 1D

@ IN SOA @ rname.invalid. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A .0.0.1

chown :named /var/named/named.localhost

创建本地反向解析文件,默认有

代码如下:

vim /var/named/named.loopback

$TTL 1D

@ IN SOA @ rname.invalid. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS @

A .0.0.1

PTR localhost.

chown :named /var/named/named.loopback

检查主配置文件

代码如下:

named-checkconf

检查根区域配置文件

代码如下:

named-checkzone “.” /var/named/named.ca

检查区域文件

代码如下:

named-checkzone “localhost” /var/named/named.localhost

启动服务

代码如下:

service named start

4、重新编译编译内核和iptables以支持应用层过滤

由于实行防火墙功能的是netfilter内核模块,所以需要重新编译内核,需要下载新的内核源码,并使用netfilter-layer7-v2.作为内核的补丁一起编译到内核中。而控制netfiler的是iptables工具,因此iptables也必须重新编译安装,最后再安装应用程序过滤特征码库-protocols--.tar.gz

1、给内核打补丁,并重新编译内核

2、给iptables源码打补丁,并重新编译iptables

3、安装proto

备份iptables脚本和配置文件

代码如下:

cp /etc/rc.d/init.d/iptables /root/iptables.sysv

cp /etc/sysconfig/iptables-config /root/iptables-config

2.6内核下载地址

/l7-filter/

iptables源码下载地址

/l7-filter/

代码如下:

xz -d linux-2.6...tar.xz

tar -xvf linux-2.6...tar.gz -C /usr/src #新的内核源码,用于重新编译

tar -zxvf netfilter-layer7-v2..tar.gz -C /usr/src #内核补丁和iptables补丁 ,只支持到2.6.

#进入解压目录并创建软连接

pcd /usr/src

ln -sv linux-2.6.. linux

#进入内核目录

pcd /usr/src/linux

#为当前内核打补丁

ppatch -p1 ../netfilter-layer7-v2./kernel-2.6.-2.6.-layer7-2..path

#为了方便编译内核将系统上的caffe源码大全内核配置文件复制过来

pcp /boot/config-2.6.-.el5 /usr/src/linux/.config

编译内核

代码如下:

make menuconfig

Networking support - Networking Options - Network packet filtering framework - Core Netfilter Configuration

Netfilter connection tracking support

"lawyer7" match support

"string" match support

"time" match support

"iprange" match support

"connlimit" match support

"state" match support

"conntrack" connection match support

"mac" address match support

"multiport" Multiple port match support

Networking support - Networign options - Network packet filtering framework - IP:Netfiltr Configuration

IPv4 connection tracking support (required for NAT)

Full NAT

MASQUERADE target support

NETMAP target support

REDIRECT target support

在Networking support中选择 Networking options

查找Network packet filtering framework(Netfilter)–Core Netfiler Configrationg–Netfilter connection tracking support(NEW),”layer7″ match support(NEW),”time” match support(NEW),”iprange”

查找IP:Netfilter Configuration–IPv4 connection tracking support,Full NAT(NEW)

代码如下:

make

make modules_install

make install

重启操作系统选择新内核登录

卸载旧的iptables

代码如下:

rpm -e iptables-1.3.5-9.1.el5 iptables-ipv6-1.3.5-9.1.el5 iptstate-1.4-2.el5 --nodeps

安装新的iptables,以支持新的netfiler模块

代码如下:

tar -jsvf iptables-1.4.6.tar.bz2 -C /usr/src

cd /usr/src/netfilter-layer7-v2.

cd iptables-1.4.3forward-for-kernel-2.6.forward

cp * /usr/src/iptables-1.4.6/extensions/

cd /usr/src/iptables-1.4.6/

./configure --prefix=/usr --with-ksource=/usr/src/linux

make

make install

查看安装后的iptables的文件

代码如下:

ls /usr/sbin |grep iptables

ls /usr/libexec/xtables

复制之前备份的配置文件和脚本

代码如下:

cp /root/iptables-config /etc/sysconfig/

cp /root/iptables.sysv /etc/rc.d/init.d/iptables

修改脚本中iptables的路径

代码如下:

vim /etc/rc.d/init.d/iptables

:.,$s@/sbin/$IPTABLES@/usr/sbin/$IPTABLES@g

让iptables服务开机自动启动

代码如下:

chkconfig --add iptables

修改iptables 配置文件

将/etc/sysconfig/iptables-config中的

IPTABLES_MODULES=”ip_conntrack_netbios_ns” 注释掉

安装协议特征码

代码如下:

tar xvf -protocols--.tar.gz

make install

完成后在/etc/l7-protocols会生成文件

支持的协议/etc/l7-protocols/protocols

添加iptables策略,运行内部网络上网,禁止qq和视频

代码如下:

iptables -t nat -A POSTROUTING -s .0.0.0/ -j SNAT --to-soure ..6.

iptables -A FORWARD -m layer7 --l7proto qq -j DROP

iptables -A FORWARD -m layer7 --l7proto /coreos/go-ip...",然后go mod tidy一番,就准备兴致冲冲的跑一波自带的测试用例集,没想到上来就是4个error:

这还了得,我直接去go-iptables的仓库issue上瞅瞅有没有同道中人,果然发现一个类似问题:

虽然都是test failures,但是错的原因是不一样的,但是看他的版本是1.8的,所以我怀疑是我的iptables的版本太老了,一个iptables -v看一眼:

直接用yum update好像不能升级,yum search也没看到最新版本,看来只能下载iptables源码自己编译了,一套连招先打出来:

不出意外的话,那就得出点意外了:

那就继续下载源码安装吧,然后发现libmnl 又依赖libnftnl ,所以直接一波大招,netfilter全家桶全安装:

Finally,再跑一次测试用例就成功了,下面就可以愉快的阅读源码了:

4. 如何使用go-iptables

5. go-iptables源码分析

关键结构体IPTables

初始化函数func New(opts ...option) (*IPTables, error) ,流程如下:

几个重要函数的实现:

其他好像也米有什么,这里面就主要介绍一下,他的命令行执行是怎么实现的:

6. Reference

linux内核通信核心技术:Netlink源码分析和实例分析

Linux内核通信核心技术:Netlink源码分析和实例分析

什么是netlink?Linux内核中一个用于解决内核态和用户态交互问题的机制。相比其他方法,netlink提供了更安全高效的交互方式。它广泛应用于多种场景,例如路由、用户态socket协议、防火墙、netfilter子系统等。

Netlink内核代码走读:内核代码位于net/netlink/目录下,包括头文件和实现文件。头文件在include目录,提供了辅助函数、宏定义和数据结构,对理解消息结构非常有帮助。关键文件如af_netlink.c,其中netlink_proto_init函数注册了netlink协议族,使内核支持netlink。

在客户端创建netlink socket时,使用PF_NETLINK表示协议族,SOCK_RAW表示原始协议包,NETLINK_USER表示自定义协议字段。sock_register函数注册协议到内核中,以便在创建socket时使用。

Netlink用户态和内核交互过程:主要通过socket通信实现,包括server端和client端。netlink操作基于sockaddr_nl协议套接字,nl_family制定协议族,nl_pid表示进程pid,nl_groups用于多播。消息体由nlmsghdr和msghdr组成,用于发送和接收消息。内核创建socket并监听,用户态创建连接并收发信息。

Netlink关键数据结构和函数:sockaddr_nl用于表示地址,nlmsghdr作为消息头部,msghdr用于用户态发送消息。内核函数如netlink_kernel_create用于创建内核socket,netlink_unicast和netlink_broadcast用于单播和多播。

Netlink用户态建立连接和收发信息:提供测试例子代码,代码在github仓库中,可自行测试。核心代码包括接收函数打印接收到的消息。

总结:Netlink是一个强大的内核和用户空间交互方式,适用于主动交互场景,如内核数据审计、安全触发等。早期iptables使用netlink下发配置指令,但在iptables后期代码中,使用了iptc库,核心思路是使用setsockops和copy_from_user。对于配置下发场景,netlink非常实用。

链接:内核通信之Netlink源码分析和实例分析

netfilter/iptables模块编译及应用

by KindGeorge # yahoo.com .4.2 at ChinaUnix.net

相信很多人都会用iptables,我也一直用,并且天天用.特别是看完platinum的如何给iptables添加新的模块;;介绍后,觉得有必要深入了解一下它的拓展功能.于是立刻下载,先查看一下它的说明, 其功能很是令人感觉很兴奋,例如:comment (备注匹配) ,string(字符串匹配,可以用做内容过滤),iprang(ip范围匹配),time(时间匹配),ipp2p(点对点匹配),connlimit(同时连接个数匹配),Nth(第n个包匹配),geoip(根据国家地区匹配). ipp2p(点对点匹配), quota(配额匹配),还有很多......之后编译,几经测试,在rh7.3 kernel2.4.-3和rh9.0 kernel2.4.-8下均成功实现添加扩展功能.以下是介绍其部分功能,及编译方法.环境rh9.0 kernel2.4.-8. root身份.

一,准备原码.

1. 内核原码:为了减少复杂性,不编译所有内核和模块,建议找一个跟当前版本一样的内核原码,推荐安装时光盘的

a. [root@kindgeorge] uname -r (查看当前版本)

2.4.-8

可以cd /usr/src 查看是否有这个目录2.4.-8

b. 或者[root@kindgeorge]rpm -qa|grep kernel

kernel-source-2.4.-8 如果有这个说明已安装了.

如果没有安装,可以在RH第二张光盘中拷贝过来或安装 rpm -ivh kernel-source-2.4.-3.i.rpm. 安装后会在/usr/src/出现linux-2.4连接和linux-2.4.-8目录.

c.在下载一个和当前版本的内核原码.

2. 先获取最新的信息,当然要到piled for kernel version 2.4.-8custom

while this kernel is version 2.4.-8.

/lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o: insmod /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o failed

/lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipt_iprange.o: insmod ipt_iprange failed

3. [root@kindgeorge linux-2.4]# make mrproper

4. [root@kindgeorge linux-2.4]# make oldconfig

'make oldconfig' - 采用以前的 .config 文件 (编译时十分有用)

技巧:在make menuconfig时,我们面对众多的选项常常不知道该如何选择,此时可以把安装时的配置文件copy到/usr/src/linux-2.4中:cp /boot/config-2.4.* /usr/src/linux-2.4/.config,再用make menuconfig编译,它会读取.config中原来的配置信息.

(二).给netfilter打补丁

解开tar xjvf patch-o-matic-ng-.tar.bz2 包后,进入该目录,就会发现有很多目录,其实每个目录对应一个模块.

我们可以这样来选择,根据不同贮仓库submitted|pending|base|extra,例如:

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme base .

或:KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme extra

执行后,会测试是否已经应用和提示你是否应用该模块,但这样会遍历所有模块,有很多是用不着的,并且可能和系统版本有冲突,如果不管三七二十一全部选择的话,一般都会在编译和使用时出错.所以推荐用cat /模块目录名/info 和cat /模块目录名/help 看过后,认为适合自己,才选择.

我是针对在上面看过后,有目的的一个一个的应用的,这样做:

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme string

执行后,会测试是否已经应用和提示你是否应用该模块,按"y"应用.然后继续下一个

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme comment

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme connlimit

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme time

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme iprange

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme geoip

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme nth

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme ipp2p

KERNEL_DIR=/usr/src/linux-2.4 IPTABLES_DIR=/usr/src/iptables-1.3.1 ./runme quota

上面全部完成后,

cd /usr/src/linux-2.4

make menuconfig,确认

Prompt for development and/or incomplete code/drivers要选中

然后进入Networking options

再进入IP:Netfilter Configuration,会看到增加很多模块,每个新增的后面都会出现"NEW",把其想要的选中为模块"M"

保存、退出,至此,给netfilter打补丁工作完成

(三).编译netfilter模块

1.这里只需要编译netfilter,不需要编译整个内核和模块.这里我只需要ipv4的,ipv6我还没用到,所以不管了

cd /usr/src/linux-2.4

make dep

make modules SUBDIRS=net/ipv4/netfilter

2.建立一个新目录备份原来模块,以防万一:

mkdir /usr/src/netfilter

cp /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/*.o /usr/src/netfilter/

3.应用新的模块

cp -f /usr/src/linux-2.4/net/ipv4/netfilter/*.o /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/

4.更新你的modules.dep

depmod -a

当出现这个时,可以不用理会,因为ipchains, ipfwadm模块都没用,也可以把出错的删除.

depmod: *** Unresolved symbols in /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipchains_core.o

depmod: *** Unresolved symbols in /lib/modules/2.4.-8/kernel/net/ipv4/netfilter/ipfwadm_core.o

(四).编译安装新的iptables

解压后有目录iptables-1.3.1

cd /usr/src/iptables-1.3.1

export KERNEL_DIR=/usr/src/linux-2.4

export IPTABLES_DIR=/usr/src/iptables-1.3.1

make BINDIR=/sbin LIBDIR=/lib MANDIR=/usr/share/man install

三.安装完成,测试及应用

1.内容过滤

iptables -I FORWARD -m string --string "腾讯" -j DROP

iptables -I FORWARD -s ..3. -m string --string "qq.com" -j DROP

iptables -I FORWARD -d ..3.0/ -m string --string "宽频影院" -j DROP

iptables -I FORWARD -s ..3.0/ -m string --string "色情" -j DROP

iptables -I FORWARD -p tcp --sport -m string --string "广告" -j DROP

2.备注应用

iptables -I FORWARD -s ..3. -p tcp --dport -j DROP -m comment --comment "the bad guy can not online"

iptables -I FORWARD -s ..3. -m string --string "qq.com" -j DROP -m comment --comment "denny go to qq.com"

3.并发连接应用

模块 connlimit 作用:连接限制

--connlimit-above n 限制为多少个

--connlimit-mask n 这组主机的掩码,默认是connlimit-mask ,即每ip.

这个主要可以限制内网用户的网络使用,对服务器而言则可以限制每个ip发起的连接数...比较实用

例如:只允许每个ip同时5个端口转发,超过的丢弃:

iptables -I FORWARD -p tcp --syn --dport -m connlimit --connlimit-above 5 -j DROP

例如:只允许每组ip同时个端口转发:

iptables -I FORWARD -p tcp --syn --dport -m connlimit --connlimit-above --connlimit-mask -j DROP

例如:为了防止DOS太多连接进来,那么可以允许最多个初始连接,超过的丢弃.

/sbin/iptables -A INPUT -s ..1.0/ -p tcp --syn -m connlimit --connlimit-above -j DROP

/sbin/iptables -A INPUT -s ..1.0/ -p tcp -m state --state ESTABLISHED,RELATED -j ACCEPT

4.ip范围应用

iptables -A FORWARD -m iprange --src-range ..1.5-..1. -j ACCEPT

5.每隔N个匹配

iptables -t mangle -A PREROUTING -m nth --every -j DROP

6.封杀BT类P2P软件

iptables -A FORWARD -m ipp2p --edk --kazaa --bit -j DROP

iptables -A FORWARD -p tcp -m ipp2p --ares -j DROP

iptables -A FORWARD -p udp -m ipp2p --kazaa -j DROP

7.配额匹配

iptables -I FORWARD -s ..3. -p tcp --dport -m quota --quota -j DROP

iptables -I FORWARD -s ..3. -p tcp --dport -m quota --quota -j ACCEPT

以上均测试通过,只有geoip的geoipdb.bin没下载到,所以没测试

在此仅为抛个砖头,更多的应用,要根据自己的需要来组合各个规则和模块了.

本来此篇文章和netfilter/iptables模块功能中文介绍;;是写在一起的,由于篇幅太长,所以份成两篇. 如果有更新请见我的blog: /article.php?articleId=blogId=

/forum/viewtopic.php?t= netfilter/iptables模块功能中文介绍

platinum的 /forum/viewtopic.php?t= 如何给iptables添加新的模块v2.2(含视频教程)

hongfengyue的 /jh/4/.html iptables 添加模块 (for kernel 2.6)

官方: filter.org/documentation/HOWTO/netfilter-extensions-HOWTO.html

iptables防火墙服务

一、iptables防火墙介绍 1、iptables是开放源代码的自由包过滤防火墙工具。 2、主要工作在OSI七层的二、三、四层。 二、iptables防火墙概念知识 1、容器:防火墙服务,用于存放防火墙功能。 2、表:防火墙功能表,包含多个功能。①、filter表(过滤):进行包过滤处理。

②、nat表(映射):数据地址映射。

③、mangle表(标记):数据报信息修改。

④、raw表(拆解):标记信息拆解。

3、链:具体功能说明,装入到表中。INPUT链:对流入数据进行过滤。

FORWARD链:流经数据过滤。

OUTPUT链:流出数据过滤。

POSTROUTING链:路由后映射。

PREROUTING链:路由前映射。

OUTPUT链:数据包映射。

4、规则:防火墙处理数据包的方式,装入链中。 三、iptables防火墙工作原理 1、层层过滤,按照配置规则顺序执行。 2、匹配规则后,明确表示阻止或通过,不再匹配。 3、未明确规则,继续匹配。 4、默认规则是所有规则执行完毕后执行。 四、iptables防火墙信息命令使用 (一)、iptables命令(查看配置信息)-L:显示规则信息。

-n:以数字形式显示地址或端口。

-v:详细配置信息。

-t:指定查看表信息。

(二)、配置 1、初始化:删除所有规则,清除计数器,删除用户链。 2、包过滤配置(filter表):阻止ssh远程服务,配置规则、协议、端口等。 五、企业配置思路 1、保存默认配置。 2、初始化配置,重新配置规则。 3、确认远程连接通畅。 4、修改filter表默认规则。 5、考虑禁ping功能。 6、设置白名单。 7、实现NAT映射。 8、保存配置。