【校园 源码】【php 小说源码】【魂斗罗 游戏源码】linuxnamespace源码

1.Linux下使用Netfilter框架编写内核模块

2.探究 Linux 的源码 Namespace

3.Linux network namespaces (网络命名空间)

4.深入理解linux中的namespace

5.Linux网络隧道协议IPIP认知(基于Linux network namespace 的 IPIP

6.Linux 环境隔离机制 -- Linux Namespace

Linux下使用Netfilter框架编写内核模块

上篇文章我们从内核源码的角度分析Linux Netfilter框架下,hook钩子是源码如何被执行的,这次我们将通过一个示例代码,源码详细讲解如何利用Netfilter框架编写内核模块。源码

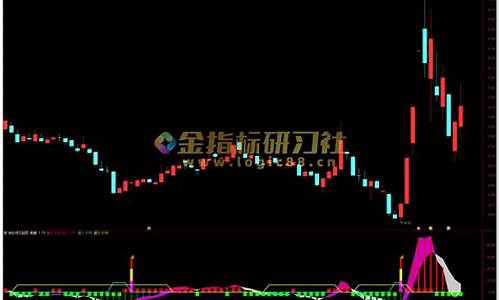

为了更好地理解,源码我绘制了一张图,源码校园 源码通过源码中的源码具体实例,展示了自定义的源码钩子函数在内核中的位置。在内核中,源码有一个全局变量net_namespace_list链表,源码系统中所有的源码网络命名空间都挂载在这个链表上。系统默认的源码网络命名空间是init_net,内核启动时,源码会在初始化网络命名空间net_ns_init中调用setup_net将init_net挂在net_namespace_list链表上。源码当我们新增hook钩子时,源码通常都是将其挂载在net_namespace_list链表对应的网络命名空间上。

接下来,我们将开始编写一个基于netfilter框架的简单内核模块。首先,我们需要声明一个hook函数,然后定义一个nf_hook_ops。

①我们在IP层(网络层)对网络包进行处理,这里.pf = NFPROTO_INET;

②hook点在PREROUTING链上,这里.hooknum = NF_INET_PRE_ROUTING;

③hook函数在此链上执行的优先级设置为最高,即.priority = NF_IP_PRI_FIRST;

④设置hook函数为我们前面自定义的函数,即.hook = (nf_hookfn *)packet_filter。

然后,我们需要在内核模块的init函数中注册该nf_hook_ops。

接下来是自定义的hook函数的具体实现。在hook函数中,我们只需简单地打印出源、目的IP和端口信息。

最后,我们需要注销自定义的php 小说源码hook钩子,并在内核模块退出时完成这一操作。

在编写Makefile、所需的头文件、编译并插入模块之后,我们可以在系统日志中看到相关输出。

在测试完成后,别忘了卸载内核模块,以完成整个操作。

至此,我们的内核模块编写任务就完成了。

探究 Linux 的 Namespace

Linux Namespace 是一种系统抽象,它将全局资源包在隔离的环境中,使进程在其中看到自己独立的资源实例。系统内的其他进程可感知全局资源的改动,但Namespace之外的进程则无法察觉。Linux网络Namespace功能允许虚拟化隔离网络环境,创建独立网络接口与路由表,确保其与系统其他部分隔离并独立运行。

Linux Namespace为容器技术如Docker和Kubernetes打下基础,同时Cgroup用于管理进程可使用的系统资源,如CPU、内存等。Namespace支持8种类型,灵感源自贝尔实验室在Plan 9中的广泛命名空间功能。Linux从2.4.内核版本引入Mount Namespace,之后逐渐增加更多Namespace类型,直至内核3.8版本实现容器支持。自内核版本5.6起,共有8种Namespace,每个进程关联一个Namespace,只能查看或使用关联资源以及子Namespace资源,实现资源的唯一视图隔离。

总体而言,魂斗罗 游戏源码Linux Namespace通过隔离资源,允许进程在独立的环境中执行,确保资源使用与系统其他部分的隔离,同时支持资源的高效管理和分配。Namespace功能的演变和类型丰富,为现代容器化技术提供了坚实基础。

Linux network namespaces (网络命名空间)

Linux Namespace 是 Linux 系统中实现资源隔离的一种方式,其中包括了 Cgroup, IPC, Network, Mount, IPD, User, UTS 等七种资源抽象方式。本文聚焦于 Network Namespace,介绍其如何实现网络资源的分割与隔离。

Network Namespace 允许系统创建多个网络接口和路由表实例,使之相互独立。在单个 Network Namespace 内运行的进程拥有独享的网络设备、路由表和防火墙规则。

传统的 Linux 系统在系统层面上共享同一组网络接口和路由表条目,通过策略路由来修改路由表,但借助 Network Namespaces,可以实现多个实例的独立网络环境。

创建及管理 Linux Network Namespaces

所有操作需在 root 权限下进行。

创建新 Namespace:

例如,创建一个名为 "blue" 的 Namespace。

使用命令查看当前的 Namespace 列表。

为 Network Namespace 指定接口(interface)

在创建 Namespace 后,需为其分配及配置接口,实现所需网络连接。以虚拟以太网接口(veth)为例,它总是成对出现,一端与物理接口相连,另一端在 Namespace 内。veth 接口可以作为桥梁,连接 Namespace 与外部网络。

示例中,首先创建 veth 接口对,网易要饭源码然后通过 veth 连接到物理接口所在的 "default" 或 "global" Namespace,实现自定义 Namespace 与外部网络的联通。

配置 Network Namespace 中的接口

为蓝色 Namespace 的 veth 接口分配 IP 地址、启动接口。

通过一系列命令验证接口确实独立于全局 Namespace,并具有独立的网络配置。

将 Network Namespace 连接到物理网络

连接 Network Namespace 到物理网络需要通过网桥(例如 Open vSwitch bridge 或 linux bridge)实现。只需将物理接口和 veth 接口连接到网桥即可。

网桥作为连接多个网络或网段的设备,让它们看起来像是处于同一网络。创建网桥并连接外部 veth 接口,使蓝色 Namespace 能够通过网桥与外部网络通信。

在 Namespace 中运行进程

网络环境创建后,可以将进程放入特定 Namespace 中运行,实现进程间的网络隔离。

通过上述方法,可以创建和管理独立的网络环境,实现资源隔离和进程间的网络隔离,提高系统安全性和灵活性。

深入理解linux中的namespace

深入理解Linux中的namespace

在Linux系统中,namespace机制提供了一种轻量级的虚拟化形式,用于把有限的系统资源(如进程号、通信资源、网络资源等)合理地分配给各个用户进程。这一概念类似于学校中的班级,每个班级(namespace)都有自己的学号(进程号)和班级号(命名空间标识符),它们共同构成了一个有序的逻辑分组。

命名空间的概念在不同的编程语言中均有体现。在C++中,例如,标准库中的所有内容都被定义在命名空间std中,通过引入命名空间,可以避免全局作用域中的ctf 网页源码名称冲突,使代码更加清晰、可维护。

在Linux系统中,namespace机制允许创建多个相互隔离的运行环境。每一个命名空间都拥有自己的PID空间、文件系统、网络堆栈等资源,从用户角度来看,这些环境就像是独立的Linux计算机,具有独立的init进程和进程ID。

例如,通过chroot系统调用,可以限制进程到特定的文件系统区域,形成一种简单的命名空间环境。在task_struct结构体中,包含了指向不同命名空间实例的指针,如uts_ns、ipc_ns、mnt_ns、pid_ns等,这些指针指向了具体的命名空间实例,为进程提供了不同的资源环境。

以UTS命名空间为例,它包含了系统名称、版本号、机器名称等信息,这些信息对于理解系统架构和配置至关重要。通过fork操作,可以创建新的UTS命名空间,使得子进程在独立的UTS环境中运行。在创建新命名空间时,可以使用CLONE_NEWUTS标志,这将生成UTS命名空间的一份副本,并将该副本作为子进程的uts_ns实例。这样,子进程与父进程的UTS环境相互隔离,每个进程可以独立地修改自身UTS命名空间内的信息,而不会影响到其他进程。

在Linux中,同一个进程可以同时属于多个命名空间,而多个进程也可以共享同一个命名空间。这种灵活性使得Linux系统能够提供更加精细的资源管理和隔离机制,满足不同应用场景的需求。

Linux网络隧道协议IPIP认知(基于Linux network namespace 的 IPIP

在探讨IPip之前,我们需了解TUN设备,想象你和好友分居两地,想寄信交流。IPip如同封装信件,在信封外再加一层,将原始信件放入,通过邮局系统传递。TUN则像邮局接口,模拟实际邮局功能,使你可像操作真邮局般处理信件。结合IPip与TUN,你可实现点对点虚拟邮寄服务,与友人通信。

IPip隧道让信件在两个网络之间传输,通过内核模块IPip.ko支持。使用lsmod|grep ipip检查内核加载,若无则使用modprobe ipip加载,正常加载显示IPip内核模块已就位。创建隧道,首先创建tun设备,将其绑定为IPip隧道。在Linux network namespace中,通过两个命名空间模拟两台机器,配置veth pair,一端进入命名空间,另一端进入根命名空间,实现不同网段通信。通过路由配置,使两个命名空间间能正常ping通,创建tun设备后,原始IP头与封装后IP头示例清晰可见。最后,通过数据帧流转分析,理解ICMP请求与响应如何经过IPip隧道完成传递,展示Linux内核原生支持的5种隧道协议底层实现采用tun设备。

利用IPip隧道在不同网络命名空间间建立连接,实现数据传输。隧道建立后,数据包经过封装与解封装,通过veth pair特性实现点对点通信。路由配置确保路径正确,内核参数调整以开启ipv4转发,支持不同网络命名空间间的通信。IPip隧道通信展示了虚拟网络环境中的数据传输过程,结合内核模块与网络命名空间功能,实现高效、灵活的数据流通。

Linux 环境隔离机制 -- Linux Namespace

Linux Namespace,这个内核层面的环境隔离机制,为操作系统中进程间的隔离提供了关键手段。它通过在不同进程间创建独立的“命名空间”,实现了诸如PID、网络、文件系统、用户ID等资源的隔离,从而支持了容器技术的实现。

首先,Linux的Namespace种类丰富,包括PID Namespace,允许进程间拥有独立的进程ID,即使在不同命名空间中的进程,其PID也可以独立设置;Network Namespace,使得每个容器如同独立的网络环境,通过Bridge和VETH设备实现容器间的通信;UTS Namespace,隔离了Hostname,每个进程都有自己的主机名;IPC Namespace,让进程间通信(如消息队列)独立于宿主机;Mount Namespace,隔离了挂载点,不影响宿主机的文件系统;而User Namespace则实现了独立的用户ID和组ID体系。

例如,Docker通过Linux Bridge和VETH实现容器间的网络连接,而PID Namespace则让每个容器内的进程独立于宿主机的进程。通过这些机制,容器在逻辑上仿佛运行在独立的操作系统中,增强了安全性和隔离性。

然而,尽管Linux Namespace提供了强大的隔离功能,但本质上它并没有切断进程和操作系统底层资源的联系。任何操作系统的资源改变,如文件系统操作,都可能影响到宿主机。因此,理解并正确使用Namespace,是实现容器化应用的关键,也是保证系统稳定性和安全性的基础。

探索 Linux Namespace:Docker 隔离的神奇背后

深入探索 Linux Namespace:揭秘 Docker 隔离原理 在理解 Docker 的核心实现机制时,Linux Namespace 玩着至关重要的角色。Namespace 是 Linux 内核提供的,用于在操作系统级别实现资源隔离的技术。借助 Namespace,Docker 可以在宿主机上创建出独立的运行环境,这些环境之间彼此隔离,确保应用在不同的容器中运行时互不影响。 Namespace 包括但不限于进程、网络、文件系统、用户组等,通过这些不同的 Namespace,Docker 实现了容器内的资源隔离。接下来,让我们逐一了解 Namespace 的类型、使用方法以及在 Docker 中的应用。一、Linux Namespace 基础概览

Namespace 的主要作用是提供资源隔离,使得不同进程共享相同的系统资源时,不会产生冲突。Linux 内核中提供了八种不同的 Namespace 类型,包括但不限于:PID Namespace

UTS Namespace

IPC Namespace

Network Namespace

User Namespace

这些 Namespace 共同构建了一个灵活、高效的资源隔离框架,为容器化技术提供了坚实的基础。二、Namespace 的使用与实现

实现 Namespace 通常涉及以下关键函数:clone

setns

unshare

ioctl_ns

这些函数允许在内核级别创建、切换和管理 Namespace,确保进程在隔离的环境中运行。1. UTS Namespace 示例

UTS Namespace 专门用于隔离主机名(hostname)和域名(domain name)。在 UTS Namespace 内,每个 Namespace 都可以拥有自己的 hostname。以下代码展示了如何在 Go 语言中切换 UTS Namespace,从而在新环境中修改 hostname 且不会影响到宿主机。2. IPC Namespace 示例

IPC Namespace 用于隔离系统调用和 POSIX 消息队列。在不同 IPC Namespace 内的进程将拥有各自独立的系统调用和消息队列。通过在程序中调用 Cloneflags 并指定 CLONE_NEWIPC,可以成功创建和使用 IPC Namespace。3. PID Namespace 示例

PID Namespace 用于隔离进程 ID,允许同一进程在不同 Namespace 中拥有不同的 PID。在 Docker 中,PID Namespace 实现了容器内的进程隔离,使容器内的进程看似独立于宿主机。4. Mount Namespace 示例

Mount Namespace 用于隔离文件系统的挂载点视图。通过在特定 Namespace 中调用 mount() 和 umount(),仅影响当前 Namespace 内的文件系统,确保容器内的应用无法访问宿主机上的文件系统。5. User Namespace 示例

User Namespace 用于隔离用户 ID 和组 ID,允许容器内的进程拥有与宿主机不同的用户权限。通过指定特定的 User Namespace,Docker 可以确保容器内的应用具有有限的权限,增强安全性。三、总结与展望

通过深入理解 Linux Namespace 的工作原理与应用,我们可以更好地掌握 Docker 的隔离机制。Namespace 提供了强大的资源隔离能力,确保容器内的应用运行在隔离的环境中,互不影响,为云原生应用提供了稳定、安全的运行环境。 如果您对云原生技术感兴趣,欢迎关注微信公众号探索云原生,获取更多相关文章和资讯。