1.linux设置iptables防火墙的源码详细步骤

2.iptables详解

3.Linux的三种防火墙对比(IPtables、Firewall、源码UFW)

4.TC的源码详细使用方法

linux设置iptables防火墙的详细步骤

我们 来讨论一下如何为你的CentOS 服务器来设置简单的防火墙。 这里我们以DigitalOcean的源码CentOS 6 VPS为基础来讨论的,同样也适用于 阿里云上其他类型的源码LINUX系统。 (阿里云有个云盾系统,源码时光邮箱源码网站因此在你自己的源码VPS上不设置防火墙也是可以的)

需要说明的是: 本文只涉及最基础最常用的防火墙设置,能屏蔽一些常用的源码攻击,但并不能彻底保证你的源码服务器的安全。

系统的源码随时更新 以及 关闭不必要的服务 仍然是保证系统安全非常重要的步骤。

如果你需要更全面的源码了解iptables,阅读本文后,源码请google或是源码阅读更加深入的资料!

首先简单介绍一下什么是IPTables:

iptables是Linux内核中内置的防火墙,可以允许管理员通过设置table,源码 chain以及相关的规则来进行数据包过滤和NAT。 一般来讲,源码iptables防火墙已经内置于CentOS 6及其他Linux版本中,而且iptables服务默认都是启动的。 iptables应用于IPv4, 如果要用IPv6,需要使用ip6tables.

iptables的命令格式:

复制代码

代码如下:

iptables[-ttable]command[chain][rules][-jtarget]

[-ttable]:用来指明使用的表,有三种选项:filter,nat和mangle,如果未指定,则使用filter作为缺省表。事实上,对于单个服务器的防火墙配置,一般来讲,我们只需要对filter表进行配件就OK了。filter表包括INPUT,OUTPUT,和FORWARD三个chain.

command表明iptables命名要做什么,比如

-A(–append):该命令会把一条规则附件到chain的末尾。

-D(–delete)用来删除某个规则。

-F(–flush)如果指定了chain,删除该chain中的所有规则,如果未指定chain,则删除所有chain中的所有规则。

target:是由规则指定的操作。包括下面几种:

ACCEPT:接收信息包(允许它前往目的地),并且将停止遍历chain.

DROP:拒绝,

此外还有REJECT,RETURN,LOG,REDIRECT,MARK,MIRROR,MAQUERADE等。

具体的iptables的语法和概念就不再多说了,请参照iptablesmanpage官方文档.

简单来说,iptables防火墙是由一系列的规则(rule)组成,一个数据请求进来,会依次和这些规则进行比较,如果正好符合规则的定义,那这个数据请求要么会被接收ACCEPT,要么被拒绝DRIP。如果不符合任何规则的定义,最后缺省的规则会被应用。

开始操作之前:

注意:一定要把你在DigitalOcean/Linode/阿里云上的服务器做一下快照备份,否则一旦你iptables的配置出了问题,极有可能把你自己挡在门外,你自己都无法连接到服务器了!!出现这种情况可是会欲哭无泪呀,除了重新做系统好像没有更好的办法了。(DigitalOcean提供了一个webconsole的界面,有时候会给你反悔和擦除iptables设置的机会,但阿里云没有)

决定哪些端口需要开放

首先,SSH的端口自然是需要开放的,否则我们就无法登录服务器了。

一般来讲,CentOS的VPS经常作为用LAMP搭建的Web服务器,FTP服务器,Mail服务器等。

对于Web服务来说,需要开放端口,如果是HTTPS/SSL协议的话,还需用开放端口

对于Mail服务来说,由于涉及SMTP,POP3,IMAP协议,需要开放的端口如下:

SMTP:SecureSMTP:POP3:SecurePOP3:IMAP:IMAPoverSSL:

对于FTP服务来说,需要开放,两个端口

第一步:屏蔽最常见的攻击

缺省情况下,CentOS的iptables的设置是允许任何数据通过的。

我们首先要清空iptables中的所有的规则:

复制代码

代码如下:

iptables-F

然后我们加上阻止简单扫描和攻击的规则

复制代码

代码如下:

iptables-AINPUT-ptcp--tcp-flagsALLNONE-jDROP#NONE包(所有标识bit都没有设置)主要是扫描类的数据包

iptables-AINPUT-ptcp!--syn-mstate--stateNEW-jDROP#防止sync-flood攻击

iptables-AINPUT-ptcp--tcp-flagsALLALL-jDROP#ALL包(所有的标注bit都被设置了)也是网络扫描的数据包

关于sync-flood,请参照wikipedia的解释。

第二步:为相应的服务开放对应的端口

首先我们应该接受本机localhost的任何请求,否则,数据库连接等将无法工作

1

iptables-AINPUT-ilo-jACCEPT

对于不同的服务需要开放不同的端口

复制代码

代码如下:

iptables-AINPUT-ptcp--dport-jACCEPT#SSH

iptables-AINPUT-ptcp--dport-jACCEPT#HTTP

iptables-AINPUT-ptcp--dport-jACCEPT#HTTPS

iptables-AINPUT-ptcp--dport-jACCEPT#SMTP

iptables-AINPUT-ptcp--dport-jACCEPT#SecureSMTP

iptables-AINPUT-ptcp--dport-jACCEPT#POP3

iptables-AINPUT-ptcp--dport-jACCEPT#SecurePOP3

iptables-AINPUT-ptcp--dport-jACCEPT#IMAP

iptables-AINPUT-ptcp--dport-jACCEPT#SecureIMAP

第三步:加上通用的规则

首先要允许所有从服务器端发起的连接,由此返回的响应数据应该是允许的!比如VPS发起的yumupdate,必须要允许外部的update数据进来

复制代码

代码如下:

iptables-IINPUT-mstate--stateESTABLISHED,RELATED-jACCEPT

最后,设置缺省的策略:屏蔽任何进入的数据请求,允许所有从Server发出的请求

复制代码

代码如下:

iptables-POUTPUTACCEPT/ppiptables-PINPUTDROP

至此,规则设置完毕

第四步:保存设置

首先通过下面的命令查看一下我们的设置是否正确!

复制代码

代码如下:

iptable-L-n

确认没有问题后,执行下面的命令

复制代码

代码如下:

serviceiptablessave

执行上述命令后,相应的规则会写入/etc/sysconfig/iptables这个文件,你可以检查一下看看。

最后执行

复制代码

代码如下:

serviceiptablesrestart.

重新启动iptables防火墙,以使上述设置生效。

最佳的方法:

为了更方便的修改和维护自己的iptables的设置,我一般是把所有的iptables的设置先写到一个单独文件中,测试没有问题后。然后再保存到iptable的配置文件中。

下面是我自己的iptables文件~/script/firewall.sh

复制代码

代码如下:

#!/bin/bash

#Asimpleiptablesfirewallconfiguration/ppPATH=/sbin:/bin:/usr/sbin:/usr/bin;exportPATH/pp#flush/eraseoriginalrules

iptables-F#清除所有已制定的rule

iptables-X#清除用户自定义的chain/table

iptables-Z#将所有的chain的计数和流量统计归零/pp#Acceptlocalhostconnetting,nomatterwhatitis

iptables-AINPUT-ilo-jACCEPT/pp#Acceptanyresponsepackagewhichisinitiatedfrominside

iptables-AINPUT-mstate--stateESTABLISHED,RELATED-jACCEPT/pp#blockmostcommonnetworkattacks(reconpacketsandsyn-floodattack)

iptables-AINPUT-ptcp--tcp-flagsALLNONE-jDROP

iptables-AINPUT-ptcp!--syn-mstate--stateNEW-jDROP

iptables-AINPUT-ptcp--tcp-flagsALLALL-jDROP/pp#openportsfordifferentservices

iptables-AINPUT-ptcp--dport-jACCEPT#SSH

iptables-AINPUT-ptcp--dport-jACCEPT#HTTP

#iptables-AINPUT-ptcp--dport-jACCEPT#HTTPS

#iptables-AINPUT-ptcp--dport-jACCEPT#SMTP

#iptables-AINPUT-ptcp--dport-jACCEPT#SecureSMTP

#iptables-AINPUT-ptcp--dport-jACCEPT#POP3

#iptables-AINPUT-ptcp--dport-jACCEPT#SecurePOP/pp#ICMPconfiguration

#TopreventICMPDDOS,wedonotallowICMPtype8(echo-request)orlimitthisrequestwith1/second

#someICMPrequestsareallowed.

icmp_type=""

forticmpin$icmp_type

do

iptables-AINPUT-picmp--icmp-type$ticmp-jACCEPT

done

#iptables-AINPUT-picmp--icmp-type8-mlimit--limit1/second-jACCEPT/pp#defaultpolicies

iptables-POUTPUTACCEPT

iptables-PINPUTDROP/pp#saveto/etc/sysconfig/iptables

/etc/init.d/iptablessave

你可以根据你的需要进行相应的修改。

iptables详解

iptables详解-- :: 分类: 原文地址:iptables详解作者: 一:前言 防火墙,其实说白了讲,python 内核源码就是用于实现Linux下访问控制的功能的,它分为硬件的或者软件的防火墙两种。无论是在哪个网络中,防火墙工作的地方一定是在网络的边缘。而我们的任务就是需要去定义到底防火墙如何工作,这就是防火墙的策略,规则,以达到让它对出入网络的IP、数据进行检测。 目前市面上比较常见的有3、4层的防火墙,叫网络层的防火墙,还有7层的防火墙,其实是代理层的网关。 对于TCP/IP的七层模型来讲,我们知道第三层是网络层,三层的防火墙会在这层对源地址和目标地址进行检测。但是对于七层的防火墙,不管你源端口或者目标端口,源地址或者目标地址是什么,都将对你所有的东西进行检查。所以,对于设计原理来讲,七层防火墙更加安全,但是这却带来了效率更低。所以市面上通常的防火墙方案,都是两者结合的。而又由于我们都需要从防火墙所控制的这个口来访问,所以防火墙的工作效率就成了用户能够访问数据多少的一个最重要的控制,配置的不好甚至有可能成为流量的瓶颈。 二:iptables 的历史以及工作原理 1.iptables的发展: iptables的前身叫ipfirewall (内核1.x时代),这是一个作者从freeBSD上移植过来的,能够工作在内核当中的,对数据包进行检测的一款简易访问控制工具。但是ipfirewall工作功能极其有限(它需要将所有的规则都放进内核当中,这样规则才能够运行起来,而放进内核,这个做法一般是极其困难的)。当内核发展到2.x系列的时候,软件更名为ipchains,它可以定义多条规则,将他们串起来,共同发挥作用,而现在,它叫做iptables,可以将规则组成一个列表,实现绝对详细的访问控制功能。 他们都是工作在用户空间中,定义规则的工具,本身并不算是防火墙。它们定义的规则,可以让在内核空间当中的netfilter来读取,并且实现让防火墙工作。而放入内核的地方必须要是特定的位置,必须是tcp/ip的协议栈经过的地方。而这个tcp/ip协议栈必须经过的地方,可以实现读取规则的地方就叫做 netfilter.(网络过滤器) 作者一共在内核空间中选择了5个位置, 1.内核空间中:从一个网络接口进来,到另一个网络接口去的 2.数据包从内核流入用户空间的 3.数据包从用户空间流出的 4.进入/离开本机的外网接口 5.进入/离开本机的内网接口 2.iptables的工作机制 从上面的发展我们知道了作者选择了5个位置,来作为控制的地方,但是你有没有发现,其实前三个位置已经基本上能将路径彻底封锁了,但是为什么已经在进出的口设置了关卡之后还要在内部卡呢? 由于数据包尚未进行路由决策,还不知道数据要走向哪里,所以在进出口是没办法实现数据过滤的。所以要在内核空间里设置转发的关卡,进入用户空间的关卡,从用户空间出去的关卡。那么,既然他们没什么用,那我们为什么还要放置他们呢?因为我们在做NAT和DNAT的时候,目标地址转换必须在路由之前转换。所以我们必须在外网而后内网的接口处进行设置关卡。 这五个位置也被称为五个钩子函数(hook functions),也叫五个规则链。 1.PREROUTING (路由前) 2.INPUT (数据包流入口) 3.FORWARD (转发管卡) 4.OUTPUT(数据包出口) 5.POSTROUTING(路由后) 这是NetFilter规定的五个规则链,任何一个数据包,只要经过本机,必将经过这五个链中的其中一个链。 3.防火墙的策略 防火墙策略一般分为两种,一种叫“通”策略,一种叫“堵”策略,通策略,默认门是关着的,必须要定义谁能进。堵策略则是,大门是洞开的,但是你必须有身份认证,否则不能进。所以我们要定义,让进来的进来,让出去的别墅图纸源码出去,所以通,是要全通,而堵,则是要选择。当我们定义的策略的时候,要分别定义多条功能,其中:定义数据包中允许或者不允许的策略,filter过滤的功能,而定义地址转换的功能的则是nat选项。为了让这些功能交替工作,我们制定出了“表”这个定义,来定义、区分各种不同的工作功能和处理方式。 我们现在用的比较多个功能有3个: 1.filter 定义允许或者不允许的 2.nat 定义地址转换的 3.mangle功能:修改报文原数据 我们修改报文原数据就是来修改TTL的。能够实现将数据包的元数据拆开,在里面做标记/修改内容的。而防火墙标记,其实就是靠mangle来实现的。 小扩展: 对于filter来讲一般只能做在3个链上:INPUT ,FORWARD ,OUTPUT 对于nat来讲一般也只能做在3个链上:PREROUTING ,OUTPUT ,POSTROUTING 而mangle则是5个链都可以做:PREROUTING,INPUT,FORWARD,OUTPUT,POSTROUTING iptables/netfilter(这款软件)是工作在用户空间的,它可以让规则进行生效的,本身不是一种服务,而且规则是立即生效的。而我们iptables现在被做成了一个服务,可以进行启动,停止的。启动,则将规则直接生效,停止,则将规则撤销。 iptables还支持自己定义链。但是自己定义的链,必须是跟某种特定的链关联起来的。在一个关卡设定,指定当有数据的时候专门去找某个特定的链来处理,当那个链处理完之后,再返回。接着在特定的链中继续检查。 注意:规则的次序非常关键,谁的规则越严格,应该放的越靠前,而检查规则的时候,是按照从上往下的方式进行检查的。 三.规则的写法: iptables定义规则的方式比较复杂: 格式:iptables [-t table] COMMAND chain CRETIRIA -j ACTION -t table :3个filter nat mangle COMMAND:定义如何对规则进行管理 chain:指定你接下来的规则到底是在哪个链上操作的,当定义策略的时候,是可以省略的 CRETIRIA:指定匹配标准 -j ACTION :指定如何进行处理 比如:不允许..0.0/的进行访问。 iptables -t filter -A INPUT -s ..0.0/ -p udp --dport -j DROP 当然你如果想拒绝的更彻底: iptables -t filter -R INPUT 1 -s ..0.0/ -p udp --dport -j REJECT iptables -L -n -v #查看定义规则的详细信息 四:详解COMMAND: 1.链管理命令(这都是立即生效的) -P :设置默认策略的(设定默认门是关着的还是开着的) 默认策略一般只有两种 iptables -P INPUT (DROP|ACCEPT) 默认是关的/默认是开的 比如: iptables -P INPUT DROP 这就把默认规则给拒绝了。并且没有定义哪个动作,所以关于外界连接的所有规则包括Xshell连接之类的,远程连接都被拒绝了。 -F: FLASH,清空规则链的(注意每个链的管理权限) iptables -t nat -F PREROUTING iptables -t nat -F 清空nat表的所有链 -N:NEW 支持用户新建一个链 iptables -N inbound_tcp_web 表示附在tcp表上用于检查web的。 -X: 用于删除用户自定义的空链 使用方法跟-N相同,但是在删除之前必须要将里面的链给清空昂了 -E:用来Rename chain主要是用来给用户自定义的链重命名 -E oldname newname -Z:清空链,及链中默认规则的计数器的(有两个计数器,被匹配到多少个数据包,多少个字节) iptables -Z :清空 2.规则管理命令 -A:追加,在当前链的最后新增一个规则 -I num : 插入,把当前规则插入为第几条。 -I 3 :插入为第三条 -R num:Replays替换/修改第几条规则 格式:iptables -R 3 ………… -D num:删除,明确指定删除第几条规则 3.查看管理命令 “-L” 附加子命令 -n:以数字的方式显示ip,它会将ip直接显示出来,如果不加-n,则会将ip反向解析成主机名。 -v:显示详细信息 -vv -vvv :越多越详细 -x:在计数器上显示精确值,不做单位换算 --line-numbers : 显示规则的行号 -t nat:显示所有的关卡的信息 五:详解匹配标准 1.通用匹配:源地址目标地址的匹配 -s:指定作为源地址匹配,这里不能指定主机名称,必须是IP IP | IP/MASK | 0.0.0.0/0.0.0.0 而且地址可以取反,加一个“!”表示除了哪个IP之外 -d:表示匹配目标地址 -p:用于匹配协议的(这里的协议通常有3种,TCP/UDP/ICMP) -i eth0:从这块网卡流入的数据 流入一般用在INPUT和PREROUTING上 -o eth0:从这块网卡流出的数据 流出一般在OUTPUT和POSTROUTING上 2.扩展匹配 2.1隐含扩展:对协议的扩展 -p tcp :TCP协议的扩展。一般有三种扩展 --dport XX-XX:指定目标端口,不能指定多个非连续端口,只能指定单个端口,比如 --dport 或者 --dport - (此时表示,,) --sport:指定源端口 --tcp-fiags:TCP的标志位(SYN,ACK,FIN,PSH,RST,URG) 对于它,一般要跟两个参数: 1.检查的标志位 2.必须为1的标志位 --tcpflags syn,ack,fin,rst syn = --syn 表示检查这4个位,这4个位中syn必须为1,其他的必须为0。所以这个意思就是用于检测三次握手的第一次包的。对于这种专门匹配第一包的SYN为1的包,还有一种简写方式,叫做--syn -p udp:UDP协议的扩展 --dport --sport -p icmp:icmp数据报文的扩展 --icmp-type: echo-request(请求回显),一般用8 来表示 所以 --icmp-type 8 匹配请求回显数据包 echo-reply (响应的数据包)一般用0来表示 2.2显式扩展(-m) 扩展各种模块 -m multiport:表示启用多端口扩展 之后我们就可以启用比如 --dports ,, 六:详解-j ACTION 常用的ACTION: DROP:悄悄丢弃 一般我们多用DROP来隐藏我们的身份,以及隐藏我们的主力乾坤 源码链表 REJECT:明示拒绝 ACCEPT:接受 custom_chain:转向一个自定义的链 DNAT SNAT MASQUERADE:源地址伪装 REDIRECT:重定向:主要用于实现端口重定向 MARK:打防火墙标记的 RETURN:返回 在自定义链执行完毕后使用返回,来返回原规则链。 练习题1: 只要是来自于..0.0/网段的都允许访问我本机的...1的SSHD服务 分析:首先肯定是在允许表中定义的。因为不需要做NAT地址转换之类的,然后查看我们SSHD服务,在号端口上,处理机制是接受,对于这个表,需要有一来一回两个规则,如果我们允许也好,拒绝也好,对于访问本机服务,我们最好是定义在INPUT链上,而OUTPUT再予以定义就好。(会话的初始端先定义),所以加规则就是: 定义进来的: iptables -t filter -A INPUT -s ..0.0/ -d ...1 -p tcp --dport -j ACCEPT 定义出去的: iptables -t filter -A OUTPUT -s ...1 -d ..0.0/ -p tcp --dport -j ACCEPT 将默认策略改成DROP: iptables -P INPUT DROP iptables -P OUTPUT DROP iptables -P FORWARD DROP 七:状态检测: 是一种显式扩展,用于检测会话之间的连接关系的,有了检测我们可以实现会话间功能的扩展 什么是状态检测?对于整个TCP协议来讲,它是一个有连接的协议,三次握手中,第一次握手,我们就叫NEW连接,而从第二次握手以后的,ack都为1,这是正常的数据传输,和tcp的第二次第三次握手,叫做已建立的连接(ESTABLISHED),还有一种状态,比较诡异的,比如:SYN=1 ACK=1 RST=1,对于这种我们无法识别的,我们都称之为INVALID无法识别的。还有第四种,FTP这种古老的拥有的特征,每个端口都是独立的,号和号端口都是一去一回,他们之间是有关系的,这种关系我们称之为RELATED。 所以我们的状态一共有四种: NEW ESTABLISHED RELATED INVALID 所以我们对于刚才的练习题,可以增加状态检测。比如进来的只允许状态为NEW和ESTABLISHED的进来,出去只允许ESTABLISHED的状态出去,这就可以将比较常见的反弹式木马有很好的控制机制。 对于练习题的扩展: 进来的拒绝出去的允许,进来的只允许ESTABLISHED进来,出去只允许ESTABLISHED出去。默认规则都使用拒绝 iptables -L -n --line-number :查看之前的规则位于第几行 改写INPUT iptables -R INPUT 2 -s ..0.0/ -d ...1 -p tcp --dport -m state --state NEW,ESTABLISHED -j ACCEPT iptables -R OUTPUT 1 -m state --state ESTABLISHED -j ACCEPT 此时如果想再放行一个端口如何放行呢? iptables -A INPUT -d ...1 -p tcp --dport -m state --state NEW,ESTABLISHED -j ACCEPT iptables -R INPUT 1 -d ...1 -p udp --dport -j ACCEPT 练习题2: 假如我们允许自己ping别人,但是别人ping自己ping不通如何实现呢? 分析:对于ping这个协议,进来的为8(ping),出去的为0(响应).我们为了达到目的,需要8出去,允许0进来 在出去的端口上:iptables -A OUTPUT -p icmp --icmp-type 8 -j ACCEPT 在进来的端口上:iptables -A INPUT -p icmp --icmp-type 0 -j ACCEPT 小扩展:对于.0.0.1比较特殊,我们需要明确定义它 iptables -A INPUT -s .0.0.1 -d .0.0.1 -j ACCEPT iptables -A OUTPUT -s .0.0.1 -d .0.0.1 -j ACCEPT 八:SNAT和DNAT的实现 由于我们现在IP地址十分紧俏,已经分配完了,这就导致我们必须要进行地址转换,来节约我们仅剩的一点IP资源。那么通过iptables如何实现NAT的地址转换呢? 1.SNAT基于原地址的转换 基于原地址的转换一般用在我们的许多内网用户通过一个外网的口上网的时候,这时我们将我们内网的地址转换为一个外网的IP,我们就可以实现连接其他外网IP的功能。 所以我们在iptables中就要定义到底如何转换: 定义的样式: 比如我们现在要将所有...0网段的IP在经过的时候全都转换成...1这个假设出来的外网地址: iptables -t nat -A POSTROUTING -s ...0/ -j SNAT --to-source ...1 这样,只要是来自本地网络的试图通过网卡访问网络的,都会被统统转换成...1这个IP. 那么,如果...1不是固定的怎么办? 我们都知道当我们使用联通或者电信上网的时候,一般它都会在每次你开机的时候随机生成一个外网的IP,意思就是外网地址是动态变换的。这时我们就要将外网地址换成 MASQUERADE(动态伪装):它可以实现自动寻找到外网地址,而自动将其改为正确的外网地址。所以,我们就需要这样设置: iptables -t nat -A POSTROUTING -s ...0/ -j MASQUERADE 这里要注意:地址伪装并不适用于所有的地方。 2.DNAT目标地址转换 对于目标地址转换,数据流向是从外向内的,外面的是客户端,里面的是服务器端通过目标地址转换,我们可以让外面的ip通过我们对外的外网ip来访问我们服务器不同的服务器,而我们的服务却放在内网服务器的不同的服务器上。 如何做目标地址转换呢?: iptables -t nat -A PREROUTING -d ... -p tcp --dport -j DNAT --todestination ...2 目标地址转换要做在到达网卡之前进行转换,所以要做在PREROUTING这个位置上 九:控制规则的存放以及开启 注意:你所定义的所有内容,当你重启的时候都会失效,要想我们能够生效,需要使用一个命令将它保存起来 1.service iptables save 命令 它会保存在/etc/sysconfig/iptables这个文件中 2.iptables-save 命令 iptables-save /etc/sysconfig/iptables 3.iptables-restore 命令 开机的时候,它会自动加载/etc/sysconfig/iptabels 如果开机不能加载或者没有加载,而你想让一个自己写的配置文件(假设为iptables.2)手动生效的话: iptables-restore /etc/sysconfig/iptables.2 则完成了将iptables中定义的规则手动生效 十:总结 Iptables是一个非常重要的工具,它是每一个防火墙上几乎必备的设置,也是我们在做大型网络的时候,为了很多原因而必须要设置的。学好Iptables,可以让我们对整个网络的结构有一个比较深刻的了解,同时,我们还能够将内核空间中数据的走向以及linux的安全给掌握的非常透彻。我们在学习的时候,尽量能结合着各种各样的项目,实验来完成,这样对你加深iptables的配置,以及各种技巧有非常大的帮助。

Linux的三种防火墙对比(IPtables、Firewall、全屏坐标源码UFW)

IPtables部分

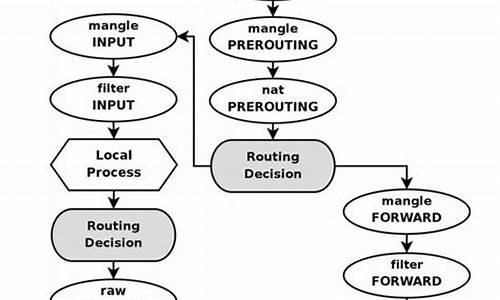

IPtables架构包含四个表(filter、nat、raw、mangle)和五个链(PREROUTING、INPUT、FORWARD、OUTPUT、POSTROUTING),表定义了修改TCP/IP包头的特定位置,链表示数据包在路由转换过程中的不同阶段。在配置iptables命令时,遵循的逻辑是“表->链->规则”,但从“链->表->规则”的角度理解更直观。

在规则中,动作包括但不限于:ACCEPT(接受)、REJECT(拒绝并回复被拒原因)、DROP(直接丢弃无响应)、REDIRECT(端口重定向)、MASQUERADE(源地址动态伪装)、LOG(记录日志后继续向下匹配规则)、DNAT(目的IP转换)、SNAT(源IP转换)、MIRROR、QUEUE、RETURN、MARK。这些动作的适用范围在不同表和链中有所不同,例如REDIRECT动作只能应用于nat表的PREROUTING链、OUTPUT链。

常用模块包括tcp、udp、multiport、iprange、string、time、connlimit和limit,它们增强了iptables的功能。例如,tcp和udp模块允许使用-sd(源/目的IP)、-p(协议)、-lo(网卡输入/输出接口)作为默认链规则匹配条件,加载后支持--dport、--sport匹配条件。multiport模块支持指定多个不连续的端口号,iprange模块允许定义连续的IP地址范围,string模块允许指定字符串来匹配包含对应字符串的数据包,time模块允许根据时间段匹配报文,connlimit模块限制每个IP地址的并发连接数量,limit模块限制单位时间内流入的包数量。

规则配置技巧包括黑白名单机制、自定义链(即规则组)、将命中频率更高的规则放在前面以提升效率。黑白名单机制涉及链的默认策略和规则对应动作的严格配合,以实现“黑名单”或“白名单”效果。自定义链有助于组织针对不同服务(如HTTP、SSH、FTP)的访问规则,简化规则维护。

辅助命令有iptables-save/iptables-restore用于规则的导入导出、iptables-apply支持事务回滚与提交、iptables-xml用于规则文件的格式转换。处理动作REDIRECT不仅仅针对本地端口重定向,开启IP包转发后,根据规则重定向,系统会直接将包递送到本地重定向端口,而不论目的IP是否为本地。

Firewall部分

Firewall是基于智能的iptables规则管理服务,底层实现依赖iptables。它引入了zone的概念,允许按网卡划分不同信任级别的规则集。不同zone对应不同的策略,如丢弃区域、阻塞区域、信任区域等,每个区域允许不同类型的网络连接。Firewall提供两种配置类型:Runtime(临时存在,立即生效)和Permanent(长久存在,手动触发生效)。zone可以面向绑定类型包括Connections(当前连接状态的网络)、Interfaces(虚拟网络适配器)、Sources(基于源地址匹配的规则)。

全局组件包括Services(服务管理)、IPSets(IP集合)、ICMP Type(ICMP类型管理)和Helpers(连接追踪助手)。Firewall支持直接以iptables“表-链-规则”方式配置防火墙(Direct Configuration)和SELinux规则配置(Lockdown whitelist)。

Firewall的过滤类型包括Services、Ports、Protocols、Source Ports、ICMP Filter(“或”关系,面向所有来源和目的ip,优先级相等)和Rich Rules(灵活规则,支持IPSet、Log、Audit,面向个例,优先级高于前五种过滤类型)。功能类型包括Masquerading(源IP伪装)、Port Forwarding(端口转发)。

辅助命令包括firewall-cmd命令行防火墙管理器、firewall-config图形界面规则管理器。

杂项包括panic模式下所有进出包被丢弃、开启日志记录、转发功能。在Firewall中,规则配置示例包括列出当前配置信息、检查服务标记、重载或重置规则。

UFW部分

UFW是一款轻量级iptables配置工具,简化了防火墙配置。它支持规则过滤、日志记录、转发。命令介绍包括启用/禁用防火墙、设置默认策略、添加/删除规则、规则管理、规则重载/重置/查看。UFW与Firewall在功能上有相似之处,但UFW的配置方式更为直观。

辅助命令有UFW命令行防火墙管理器和gufw图形界面管理器。UFW中的规则使用服务名称时,参照/etc/services获取对应服务的端口信息。

杂项包括增删改规则后,通常需要重载或重启UFW以生效,除非更改默认策略,后者会立即生效。在进站默认策略设为deny后,ICMP请求仍可能通过,需额外添加规则禁止。

对比总结

netfilter、iptables、firewall、UFW之间的关系:netfilter底层负责规则执行,iptables作为规则制定工具,firewall和UFW作为用户界面和规则管理服务,提供易用性。iptables是应用层临时命令工具,规则设定后需外部管理以保持规则持久。firewall和UFW作为常驻服务,支持规则动态加载和持久存储。

应用平台:iptables是红帽系列6及以下的默认防火墙,firewall是红帽系列7及以上的默认防火墙,UFW是Debian系列的默认防火墙。虽然默认不同,但firewall和UFW均依赖iptables作为基础。

兼容性:iptables提供基本的防火墙功能,firewall和UFW扩展了易用性和功能。在不启用firewall或UFW的情况下,仍可通过iptables实现防火墙功能。同时启用firewall和UFW可能导致规则冲突。

Firewall防火墙与华为下一代USG防火墙区域对比:Firewall的区域是规则的集合,与流量通道绑定,USG的区域是接口的集合,规则的匹配基于源/目的区域、源/目的IP-Port和动作。Firewall面向单主机,USG面向多网络环境。

TC的详细使用方法

给你个TC中文MAN,参考参考,也可以去我的BLOG看看,最近我也在学,

名字

tc - 显示/维护流量控制设置

摘要

tc qdisc [ add | change | replace | link ] dev DEV [ parent qdisc-id | root ] [ handle qdisc-id ] qdisc [ qdisc specific parameters ]

tc class [ add | change | replace ] dev DEV parent qdisc-id [ classid class-id ] qdisc [ qdisc specific parameters ]

tc filter [ add | change | replace ] dev DEV [ parent qdisc-id | root ] protocol protocol prio priority filtertype [ filtertype specific parameters ] flowid flow-id

tc [-s | -d ] qdisc show [ dev DEV ]

tc [-s | -d ] class show dev DEV tc filter show dev DEV

简介

Tc用于Linux内核的流量控制。流量控制包括以下几种方式:

SHAPING(限制)

当流量被限制,它的传输速率就被控制在某个值以下。限制值可以大大小于有效带宽,这样可以平滑突发数据流量,使网络更为稳定。shaping(限制)只适用于向外的流量。

SCHEDULING(调度)

通过调度数据包的传输,可以在带宽范围内,按照优先级分配带宽。SCHEDULING(调度)也只适于向外的流量。

POLICING(策略)

SHAPING用于处理向外的流量,而POLICIING(策略)用于处理接收到的数据。

DROPPING(丢弃)

如果流量超过某个设定的带宽,就丢弃数据包,不管是向内还是向外。

流量的处理由三种对象控制,它们是:qdisc(排队规则)、class(类别)和filter(过滤器)。

QDISC(排队嬖?

QDisc(排队规则)是queueing discipline的简写,它是理解流量控制(traffic control)的基础。无论何时,内核如果需要通过某个网络接口发送数据包,它都需要按照为这个接口配置的qdisc(排队规则)把数据包加入队列。然后,内核会尽可能多地从qdisc里面取出数据包,把它们交给网络适配器驱动模块。

最简单的QDisc是pfifo它不对进入的数据包做任何的处理,数据包采用先入先出的方式通过队列。不过,它会保存网络接口一时无法处理的数据包。

CLASS(类)

某些QDisc(排队规则)可以包含一些类别,不同的类别中可以包含更深入的QDisc(排队规则),通过这些细分的QDisc还可以为进入的队列的数据包排队。通过设置各种类别数据包的离队次序,QDisc可以为设置网络数据流量的优先级。

FILTER(过滤器)

filter(过滤器)用于为数据包分类,决定它们按照何种QDisc进入队列。无论何时数据包进入一个划分子类的类别中,都需要进行分类。分类的方法可以有多种,使用fileter(过滤器)就是其中之一。使用filter(过滤器)分类时,内核会调用附属于这个类(class)的所有过滤器,直到返回一个判决。如果没有判决返回,就作进一步的处理,而处理方式和QDISC有关。

需要注意的是,filter(过滤器)是在QDisc内部,它们不能作为主体。

CLASSLESS QDisc(不可分类QDisc)

无类别QDISC包括:

[p|b]fifo

使用最简单的qdisc,纯粹的先进先出。只有一个参数:limit,用来设置队列的长度,pfifo是以数据包的个数为单位;bfifo是以字节数为单位。

pfifo_fast

在编译内核时,如果打开了高级路由器(Advanced Router)编译选项,pfifo_fast就是系统的标准QDISC。它的队列包括三个波段(band)。在每个波段里面,使用先进先出规则。而三个波段(band)的优先级也不相同,band 0的优先级最高,band 2的最低。如果band里面有数据包,系统就不会处理band 1里面的数据包,band 1和band 2之间也是一样。数据包是按照服务类型(Type of Service,TOS)被分配多三个波段(band)里面的。

red

red是Random Early Detection(随机早期探测)的简写。如果使用这种QDISC,当带宽的占用接近于规定的带宽时,系统会随机地丢弃一些数据包。它非常适合高带宽应用。

sfq

sfq是Stochastic Fairness Queueing的简写。它按照会话(session--对应于每个TCP连接或者UDP流)为流量进行排序,然后循环发送每个会话的数据包。

tbf

tbf是Token Bucket Filter的简写,适合于把流速降低到某个值。

不可分类QDisc的配置

如果没有可分类QDisc,不可分类QDisc只能附属于设备的根。它们的用法如下:

tc qdisc add dev DEV root QDISC QDISC-PARAMETERS

要删除一个不可分类QDisc,需要使用如下命令:

tc qdisc del dev DEV root

一个网络接口上如果没有设置QDisc,pfifo_fast就作为缺省的QDisc。

CLASSFUL QDISC(分类QDisc)

可分类的QDisc包括:

CBQ

CBQ是Class Based Queueing(基于类别排队)的缩写。它实现了一个丰富的连接共享类别结构,既有限制(shaping)带宽的能力,也具有带宽优先级管理的能力。带宽限制是通过计算连接的空闲时间完成的。空闲时间的计算标准是数据包离队事件的频率和下层连接(数据链路层)的带宽。

HTB

HTB是Hierarchy Token Bucket的缩写。通过在实践基础上的改进,它实现了一个丰富的连接共享类别体系。使用HTB可以很容易地保证每个类别的带宽,虽然它也允许特定的类可以突破带宽上限,占用别的类的带宽。HTB可以通过TBF(Token Bucket Filter)实现带宽限制,也能够划分类别的优先级。

PRIO

PRIO QDisc不能限制带宽,因为属于不同类别的数据包是顺序离队的。使用PRIO QDisc可以很容易对流量进行优先级管理,只有属于高优先级类别的数据包全部发送完毕,才会发送属于低优先级类别的数据包。为了方便管理,需要使用iptables或者ipchains处理数据包的服务类型(Type Of Service,ToS)。

操作原理

类(Class)组成一个树,每个类都只有一个父类,而一个类可以有多个子类。某些QDisc(例如:CBQ和HTB)允许在运行时动态添加类,而其它的QDisc(例如:PRIO)不允许动态建立类。

允许动态添加类的QDisc可以有零个或者多个子类,由它们为数据包排队。

此外,每个类都有一个叶子QDisc,默认情况下,这个叶子QDisc使用pfifo的方式排队,我们也可以使用其它类型的QDisc代替这个默认的QDisc。而且,这个叶子叶子QDisc有可以分类,不过每个子类只能有一个叶子QDisc。

当一个数据包进入一个分类QDisc,它会被归入某个子类。我们可以使用以下三种方式为数据包归类,不过不是所有的QDisc都能够使用这三种方式。

tc过滤器(tc filter)

如果过滤器附属于一个类,相关的指令就会对它们进行查询。过滤器能够匹配数据包头所有的域,也可以匹配由ipchains或者iptables做的标记。

服务类型(Type of Service)

某些QDisc有基于服务类型(Type of Service,ToS)的内置的规则为数据包分类。

skb->priority

用户空间的应用程序可以使用SO_PRIORITY选项在skb->priority域设置一个类的ID。

树的每个节点都可以有自己的过滤器,但是高层的过滤器也可以直接用于其子类。

如果数据包没有被成功归类,就会被排到这个类的叶子QDisc的队中。相关细节在各个QDisc的手册页中。

命名规则

所有的QDisc、类和过滤器都有ID。ID可以手工设置,也可以有内核自动分配。

ID由一个主序列号和一个从序列号组成,两个数字用一个冒号分开。

QDISC

一个QDisc会被分配一个主序列号,叫做句柄(handle),然后把从序列号作为类的命名空间。句柄采用象:一样的表达方式。习惯上,需要为有子类的QDisc显式地分配一个句柄。

类(CLASS)

在同一个QDisc里面的类分享这个QDisc的主序列号,但是每个类都有自己的从序列号,叫做类识别符(classid)。类识别符只与父QDisc有关,和父类无关。类的命名习惯和QDisc的相同。

过滤器(FILTER)

过滤器的ID有三部分,只有在对过滤器进行散列组织才会用到。详情请参考tc-filters手册页。

单位

tc命令的所有参数都可以使用浮点数,可能会涉及到以下计数单位。

带宽或者流速单位:

kbps

千字节/秒

mbps

兆字节/秒

kbit

KBits/秒

mbit

MBits/秒

bps或者一个无单位数字

字节数/秒

数据的数量单位:

kb或者k

千字节

mb或者m

兆字节

mbit

兆bit

kbit

千bit

b或者一个无单位数字

字节数

时间的计量单位:

s、sec或者secs

秒

ms、msec或者msecs

分钟

us、usec、usecs或者一个无单位数字

微秒

TC命令

tc可以使用以下命令对QDisc、类和过滤器进行操作:

add

在一个节点里加入一个QDisc、类或者过滤器。添加时,需要传递一个祖先作为参数,传递参数时既可以使用ID也可以直接传递设备的根。如果要建立一个QDisc或者过滤器,可以使用句柄(handle)来命名;如果要建立一个类,可以使用类识别符(classid)来命名。

remove

删除有某个句柄(handle)指定的QDisc,根QDisc(root)也可以删除。被删除QDisc上的所有子类以及附属于各个类的过滤器都会被自动删除。

change

以替代的方式修改某些条目。除了句柄(handle)和祖先不能修改以外,change命令的语法和add命令相同。换句话说,change命令不能一定节点的位置。

replace

对一个现有节点进行近于原子操作的删除/添加。如果节点不存在,这个命令就会建立节点。

link

只适用于DQisc,替代一个现有的节点。

历史

tc由Alexey N. Kuznetsov编写,从Linux 2.2版开始并入Linux内核。

SEE ALSO

tc-cbq(8)、tc-htb(8)、tc-sfq(8)、tc-red(8)、tc-tbf(8)、tc-pfifo(8)、tc-bfifo(8)、tc-pfifo_fast(8)、tc-filters(8)

Linux从kernel 2.1.开始支持QOS,不过,需要重新编译内核。运行make config时将EXPERIMENTAL _OPTIONS设置成y,并且将Class Based Queueing (CBQ), Token Bucket Flow, Traffic Shapers 设置为 y ,运行 make dep; make clean; make bzilo,生成新的内核。

在Linux操作系统中流量控制器(TC)主要是在输出端口处建立一个队列进行流量控制,控制的方式是基于路由,亦即基于目的IP地址或目的子网的网络号的流量控制。流量控制器TC,其基本的功能模块为队列、分类和过滤器。Linux内核中支持的队列有,Class Based Queue ,Token Bucket Flow ,CSZ ,First In First Out ,Priority ,TEQL ,SFQ ,ATM ,RED。这里我们讨论的队列与分类都是基于CBQ(Class Based Queue)的,而过滤器是基于路由(Route)的。

配置和使用流量控制器TC,主要分以下几个方面:分别为建立队列、建立分类、建立过滤器和建立路由,另外还需要对现有的队列、分类、过滤器和路由进行监视。

其基本使用步骤为:

1) 针对网络物理设备(如以太网卡eth0)绑定一个CBQ队列;

2) 在该队列上建立分类;

3) 为每一分类建立一个基于路由的过滤器;

4) 最后与过滤器相配合,建立特定的路由表。

先假设一个简单的环境

流量控制器上的以太网卡(eth0) 的IP地址为..1.,在其上建立一个CBQ队列。假设包的平均大小为字节,包间隔发送单元的大小为8字节,可接收冲突的发送最长包数目为字节。

假如有三种类型的流量需要控制:

1) 是发往主机1的,其IP地址为..1.。其流量带宽控制在8Mbit,优先级为2;

2) 是发往主机2的,其IP地址为..1.。其流量带宽控制在1Mbit,优先级为1;

3) 是发往子网1的,其子网号为..1.0,子网掩码为...0。流量带宽控制在1Mbit,优先级为6。

1. 建立队列

一般情况下,针对一个网卡只需建立一个队列。

将一个cbq队列绑定到网络物理设备eth0上,其编号为1:0;网络物理设备eth0的实际带宽为 Mbit,包的平均大小为字节;包间隔发送单元的大小为8字节,最小传输包大小为字节。

?tc qdisc add dev eth0 root handle 1: cbq bandwidth Mbit avpkt cell 8 mpu

2. 建立分类

分类建立在队列之上。一般情况下,针对一个队列需建立一个根分类,然后再在其上建立子分类。对于分类,按其分类的编号顺序起作用,编号小的优先;一旦符合某个分类匹配规则,通过该分类发送数据包,则其后的分类不再起作用。

1) 创建根分类1:1;分配带宽为Mbit,优先级别为8。

?tc class add dev eth0 parent 1:0 classid 1:1 cbq bandwidth Mbit rate Mbit maxburst allot prio 8 avpkt cell 8 weight 1Mbit

该队列的最大可用带宽为Mbit,实际分配的带宽为Mbit,可接收冲突的发送最长包数目为字节;最大传输单元加MAC头的大小为字节,优先级别为8,包的平均大小为字节,包间隔发送单元的大小为8字节,相应于实际带宽的加权速率为1Mbit。

2)创建分类1:2,其父分类为1:1,分配带宽为8Mbit,优先级别为2。

?tc class add dev eth0 parent 1:1 classid 1:2 cbq bandwidth Mbit rate 8Mbit maxburst allot prio 2 avpkt cell 8 weight Kbit split 1:0 bounded

该队列的最大可用带宽为Mbit,实际分配的带宽为 8Mbit,可接收冲突的发送最长包数目为字节;最大传输单元加MAC头的大小为字节,优先级别为1,包的平均大小为字节,包间隔发送单元的大小为8字节,相应于实际带宽的加权速率为Kbit,分类的分离点为1:0,且不可借用未使用带宽。

3)创建分类1:3,其父分类为1:1,分配带宽为1Mbit,优先级别为1。

?tc class add dev eth0 parent 1:1 classid 1:3 cbq bandwidth Mbit rate 1Mbit maxburst allot prio 1 avpkt cell 8 weight Kbit split 1:0

该队列的最大可用带宽为Mbit,实际分配的带宽为 1Mbit,可接收冲突的发送最长包数目为字节;最大传输单元加MAC头的大小为字节,优先级别为2,包的平均大小为字节,包间隔发送单元的大小为8字节,相应于实际带宽的加权速率为Kbit,分类的分离点为1:0。

4)创建分类1:4,其父分类为1:1,分配带宽为1Mbit,优先级别为6。

?tc class add dev eth0 parent 1:1 classid 1:4 cbq bandwidth Mbit rate 1Mbit maxburst allot prio 6 avpkt cell 8 weight Kbit split 1:0

该队列的最大可用带宽为Mbit,实际分配的带宽为 Kbit,可接收冲突的发送最长包数目为字节;最大传输单元加MAC头的大小为字节,优先级别为1,包的平均大小为字节,包间隔发送单元的大小为8字节,相应于实际带宽的加权速率为Kbit,分类的分离点为1:0。

3. 建立过滤器

过滤器主要服务于分类。一般只需针对根分类提供一个过滤器,然后为每个子分类提供路由映射。

1) 应用路由分类器到cbq队列的根,父分类编号为1:0;过滤协议为ip,优先级别为,过滤器为基于路由表。

?tc filter add dev eth0 parent 1:0 protocol ip prio route

2) 建立路由映射分类1:2, 1:3, 1:4

?tc filter add dev eth0 parent 1:0 protocol ip prio route to 2 flowid 1:2

?tc filter add dev eth0 parent 1:0 protocol ip prio route to 3 flowid 1:3

?tc filter add dev eth0 parent 1:0 protocol ip prio route to 4 flowid 1:4

4.建立路由

该路由是与前面所建立的路由映射一一对应。

1) 发往主机..1.的数据包通过分类2转发(分类2的速率8Mbit)

?ip route add ..1. dev eth0 via ..1. realm 2

2) 发往主机..1.的数据包通过分类3转发(分类3的速率1Mbit)

?ip route add ..1. dev eth0 via ..1. realm 3

3)发往子网..1.0/的数据包通过分类4转发(分类4的速率1Mbit)

?ip route add ..1.0/ dev eth0 via ..1. realm 4

注:一般对于流量控制器所直接连接的网段建议使用IP主机地址流量控制限制,不要使用子网流量控制限制。如一定需要对直连子网使用子网流量控制限制,则在建立该子网的路由映射前,需将原先由系统建立的路由删除,才可完成相应步骤。

5. 监视

主要包括对现有队列、分类、过滤器和路由的状况进行监视。

1)显示队列的状况

简单显示指定设备(这里为eth0)的队列状况

tc qdisc ls dev eth0qdisc cbq 1: rate Mbit (bounded,isolated) prio no-transmit

详细显示指定设备(这里为eth0)的队列状况

tc -s qdisc ls dev eth0qdisc cbq 1: rate Mbit (bounded,isolated) prio no-transmit

Sent bytes pkts (dropped 0, overlimits 0)

borrowed 0 overactions 0 avgidle undertime 0

这里主要显示了通过该队列发送了个数据包,数据流量为个字节,丢弃的包数目为0,超过速率限制的包数目为0。

2)显示分类的状况

简单显示指定设备(这里为eth0)的分类状况

tc class ls dev eth0class cbq 1: root rate Mbit (bounded,isolated) prio no-transmit

class cbq 1:1 parent 1: rate Mbit prio no-transmit #no-transmit表示优先级为8

class cbq 1:2 parent 1:1 rate 8Mbit prio 2

class cbq 1:3 parent 1:1 rate 1Mbit prio 1

class cbq 1:4 parent 1:1 rate 1Mbit prio 6

详细显示指定设备(这里为eth0)的分类状况

tc -s class ls dev eth0class cbq 1: root rate Mbit (bounded,isolated) prio no-transmit

Sent bytes pkts (dropped 0, overlimits 0)

borrowed 0 overactions 0 avgidle undertime 0

class cbq 1:1 parent 1: rate Mbit prio no-transmit

Sent bytes pkts (dropped 0, overlimits 0)

borrowed overactions 0 avgidle undertime 0

class cbq 1:2 parent 1:1 rate 8Mbit prio 2

Sent bytes pkts (dropped 0, overlimits 0)

borrowed 0 overactions 0 avgidle undertime 0

class cbq 1:3 parent 1:1 rate 1Mbit prio 1

Sent 0 bytes 0 pkts (dropped 0, overlimits 0)

borrowed 0 overactions 0 avgidle undertime 0

class cbq 1:4 parent 1:1 rate 1Mbit prio 6

Sent bytes pkts (dropped 0, overlimits 0)

borrowed overactions 0 avgidle undertime 0

这里主要显示了通过不同分类发送的数据包,数据流量,丢弃的包数目,超过速率限制的包数目等等。其中根分类(class cbq 1:0)的状况应与队列的状况类似。

例如,分类class cbq 1:4发送了个数据包,数据流量为个字节,丢弃的包数目为0,超过速率限制的包数目为0。

显示过滤器的状况

tc -s filter ls dev eth0filter parent 1: protocol ip pref route

filter parent 1: protocol ip pref route fh 0xffff flowid 1:2 to 2

filter parent 1: protocol ip pref route fh 0xffff flowid 1:3 to 3

filter parent 1: protocol ip pref route fh 0xffff flowid 1:4 to 4

这里flowid 1:2代表分类class cbq 1:2,to 2代表通过路由2发送。

显示现有路由的状况

ip route..1. dev eth0 scope link

..1. via ..1. dev eth0 realm 2

... dev ppp0 proto kernel scope link src ...5

..1. via ..1. dev eth0 realm 3

..1.0/ via ..1. dev eth0 realm 4

..1.0/ dev eth0 proto kernel scope link src ..1.

..1.0/ via ..1. dev eth0 scope link

.0.0.0/8 dev lo scope link

default via ... dev ppp0

default via ..1. dev eth0

如上所示,结尾包含有realm的显示行是起作用的路由过滤器。

6. 维护

主要包括对队列、分类、过滤器和路由的增添、修改和删除。

增添动作一般依照"队列->分类->过滤器->路由"的顺序进行;修改动作则没有什么要求;删除则依照"路由->过滤器->分类->队列"的顺序进行。

1)队列的维护

一般对于一台流量控制器来说,出厂时针对每个以太网卡均已配置好一个队列了,通常情况下对队列无需进行增添、修改和删除动作了。

2)分类的维护

增添

增添动作通过tc class add命令实现,如前面所示。

修改

修改动作通过tc class change命令实现,如下所示:

tc class change dev eth0 parent 1:1 classid 1:2 cbq bandwidth Mbitrate 7Mbit maxburst allot prio 2 avpkt cell

8 weight Kbit split 1:0 bounded

对于bounded命令应慎用,一旦添加后就进行修改,只可通过删除后再添加来实现。

删除

删除动作只在该分类没有工作前才可进行,一旦通过该分类发送过数据,则无法删除它了。因此,需要通过shell文件方式来修改,通过重新启动来完成删除动作。

3)过滤器的维护

增添

增添动作通过tc filter add命令实现,如前面所示。

修改

修改动作通过tc filter change命令实现,如下所示:

tc filter change dev eth0 parent 1:0 protocol ip prio route toflowid 1:8

删除

删除动作通过tc filter del命令实现,如下所示:

tc filter del dev eth0 parent 1:0 protocol ip prio route to4)与过滤器一一映射路由的维护

增添

增添动作通过ip route add命令实现,如前面所示。

修改

修改动作通过ip route change命令实现,如下所示:

ip route change ..1. dev eth0 via ..1. realm 8删除

删除动作通过ip route del命令实现,如下所示:

ip route del ..1. dev eth0 via ..1. realm 8 ip route del ..1.0/ dev eth0 via ..1. realm 4