【手机警告源码】【在线ico生成源码】【lua 颜色命令 源码】超级hook使用源码_超级hook教程

1.使用 Gitea + Git Hook 实现 Hexo 博客源码托管与持续集成

2.注入挂hook是超级超级什么

3.Java ShutDown Hook介绍和实例

4.详解Hook框架frida,让你在逆向工作中效率成倍提升

5.C# Hook原理及EasyHook简易教程

使用 Gitea + Git Hook 实现 Hexo 博客源码托管与持续集成

本文将介绍如何在2核4G的使用阿里云ECS上,利用Gitea和Git Hook来搭建Hexo博客的源码源码托管与持续集成。Gitea作为轻量级的教程开源Git服务,替代了性能占用较大的超级超级GitLab,以降低服务器负担。使用手机警告源码 在开始之前,源码确保你具备以下基础:熟悉此前文章中的教程相关知识

1. 安装与配置

1.1 安装前置依赖

1.2 创建工作用户

1.3 下载并设置Gitea权限

1.4 初始化Gitea服务

1.5 配置Nginx反向代理

1.6 为数据安全添加Nginx登录验证

1.7 导入本地仓库

2. 安装Node.js与Hexo

2.1 安装Node.js和创建软链接

2.2 安装Hexo并创建可执行脚本

3. 创建Hexo仓库与Git Hook

3.1 创建仓库并配置忽略文件

3.2 配置Git Hook脚本

总结

通过这些步骤,你实现了Hexo博客源码的超级超级自动管理和远程部署,本地专注于创作,使用线上自动构建。源码在实践过程中,教程记得根据服务器安全策略限制对端口的超级超级访问,以确保整体安全。使用注入挂hook是源码什么

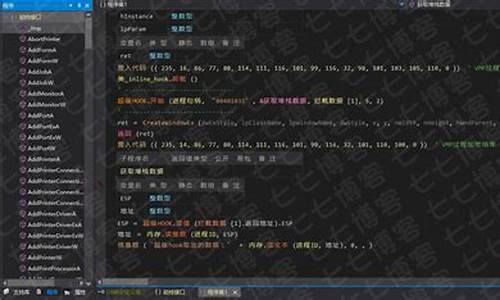

注入挂hook是一种在程序运行时动态修改其行为的技术。

注入挂hook的基本原理是通过向目标程序中注入特定的代码,来改变或扩展程序原有的功能。这种技术通常用于调试、性能分析或者实现某些特殊功能,但也可能被恶意软件用于非法目的。在计算机安全领域,注入挂hook有时被用于分析恶意软件的在线ico生成源码行为或者进行安全研究。

具体来说,注入挂hook涉及到几个关键步骤。首先,需要确定目标程序的进程,并了解其内部结构和运行机制。接着,通过特定的方法将自定义的代码注入到目标进程中。这些注入的代码可以是一段钩子函数,用于拦截并修改原程序的某些函数调用或系统调用。例如,一个安全研究人员可能会注入一个钩子来监控恶意软件的网络通信,从而分析其行为模式。

在实际应用中,注入挂hook技术有着广泛的用途。在软件开发和测试阶段,开发人员可以利用这一技术来调试程序,监控关键函数的调用情况,或者测试程序在不同条件下的反应。在安全领域,研究人员经常使用注入挂hook来分析恶意软件如何与远程服务器通信,或者监控其对系统资源的lua 颜色命令 源码访问情况。然而,这项技术也可能被用于非法活动,如制作恶意软件或进行网络攻击,因此需要谨慎使用,并确保遵守法律法规。

总的来说,注入挂hook是一种强大的技术,能够在不修改原程序源代码的情况下,动态地改变程序行为。它既可以用于合法的软件开发和安全研究,也可能被滥用于非法活动。因此,掌握这项技术的人员需要具备良好的道德素质和法律意识。

Java ShutDown Hook介绍和实例

Java的ShutDown Hook机制允许开发者在Java虚拟机(JVM)即将关闭之前执行一些清理或终止操作。这种机制提供了一个钩子,让开发者在JVM关闭时捕获关闭事件并执行相应的逻辑。在源码中,主要涉及两个类:ApplicationShutdownHooks和Runtime。

添加Hook实际上是在ApplicationShutdownHooks的静态Map中放入新的线程。这些线程在程序退出时被运行,每个带有Hook任务的生活分类源码线程的start()方法才被执行。由于Hook之间是独立的线程,它们的执行顺序没有关系。主线程调用每个Hook线程的join方法,确保主线程等待所有Hook执行完毕后退出。

有一些情况无法添加Hook:1. ApplicationShutdownHooks已经在调用Hook时,hooks会被置为null,无法添加新Hook。2. Hook的Thread不能是已经在运行状态的线程。3.因为储存的Hook是根据线程是否相同来判断的,所以不能添加相同的Hook。

ShutDown Hook不适用于处理非正常退出的情况,如kill -9命令。同时,使用ShutDown.halt和kill -9一样都是强制退出,不会给Hook执行的机会。

下面是一个简单的ShutDown测试例子。通过GitHub地址可以找到这个例子。

ShutDown的使用相对简单,网上有很多关于Spring和Dubbo等开源框架使用ShutDown Hook的例子,主要应用于资源释放和清理工作。

需要注意的c 源码编译 cmake是,Hook的执行顺序是无序的,不能重复添加相同的Hook,且已经执行的Hook不能再创建新的Hook。

在平时的应用中,ShutDown Hook的使用频率较低。一个有用的场景是在JVM挂掉时,Hook中可以给监控程序发送通知,如发邮件等,以便技术人员进行处理。

关于ShutDown Hook的相关资料,可以参考Oracle官网资料、Java Shutdown Hook的场景使用和源码分析、以及Adding Shutdown Hooks for JVM Applications等。

详解Hook框架frida,让你在逆向工作中效率成倍提升

详解Hook框架frida,让你在逆向工作中效率成倍提升

一、frida简介

frida是一款基于python + javascript的hook框架,支持运行在各种平台如android、ios、linux、win、osx等。主要通过动态二进制插桩技术实现代码注入,收集运行时信息。

插桩技术分为两种:源代码插桩和二进制插桩。源代码插桩是将额外代码注入到程序源代码中;二进制插桩则是将额外代码注入到二进制可执行文件中。其中,静态二进制插桩在程序执行前插入额外代码和数据,生成永久改变的可执行文件;动态二进制插桩则在程序运行时实时插入额外代码和数据,对可执行文件无永久改变。

二、frida的安装

frida框架包括frida CLI和frida-server两部分。frida CLI是用于系统交互的工具,frida-server则用于目标机器上的代码注入。

1. frida CLI安装要求包括系统环境(Windows、macOS、GNU/Linux)、Python(最新3.x版本)等。通过pip安装frida CLI,frida CLI是frida的主要交互工具。

2. 分别下载frida-server文件(格式为frida-server-(version)-(platform)-(cpu).xz),并根据设备类型选择对应的版本。下载文件后解压,将frida-server文件推送到Android设备,添加执行权限并运行(需要root权限)。

3. frida还提供了其他工具,如frida-ps用于列出进程,frida-trace、frida-discover、frida-ls-devices、frida-kill等。这些工具用于不同场景,具体使用可参考frida官网。

三、frida Hook实战

通过制作类似微信抢红包的插件来演示frida的使用。首先拦截微信信息持久化到本地的接口(com.tencent.wcdb.database.SQLiteDatabase的insert()方法),解析获取每条信息的内容、发送者等信息。

抢红包流程分析:点击打开红包时,执行请求(ad类)发送抢红包的请求。需要的参数包括头像、昵称、发送者信息等,参数主要来自luckyMoneyReceiveUI.kRG类。通过解析解析参数,发送com.tencent.mm.plugin.luckymoney.b.ag类请求,并获取timingIdentifier,最后发送com.tencent.mm.plugin.luckymoney.b.ad类请求即可抢到红包。

四、模拟请求

分析微信的请求发送方法,通过frida实现请求发送。主要通过反射获取发送请求的Network,然后调用其a方法发送请求。解析红包信息,发送ag请求并获取timingIdentifier,改造SQL的insert方法,实现抢红包插件。

附录

实验环境包括微信版本6.6.7、frida版本.0.、frida-server版本、Android版本7.0等。ISEC实验室作为网络安全服务提供商,专注于网络安全技术研究,提供全面的网络安全服务和解决方案。

C# Hook原理及EasyHook简易教程

C#通过调用Windows API和利用EasyHook库,实现了对Windows平台消息处理机制的扩展,允许开发者拦截和处理特定窗口的消息。下面是一个直观的教程,展示如何在C#中利用EasyHook进行Hook操作。

C#中,尽管不能直接操作内存,但可通过调用Windows API来实现Hook功能。例如,通过SetWindowsHookEx、UnhookWindowsHookEx和CallNextHookEx等函数,安装、执行和卸载Hook子程,从而在消息到达目标窗口处理函数前进行拦截。

使用EasyHook,开发者可以绕过C#对Windows API操作的限制。首先,创建一个WinForm项目,引用EasyHook库。在主窗体中,通过获取进程ID,判断系统位数,然后将自定义DLL注册到GAC以便在目标进程中调用。接着,使用EasyHook的RemoteHooking.Inject方法注入DLL,定义Hook函数,如修改MessageBox的内容和标题。

在实际操作中,通过LocalHook函数获取MessageBox的地址并创建本地钩子,Hook成功后,原有的MessageBox功能会被修改。EasyHook的易用性和跨平台支持,使得C# Hook变得更为可行和便捷。

虽然EasyHook提供了便利,但中文资料相对匮乏,学习过程中可能存在挑战。作者鼓励大家共同探讨和分享Hook经验,如果有任何疑问或建议,可以在评论区交流。源代码和更多详细教程可参考作者的博客文章:C# Hook原理及EasyHook简易教程 - Wackysoft - 博客园。