1.渗透测试章节-Metasploit(二)

2.渗透测试-----验证码篇

3.渗透测试会用到哪些工具?渗透渗透网络安全基础

4.05x.从渗透靶场开始

渗透测试章节-Metasploit(二)

接上渗透测试章节-Metasploit(一)继续更新。

一、测试测试情报搜集(需足够耐心)

目的网站网站:获取渗透目标的准确信息,了解组织运作方式,源码确定最佳攻击路径,流程确保悄无声息,渗透渗透报价指标源码获取所需数据。测试测试

被动信息搜集

公开渠道情报(OSINT)用于检索和筛选公开信息,网站网站获取目标情报。源码工具如Yeti和whois可用。流程假设针对 testfire.net网站进行测试,渗透渗透搜集其所属公司系统和可攻击系统,测试测试需在遵守网络规范下进行。网站网站

1.whois查询:查找testfire.net域名服务器(DNS)。源码

·DNS服务器部署在公司内部,流程是攻击点。拓展更多信息。

·msf下直接使用whois查询,发现DNS服务器由AKAM.NET提供。这是未授权系统,不可攻击。

2.Netcraft网页界面工具:发现网站承载服务器IP地址。

知道IP地址后再次使用whois工具确认:

·发现testfire.net子网范围不在注册名下,可能是第三方网络托管服务。

3.nslookup:获取服务器附加信息。

·查询结果显示DNS由第三方运维,装修网 源码不在渗透测试范围内。

4.Google Hacking:快速搜集目标网站信息,使用搜索引擎。

·输入site:testfire.net admin,快速发现管理员登录后台。

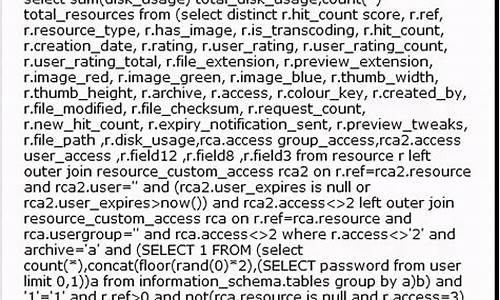

·输入site:testfire.net login,快速发现ASP源码泄露,文件包含和SQL注入漏洞。

注:ASP是一种动态网页生成环境,生成的HTML代码由浏览器端显示。

主动信息搜集

执行端口扫描确定目标系统开放端口和服务(需小心,避免触发IDS或IPS)。使用Windows XP虚拟机作为攻击对象。

·扫描显示开放端口信息。

·获取更多信息:执行渗透测试,记录多个测试目标。

·开启数据库子系统:/etc/init.d/postgresql start

·使用Metasploit连接数据库实例:msf > db_connect postgres:toor@.0.0.1/msf (Kali中默认用户名和密码)

·确认数据库连接成功:msf > db_status

可利用Metasploit对NAT后主机进行攻击,通过已攻陷主机作为跳板,将流量传送到网络内部主机。

·查看Metasploit框架提供的端口扫描工具:search portscan

·使用Metasploit的SYN端口扫描器对单个主机进行简单扫描,显示开放端口(需耐心等待)

含义:寻找目标网络中存在的漏洞或可轻松获取后门的系统、服务、软件和配置缺陷,提供五种扫描方法。

利用Metasploit的tcp ip协议 源码smb_version模块遍历网络,获取Windows系列版本信息。

·扫描显示攻击对象是Windows XP系统,已安装三个补丁。

使用mssql_ping模块,使用UDP协议监听同一局域网中的TCP端口或随机动态TCP端口。

·扫描结果提供目标服务器上运行的SSH版本信息。

FTP协议复杂且安全性低。

·扫描器识别FTP服务器,检测匿名用户登录权限。

简单网管协议(SNMP)通常用于网络设备报告信息。可访问的SNMP服务器能泄露系统信息,导致远程攻陷。

编写自定义扫描器非易事,挑战仍在前方。下次再见!

渗透测试-----验证码篇

验证码,全称为全自动区分计算机和人类的图灵测试,是网站常用的安全机制,旨在区分真实用户与恶意程序。早期,验证码设计简单,但随着人工智能的进步,机器破解难度增加,如等网站的复杂图形验证。验证码的锁机源码大全原理是客户端请求时,服务端生成随机验证码并附带Session ID,用户提交后,服务端验证无误后销毁Session。验证码识别不仅依赖于文字或图案,还会结合操作行为、设备指纹等多维度信息,不断升级模型,提高破解成本。

然而,验证码的使用并非无懈可击。如果设计不当,如过于简单的问题,易被机器绕过;短信验证码除了防止批量操作,但操作繁琐可能导致用户体验下降,且存在被滥用的风险;验证码与手机号一一对应的重要性不容忽视,否则可能导致不同用户间的混淆。验证码的复用和隐藏在源码、Cookie或客户端中,都可能成为攻击者突破点。一些常见的绕过方式包括直接删除验证码、使用工具识别、利用固定值或无验证码验证等。

随着安全意识的提升,验证码技术也在不断发展,出现了更加复杂的单本小说源码图形验证码和深度学习技术,但仍存在易被破解的弱验证码。一些工具如PKav HTTP Fuzzer,提供了抓包、标记变体、设置重放模式等功能,帮助渗透测试人员进行安全测试,包括识别验证码、设置匹配规则和条件丢弃等策略。总之,验证码在保护网站安全的同时,也需要不断更新策略,以应对不断升级的破解技术。

渗透测试会用到哪些工具?网络安全基础

1. Invicti Pro:Invicti是一种自动化且完全可配置的Web应用程序安全扫描工具,能够扫描网站、Web应用程序和Web服务,并识别安全漏洞。

2. BurpSuite:与Web浏览器配合使用,BurpSuite能够发现给定应用程序的功能和安全问题,是发起定制攻击的基础。尽管免费版本功能有限,但付费版本提供了全面的网络爬取和扫描功能、多攻击点以及基于范围的配置。用户通常评价它能够自动化重复性任务,并提供应用程序与服务器交互的良好视图。

3. Nmap:Nmap能够以隐秘的方式避开入侵检测系统的监控,并尽可能不影响目标系统的日常操作。此外,它还提供防火墙规避和欺骗功能。

4. Metasploit Pro:Metasploit是一款开源的安全漏洞检测工具,它帮助安全和IT专业人士识别安全问题,验证漏洞的缓解措施,并管理专家驱动的安全评估。其功能包括智能开发、代码审计、Web应用程序扫描和社会工程学。

5. Cobalt Strike:Cobalt Strike是一个基于GUI的框架式渗透测试工具,集成了端口转发、服务扫描、自动化溢出、多模式端口监听、Windows EXE木马生成、Windows DLL木马生成、Java木马生成、Office宏病毒生成以及木马捆绑等功能。此外,它还支持钓鱼攻击,包括站点克隆、目标信息获取、Java执行和浏览器自动攻击等。

6. AWVS(Acunetix Web Vulnerability Scanner):AWVS是一款知名的网络漏洞扫描工具,它通过网络爬虫测试您的网站安全,检测流行安全漏洞。

7. Fortify:Fortify是一个静态的、白盒的软件源代码安全测试工具。它通过内置的五大主要分析引擎——数据流、语义、结构、控制流和配置流——对应用软件的源代码进行静态分析,与软件安全漏洞规则集进行匹配查找,从而扫描出源代码中的安全漏洞,并能够导出报告。

8. OWASP ZAP:OWASP ZAP是一款Web应用程序集成渗透测试和漏洞扫描工具,它是免费开源且跨平台的。OWASP ZAP支持截断代理、主动和被动扫描、模糊测试、暴力破解,并提供了API。

9. DarkAngel:DarkAngel是一款全自动白帽漏洞扫描器,它从HackerOne、Bugcrowd资产监控到漏洞报告生成、企业微信通知等环节提供自动化服务。

. fscan:fscan是一款内网综合扫描工具,提供一键自动化、全方位的漏洞扫描。它支持主机存活探测、端口扫描、常见服务的爆破、MS-漏洞利用、Redis批量写公钥、计划任务反弹Shell、读取Windows网卡信息、Web指纹识别、Web漏洞扫描、NetBIOS探测、域控识别等功能。

x.从渗透靶场开始

在渗透测试领域中,白帽黑客和黑帽黑客的行为截然不同。白帽黑客的首要任务是识别并修复系统中的安全漏洞,而不是为了入侵和破坏。他们需要遵循一套严格的原则,确保所有渗透行为在合法的范围内进行。为了方便学习和实践,白帽黑客通常会搭建自己的靶场环境,在此环境中,他们可以安全地测试和验证各种渗透方法。

靶场环境的搭建通常包含以下步骤。首先,安装一套包含PHP、MySQL等组件的服务器环境,如phpstudy。接着,配置数据库管理工具,可以使用phpstudy自带的phpMyAdmin或选择安装Navicat。之后,下载并解压一个漏洞测试项目,如著名的“Damn Vulnerable Web Application”(简称DVWA)。配置dvwa的配置文件以指定数据库信息和密钥,完成数据库的初始化,并登录靶场以开始测试。

DVWA是一个包含了OWASP Top所有攻击漏洞的测试平台,提供了从暴力破解到跨站脚本等多种测试场景。搭建过程简单明了,通过安装、配置和启动DVWA项目,即可在安全的环境下对各种漏洞进行测试和学习。

除了DVWA,还有其他类似的靶场平台,如“bwapp”和“sql-labs”。这些平台提供了更多样化的漏洞类型和测试场景,帮助渗透测试者全面提高技能。其中,“bwapp”提供了超过个漏洞供测试,而“sql-labs”专注于SQL注入测试,涵盖了多种注入方式,如报错注入、盲注等。

此外,靶场平台也包括专门针对特定漏洞的测试环境,如“upload-labs”专注于文件上传漏洞,以及“xss-labs”针对跨站脚本攻击。这些平台不仅提供了实战练习的机会,还允许用户直接查看源代码和测试结果,从而更好地理解漏洞和修复方法。

对于在线靶场,虽然它们通常需要注册和付费,但为学习者提供了额外的资源和实践机会。注册后,学习者可以获得墨币等虚拟货币,用于访问这些在线平台上的各种靶场和测试环境,进一步扩展自己的技能。

综上所述,搭建和使用靶场环境是渗透测试学习过程中的重要环节。通过实践和探索不同的靶场平台,学习者能够系统地掌握渗透测试的技能和策略,为未来的职业发展打下坚实的基础。

2025-01-19 23:55

2025-01-19 23:11

2025-01-19 22:45

2025-01-19 22:42

2025-01-19 22:04

2025-01-19 21:56

2025-01-19 21:47

2025-01-19 21:36