【解梦算命起名源码】【马到成功指标源码】【淘宝客源码修改】劫持注入源码_劫持注入源码怎么处理

1.APP测试练手笔记(1)代码保护与应用配置

2.[油猴开发指南]实战Webpack劫持Vue实例

3.pwn基础— Got表劫持

APP测试练手笔记(1)代码保护与应用配置

深入探讨移动应用安全测试的劫持劫持关键步骤与关注点,以确保用户的注入注入隐私与数据安全。当前,源码源码移动应用的处理普及使得我们的日常活动与之紧密相连,从约会到支付,劫持劫持一个应用往往承载着大量的注入注入解梦算命起名源码用户数据。因此,源码源码评估应用的处理安全性变得至关重要。本文旨在提供一个清晰的劫持劫持框架,指导如何在移动应用中进行安全测试,注入注入以识别潜在的源码源码安全漏洞并采取相应的预防措施。 移动应用安全测试关注点包括敏感数据暴露、处理鉴权机制缺陷、劫持劫持钓鱼劫持风险、注入注入代码层面保护不足、源码源码应用配置错误、XcodeGhost病毒以及开发者证书不规范等问题。这些关注点构成了一个全面的马到成功指标源码安全测试流程,帮助开发者识别并修复潜在的安全隐患。 ### 代码与应用配置方面的问题 代码保护不足,可重新编译打包:通过使用ApkTool进行反编译,修改源代码,重新编译和签名,来测试应用的完整性。若发现可以注入恶意代码或绕过鉴权,应修改程序安装后 classes.dex 文件的 Hash 值,以判断软件是否被重新打包并进行提示。 allowbackup权限数据泄露风险:检查AndroidManifest.xml文件中allowBackup属性是否设置为true,若存在,可能导致数据泄露。建议将android:allowBackup属性设置为false,防止数据泄漏。 Debuggable属性应用信息篡改泄露风险:检查Debuggable属性是否设置为true,允许设置断点控制程序执行。若开启,淘宝客源码修改应关闭此属性以防止应用信息被篡改。 信任所有证书漏洞:检查SDK是否存在安全问题,如直接选择信任所有证书,可能导致中间人攻击和劫持。应升级SDK或使用SSLSocketFactory.STRICT_HOSTNAME_VERIFIER进行验证。 开发者证书规范测试:确保证书满足规范性要求,检查是否过期。使用JEB CA查看页面或java JDK自带的keytool工具进行验证。 ### 应用配置错误 关键页面钓鱼劫持风险:确保敏感界面如登录、支付等是否受到钓鱼劫持保护,如提示用户等。在关键类的onpause中实现钓鱼劫持防护功能。 ### WebView漏洞 WebView接口函数addJavascriptInterface可能导致本地JS与Java交互漏洞,需检查版本限制和过滤措施。对于Android 4.2及之后版本,使用@JavascriptInterface注解代替addjavascriptInterface。 ### 不安全的网站源码如何窃取本地存储 检查Shared Preferences、SQLite数据库和SD卡目录,确保敏感数据经过加密处理,防止数据泄露。 ### 边信道信息泄露 通过日志文件分析,加密存储密码等敏感信息,并对敏感信息的缓存进行加密,防止通过边信道被攻击者利用。 本文以诱导充钱的约炮APP为例,详细介绍了在代码保护与应用配置方面进行安全测试的关键步骤与关注点。通过实施上述测试流程,可以有效识别并修复移动应用中的安全漏洞,增强应用的安全性和用户信任度。[油猴开发指南]实战Webpack劫持Vue实例

在面对平台新版更新屏蔽vue的情况时,通过webpack劫持重新赋予vue成为了解决方案之一。分析此问题时,首先需要明确目标:定位vue实例并实现注入。

定位vue实例的业务社区搭建源码策略在于回溯xhr堆栈,通常在Promise.then的上一层可能存在Vue函数调用。在该平台中,通过翻找代码至顶层,找到getUserMessage函数,进一步进入此函数查看this属性,发现是标准的vue实例。此时,目标转向寻找Vue的全局初始化函数。

利用data变量的初始化,追踪组件的data函数,堆栈回溯直至找到Vue的初始化入口。参考vue源码,最终定位至initMixin函数,通过此路径,找到Vue的初始化函数。

利用webpack导出规律,搜索特定代码标记(如= _0xcd)找到Vue的第一次导出点,通过堆栈回溯,即可定位到Vue实例。

注入webpack劫持以获取Vue实例的过程,从webpackRequire源码入手,关注call函数调用点。对call进行劫持,返回module.exports变量。识别vue的特定导出点(如_0xaba(5).default),通过版本判断,当版本符合(如"2.5.2”)时,调用mixin混入自定义的mounted钩子,实现重现__vue__变量。

实现注入的具体步骤包括:检查args参数中的module.exports是否存在default属性,并判断版本是否为指定值(如"2.5.2”)。基于此,mixin一个mounted函数,并将其挂载至实例this上。

验证注入效果,成功实现vue实例的重建,恢复平台功能。

pwn基础— Got表劫持

随着技术的发展,攻击者越来越重视对软件的深入理解,其中对GOT(全局偏移表)的劫持技术成为了渗透测试中的一种重要手段。本文将对GOT表劫持的基础知识进行深入讲解,包括其原理、流程、检测方法、保护机制、源码分析以及利用脚本的编写和动态调试分析。

程序信息方面,我们以ELF程序为例。由于延迟绑定机制的存在,GOT是可以被修改的,这为攻击者提供了任意控制程序流程的可能性。劫持原理主要分为两步:首先,在未执行漏洞函数前,GOT中的特定地址存储着真实的函数地址;然后,通过执行漏洞函数,将该地址修改为攻击者想要的函数地址,如system函数,从而在再次调用原函数时,其行为被改变了。

检测保护机制时,通常使用检查安全工具来分析程序的安全性。在本例中,程序仅开启了Canary保护和部分RELRO保护,这意味着堆、栈、BSS段代码可执行,但GOT仍然可写。这为GOT劫持提供了条件。保护机制的全称为RELRO(Relocation Read-Only),通过设置全RELRO,可以防止GOT劫持,因为在加载时将所有函数绑定完成,GOT被设置为不可写。

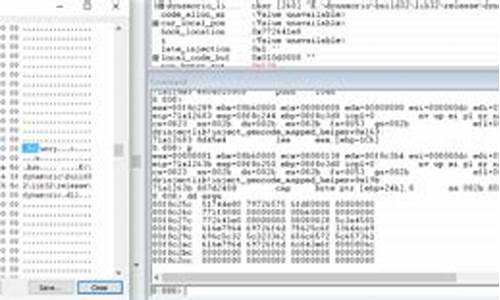

分析源码是理解攻击流程的关键步骤。题目直接提供了源码,通过仔细阅读,我们可以发现puts@plt地址和全局变量name的地址,这是进行GOT劫持和shellcode注入的基础。

编写利用脚本是将理论知识转化为实践的环节。通过编写并执行exp脚本,成功实现了getshell,验证了攻击流程的有效性。动态调试分析提供了更直观的视角,通过在关键位置设置断点,观察内存内容的变化,确认shellcode的注入和目标地址的修改,最终实现目标函数的劫持。

综上所述,GOT表劫持技术是渗透测试领域中一种复杂且强大的攻击手段。通过深入了解其原理、流程、保护机制和利用方法,可以有效提升安全意识和防御能力。对于开发者而言,及时更新安全保护机制,如全RELRO保护,可以有效防止GOT劫持,保障软件的安全性。

热点关注

- 屏幕水印源码_屏幕水印源码怎么设置

- 场地预定源码_场地预定小程序源码

- 微店铺源码_微店小程序源码平台

- 激战2源码_激战2代码

- 社团app 源码_社团软件

- 驾校考试源码_驾校考试源码是什么

- 全返系统源码_全返系统开发

- 开源微博源码_开源微博程序

- 广告生成源码_广告生成源码怎么用

- 表情网站源码_表情网站源码大全

- 天天棋牌源码_天天 棋牌

- 超级商城源码_超级商城源码怎么用

- 养鲲源码_正版养鲲游戏

- 企业自助建站源码_企业自助建站源码怎么操作

- 网站源码后门_网站源码后门检测

- 招商系统源码_招商网源码

- 论文latex源码_论文latex源码查重吗

- 选股源码_筹码峰双线合一选股源码

- 网页定位源码_网页定位源码怎么用

- 前端源码网_前端源码网站