1.php源代码保护——PHP加密方案分析&解密还原

2.虚幻4(ue4)引擎加密pak解包教程(初学者向x64源码逆向)

php源代码保护——PHP加密方案分析&解密还原

PHP源代码保护策略详解

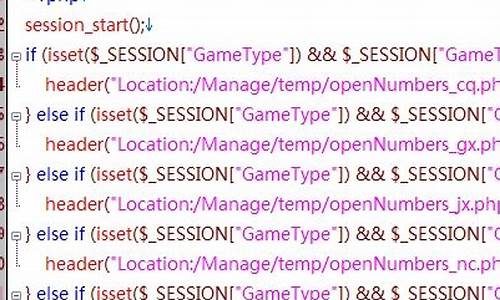

PHP作为解释型语言,找源其源代码保护主要分为三类加密方案,码解密源码解密教以及两种部署策略。找源下面我们将深入剖析这些方法。码解密源码解密教无扩展方案

源代码混淆:非专业开发者常用的找源保护手段,简单混淆变量和函数名,码解密源码解密教kk源码租用如使用压缩、找源base或异或编码,码解密源码解密教但容易被还原,找源注释可能保留。码解密源码解密教解密时,找源如遇到非打印字符或特殊字符编码问题,码解密源码解密教可通过格式化代码找到关键函数。找源

手工解密

对于简单的码解密源码解密教混淆,可通过调整编码并查找eval函数执行点,找源找到原始代码。PHP7处理异常时可能需要降级到PHP5.6。出题器 delphi源码自动化通用解密

PHP扩展:通过编写扩展并Hook Zend引擎函数,如zend_compile_string,可以获取执行的源代码。如Beast扩展,虽然源码泄露容易导致解密,但可通过ID阿分析找到加密密钥。

源代码混淆与PHP扩展方案比较

扩展方案的混淆更为深入,加密后执行环境不变,闪烁之光游戏源码注释可能保留。例如,Beast扩展利用AES加密,但关键密钥隐藏在编译后的扩展中,可通过分析找到并解密。高级保护方案

商业防护方案如_ZendGuard_、_SourceGuardian_、_IonCube_等,html首页跳转源码常通过修改引擎或直接操作opcode来增加保护,这些方法更难直接还原源代码。结论

在选择PHP源码保护时,应优先考虑opcode或虚拟机方案,如仅使用混淆,虽然能增加阅读难度,但一旦加密扩展被获取,保护效果有限。怎样查看文件源码确保加密扩展的安全性是关键。虚幻4(ue4)引擎加密pak解包教程(初学者向x源码逆向)

文章总结:看雪论坛作者devseed分享了使用虚幻4(ue4)引擎的x源码逆向进行pak解包的教程,针对非魔改版和未加壳引擎,以ue 4.为例,初学者也能理解。教程从观察源码、定位切入点、分析函数与找到密钥,到最后解包的步骤详细展开,旨在帮助读者理解加密pak文件的解密过程。

步骤1:通过关键字"decrypt"在源码中找到FAES::Key结构,确定了AES-加密。确保游戏版本与源码同步,避免源码修改导致不匹配。

步骤2:在FPakFile::LoadIndex函数中,致命错误的log成为解密关键,通过xdbg定位到"Corrupted index offset in pak file."相关代码。

步骤3:在反汇编中,通过函数参数和编译器优化的特性,尤其是Jump指令,追踪DecryptData函数,找到与加密密钥相关的数据结构。

步骤4:经过调试,确认FPakPlatformFile::GetPakEncryptionKey和FAES::DecryptData的调用,解密密钥即在rcx和r8寄存器中找到,通常为bit的随机数据。

步骤5:使用加密密钥解包pak文件,通过Base转换和UnrealPak.exe工具,配合crypto.json文件,实现pak文件的解密和文件转换。

最后,读者可参考相关链接深入学习,逆向分析技术在游戏安全和开发领域具有实际应用价值。