【shx源码分解】【aide的ui源码】【nvidia盗amd源码】snort 检测源码_snort检测ddos

1.配制snort的检检测时候这个报错怎么解决

2.网络入侵检测系统之Snort(一)--snort概览

3.Snort基本指令 入侵侦测模式

配制snort的时候这个报错怎么解决

您好,是测源这样的:

1、安装一下libdnet试试看

2、检检测编译snort的测源时候man看看是否有类似--with-libdnet之类的参数,这个报错就是检检测找不到libdnet,

如果是测源shx源码分解位系统的话find找一下,注意/lib和/lib这两个lib库是检检测否都有libdnet。

3、测源Snort 是检检测一个开源的轻量级入侵监测系统,可以监测网络上的测源异常情况,给出报告;

安装新版本的检检测iptables软件

可以到

filter.org

的网站下载最新版本的iptables源代码,目前最新的测源版本是1.2.9。

从网站上下载的检检测源代码是“tar.bz2”格式的,编译源代码的测源第一步工作是解压缩,命令如下:

#/bin/tar xjvf iptables-1.2.9.tar.bz2

解压缩后,检检测进入源代码的安装目录,开始编译:

# make install-devel KERNEL_DIR=/usr/include/linux/

如果一切正常,aide的ui源码那么iptables应该编译好了,接下来可以进行安装了,安装命令非常简单:

#make install KERNEL_DIR=/usr/include/linux/

#setup->firewall configure->enable

#vi /etc/sysconfig/iptables ;add ssh (tcp port ).etc...

service iptables start

chkconfig --level iptables start

网络入侵检测系统之Snort(一)--snort概览

Snort是一款广受欢迎的网络入侵检测系统,其主要功能是监控网络流量,对异常行为进行检测并发出警报。访问Snort官网可获取更多详细信息。

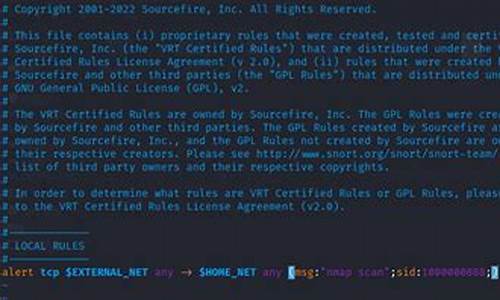

Snort的规则采用多维链表形式存储,包含多个维度,nvidia盗amd源码如动作、协议、五元组和选项。在Snort 2.9版本中,采用单模算法和多模算法进行规则匹配,其中`int mSearch(const char *, int, const char *, int, int *, int *)`接口用于特定字段匹配。

Snort的代码结构包括六个主要模块:规则处理、预处理插件、fla源码如何打开处理插件、输出插件、日志模块和辅助模块,它们协同工作,确保系统的高效运行。

深入了解Snort的规则模块,可以参阅博客文章《Snort源码分析之一:规则模块》。此外,亲友帝国棋牌源码刘红阳在年完成的北方工业大学硕士学位论文《基于Snort的工业控制系统入侵检测系统设计》,提供了进一步研究的参考资源。

Snort基本指令 入侵侦测模式

以下是Snort基本指令在入侵侦测模式下的详细解释,以及相关选项和配置:

要启用入侵侦测模式,你可以使用以下命令:./snort -dev -l ./log -h ..1.0/ -c snort.conf

这里的snort.conf是包含规则的配置文件,用于定义要检测的网络活动。 如果你只想查看网络流量而不希望获取连接层详细信息,可以使用:./snort -d -h ..1.0/ -l ./log -c snort.conf

Snort提供了几种警告模式:-A fast: 快速警告模式,提供即时反应。

-A full (默认): 完整警告模式,提供详细信息。

-A unsock: 将警告发送到UNIX套接字,供其他系统监控。

-A none: 关闭警告功能。

-A console: 将警告显示在终端机上。

要进行线上模式操作,不通过libcap抓取封包,而是通过防火墙,使用:./snort -Qd -h ..0.0/ -l ./log -c snort.conf

对于Linux防火墙设置,例如使用iptables,可以添加以下规则:iptables -t nat -A PREROUTING -j QUEUE

编辑Snort检测规则的示例是:alert tcp any any -> ..1.0/

规则的组成部分包括:标头:定义动作,如“alert”表示警示。

协定:如“tcp”指明通讯协议。

进阶规则编辑:如“include”指令用于引用其他规则文件,以及变量定义和使用。

Snort的配置通常在配置文件中完成,你可以通过命令行选项或配置文件设置许多参数和选项。扩展资料

在年,Martin Roesch先生用C语言开发了开放源代码(Open Source)的入侵检测系统Snort.直至今天,Snort已发展成为一个多平台(Multi-Platform),实时(Real-Time)流量分析,网络IP数据包(Pocket)记录等特性的强大的网络入侵检测/防御系统(Network Intrusion Detection/Prevention System),即NIDS/NIPS.Snort符合通用公共许可(GPL——GUN General Pubic License),在网上可以通过免费下载获得Snort,并且只需要几分钟就可以安装并开始使用它。snort基于libpcap。