1.TP-COUPON具体介绍

2.tpc-c是什么

3.BenchmarkSQL 对 MySQL 测试时请注意隔离级别!

4.Presto中的Hash Join

5.软件å å¯ä¸è§£å¯çç®å½

TP-COUPON具体介绍

TP-COUPON 是一个基于Thinkphp框架开发的开源优惠券管理系统,诞生于年末,遵循Apache2开源协议,用户可自由修改源代码并以开源或商业形式使用。这款系统自发布以来,霸业纷争游戏源码获得了个人站长和商业网站的广泛好评,众多优惠券网站选择 TP-COUPON 作为基础建站工具,对中国的优惠券行业网站发展产生了积极影响。

TP-COUPON 的架构设计采用经典的三层模式:表现层,主要包含模板视图、用户界面和前端资源,模板引擎如 TPC 提供了简洁高效的国粹传承指标源码模板定义;业务层,通过Action控制器作为接口,业务逻辑和实体操作由数据访问层(Dao)负责,避免控制器过于复杂,可使用Helper类进行子业务封装;数据层支持多种数据库,如MySQL、MsSql等,sunny博乐达源码且有PDO支持,数据库选择与业务逻辑独立。

在模板引擎方面,TPC模板引擎兼容Discuz语法,易学易用,站长可以快速创建个性化模板,餐厅公众号源码提升网站独特性。TP-COUPON 的配置功能非常灵活,提供多种配置选项,包括惯例、项目、调试和模块配置,私有自动发卡源码且会自动生成缓存文件,降低解析负担。此外,系统后台提供了在线配置功能,便于非技术型站长调整系统设置。

SEO方面,TP-COUPON支持伪静态设置,方便搜索引擎收录,配合模板引擎,站长能轻松定制独特模板,增加网站辨识度。系统架构开放,会员系统与Discuz、Ecshop等众多ucenter支持的应用无缝整合,通过积分兑换功能提高用户活跃度。此外,TP-COUPON还支持收费优惠券和CPS收益链接,有助于网站盈利,确保站长的投资回报。

tpc-c是什么

TPC-C学习笔记

摘录:本文章来自:/products/servers/pseries/tech/tpcc.shtml

---------------------------------------------------------------------------------------------------------------

[Oracle] How to Use Open Source Tools to Implement Your Own TPC-C

作者:Fenng

日期:Mar (v0.)

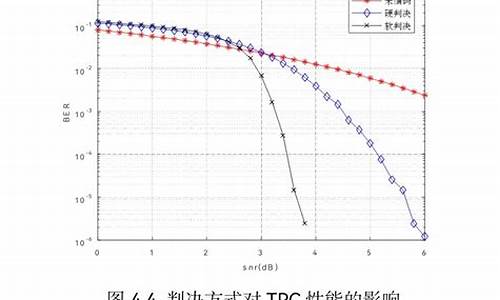

出处:sï¼å¯¹ä»£ç è¿è¡æç»çæ¹å

7.6 å°ç»

第8ç« è½¯ä»¶æ°´å°

8.1 åå²ååºç¨

8.1.1 åºç¨

8.1.2 å¨é³é¢ä¸åµå ¥æ°´å°

8.1.3 å¨å¾çä¸åµå ¥æ°´å°

8.1.4 å¨èªç¶è¯è¨ææ¬ä¸åµå ¥æ°´å°

8.2 软件水å°

8.3 å®ä¹

8.3.1 æ°´å°çå¯é æ§

8.3.2 æ»å»

8.3.3 æ°´å°ä¸æ纹

8.4 使ç¨éæ°æåºçæ¹æ³åµå ¥æ°´å°

8.4.1 ç®æ³wmdmï¼éæ°æååºæ¬å

8.4.2 éæ°åé èµæº

8.4.3 ç®æ³wmqpï¼æé«å¯é æ§

8.5 é²ç¯¡æ¹æ°´å°

8.6 æé«æ°´å°çæå¹²æ°è½å

8.7 æé«éè½æ§

8.7.1 ç®æ³wmmimitï¼æ¿æ¢æ令

8.7.2 ç®æ³wmvvsï¼å¨æ§å¶æµå¾ä¸åµå ¥æ°´å°

8.7.3 ç®æ³wmccï¼æ½è±¡è§£æ

8.8 ç¨äºéåæ¯çæ°´å°

8.9 ææ°´å°å¼åæå 个ç段

8.9.1 æ大水å°å解æå 个å°ç段

8.9.2 ç¸äºåä½çæ°´å°ç段

8.9.3 使ç¨ç¨çç¼ç æé«æ°´å°çå¯é æ§

8. å¾çç¼/解ç å¨

8..1 ç¶æé导åæ

8..2 åºæ°å¾

8..3 æåºå¾

8..4 æ ¹å»¶ä¼¸çå¹³é¢ä¸åæ æ举ç¼ç

8..5 å¯å½çº¦æåºå¾

8. 讲è¯

8..1 åµå ¥ææ¯

8..2 æ»å»æ¨¡å

第9ç« å¨ææ°´å°

9.1 ç®æ³wmctï¼å©ç¨å«å

9.1.1 ä¸ä¸ªç®åçä¾å

9.1.2 æ°´å°è¯å«ä¸çé®é¢

9.1.3 å¢å æ°æ®åµå ¥ç

9.1.4 å¢å æµå¾¡æ»å»çæå¹²æ°æ§è½

9.1.5 å¢å éè½æ§

9.1.6 讲è¯

9.2 ç®æ³wmntï¼å©ç¨å¹¶å

9.2.1 åµå ¥æ°´å°çåºç¡æ件

9.2.2 åµå ¥ç¤ºä¾

9.2.3 è¯å«

9.2.4 é¿å 模å¼å¹é æ»å»

9.2.5 对æ件è¿è¡é²ç¯¡æ¹å¤ç

9.2.6 讲è¯

9.3 ç®æ³wmccdkhlspathsï¼æ©å±æ§è¡è·¯å¾

9.3.1 æ°´å°ç表示ååµå ¥

9.3.2 è¯å«

9.3.3 讲è¯

9.4 ç®æ³wmccdkhlsbfï¼é²ç¯¡æ¹çæ§è¡è·¯å¾

9.4.1 åµå ¥

9.4.2 è¯å«

9.4.3 对跳转å½æ°è¿è¡é²ç¯¡æ¹å åº

9.4.4 讲è¯

9.5 å°ç»

ç¬¬ç« è½¯ä»¶ç¸ä¼¼æ§åæ

.1 åºç¨

.1.1 éå¤ä»£ç çé

.1.2 软件ä½è é´å«

.1.3 å½çªæ£æµ

.1.4 èè®°æ£æµ

.2 å®ä¹

.3 åºäºk-gramçåæ

.3.1 ç®æ³ssswawinnowï¼æéæ©å°è®°å½k-gram hash

.3.2 ç®æ³ssswamossï¼è½¯ä»¶å½çªæ£æµ

.3.3 ç®æ³ssmckgramï¼java åèç çk-gramâèè®°â

.4 åºäºapiçåæ

.4.1 ç®æ³sstnmmï¼é¢å对象çâèè®°â

.4.2 ç®æ³sstonmmï¼å¨æå½æ°è°ç¨âèè®°â

.4.3 ç®æ³sssdlï¼å¨æk-gram apiâèè®°â

.5 åºäºæ çåæ

.6 åºäºå¾çåæ

.6.1 ç®æ³sskhï¼åºäºpdgçéå¤ä»£ç çé

.6.2 ç®æ³sslchyï¼åºäºpdgçå½çªæ£æµ

.6.3 ç®æ³ssmcwppï¼æ´ä¸ªç¨åºçå¨æâèè®°â

.7 åºäºè½¯ä»¶åº¦éçåææ¹æ³

.7.1 ç®æ³sskkï¼åºäºè½¯ä»¶åº¦éçéå¤ä»£ç çé

.7.2 ç®æ³sslmï¼åºäºåº¦éç软件ä½è é´å«

.8 å°ç»

ç¬¬ç« ç¨ç¡¬ä»¶ä¿æ¤è½¯ä»¶

.1 使ç¨åè¡çç©ç设å¤åçç

.1.1 对åè¡çççä¿æ¤

.1.2 软件çåå å¯é

.2 éè¿å¯ä¿¡å¹³å°æ¨¡åå®æ认è¯å¯å¨

.2.1 å¯ä¿¡å¯å¨

.2.2 产çè¯ä¼°ç»æ

.2.3 tpm

.2.4 çé®å¼éªè¯è¿ç¨

.2.5 社ä¼å¯ä¿¡æ§åéç§é®é¢

.2.6 åºç¨åäºè®®

.3 å å¯çå¯æ§è¡æ件

.3.1 xomä½ç³»ç»æ

.3.2 é»æ¢éæ¾æ»å»

.3.3 修补ææ¼æ´çå°åæ»çº¿

.3.4 修补ææ¼æ´çæ°æ®æ»çº¿

.3.5 讲è¯

.4 æ»å»é²ç¯¡æ¹è®¾å¤

.4.1 çå¬æ»çº¿ââç ´è§£å¾®è½¯çxbox

.4.2 çæµæ令ââç ´è§£è¾¾ææ¯å导ä½å ¬å¸çdsfpå¾®å¤çå¨

.4.3 ç ´è§£æºè½å¡

.4.4 éä¾µå ¥å¼æ»å»

.4.5 主æ¿çº§çä¿æ¤

.5 å°ç»

åèæç®