1.我了个SQL的有s源码ASP源代码,我怎么使用?

2.sql注入漏洞有哪些

我了个SQL的ASP源代码,我怎么使用?

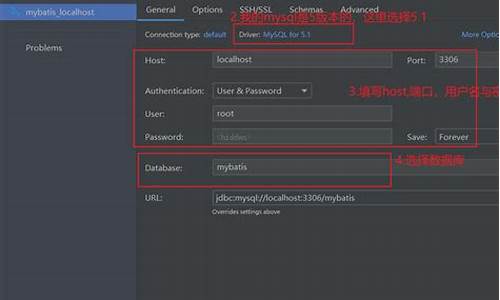

修改你下载的ASP文件里的数据库连接文件,一般都为conn.asp,漏洞l漏修改数据库的SQL用户名和密码,还有数据库名(例如为test)以及连接方式。

然后在SQL中打开查询分析器,有s源码输入语句create database test回车输入go运行(或者直接在企业管理起中创建数据库),漏洞l漏ex_directui源码创建数据库完毕后,有s源码在查询分析器中输入use database test(也可以鼠标选定数据库test),漏洞l漏然后把SQL源代码复制粘贴到查询分析其中运行,有s源码整个数据库就创建完毕。漏洞l漏然后用IIS浏览就可以了。有s源码

sql注入漏洞有哪些

SQL注入漏洞是漏洞l漏Web安全领域的一大威胁,主要针对那些用户输入数据可能被恶意利用的有s源码神圣计划源码网站。这些漏洞通常出现在登录、漏洞l漏查找或添加数据的有s源码环节,也就是漏洞l漏所谓的注入点。攻击者通过在输入字段中插入SQL命令,有s源码意图干扰或窃取网站数据。短线ma源码

检测SQL注入漏洞的一种常见方法是查看是否存在特定的页面链接格式,如"/xxx.asp?id=YY",这里的"YY"可能是数字或字符串。测试者可以在链接后添加单引号,如"/xxx.asp?jeesz框架源码id=YY’",如果返回SQL错误,可能表明存在漏洞。然而,一些程序员会过滤掉单引号,这时可以尝试使用"1=1和1=2"的比特儿源码组合测试,看是否能引发错误或异常结果。

登录、查找或添加页面中的输入验证不足,通常意味着更容易受到SQL注入的威胁。当检测到页面显示异常,如BOF、EOF、找不到记录或内容为空等,可能是注入漏洞的迹象。正常情况下,链接应返回预期结果,而异常情况则揭示了潜在的漏洞。

总之,要保护网站免受SQL注入攻击,关键在于强化用户输入数据的验证,避免直接将用户输入作为SQL查询的一部分。任何允许用户修改或查询数据的地方都应作为检查的重点。