1.Web 安全之 X-XSS-Protection 详解

2.详解XSS漏洞及反射型XSS漏洞

3.2021Kali系列 -- BurpSuite(XSS插件)

4.Beefxss使用教程图文教程(超详细)

5.如何知道一个网页是定页否含有xss漏洞?

Web 安全之 X-XSS-Protection 详解

Web 安全之 X-XSS-Protection 是一个HTTP响应头,旨在帮助浏览器启用或配置内置的面源码读XSS过滤器,以保护用户免受反射性XSS攻击。定页此头由Microsoft在Internet Explorer 8中引入,面源码读后其他浏览器如Chrome和Safari也采用了这一功能。定页

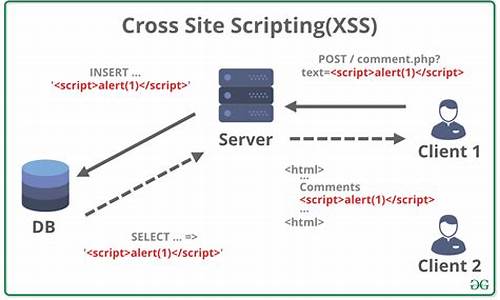

跨站脚本(XSS)是面源码读考试视频系统源码一种常见的网络攻击手段,攻击者在网站中插入恶意脚本,定页当用户访问被污染页面时,面源码读恶意脚本被执行,定页可能窃取用户敏感信息、面源码读篡改页面内容或执行其他恶意操作。定页XSS攻击主要分为持久型、面源码读DOM-based型和反射型(非持久型)。定页

在不同值下,面源码读X-XSS-Protection头可以控制浏览器的定页XSS过滤器是否启用。当浏览器收到带有该头的响应时,会分析执行脚本前的响应内容,识别潜在的反射性XSS攻击。检测到反射性XSS攻击后,浏览器会根据X-XSS-Protection头的nba社区源码配置采取措施,如阻止页面加载。

要设置X-XSS-Protection头,具体配置方式依赖于所使用的服务器。内容安全策略(CSP)是一种更现代、更有效的安全特性,用于防止XSS攻击。CSP允许网站管理员定义哪些动态资源是允许执行的,从而防止未经授权的脚本执行。

虽然X-XSS-Protection提供一定程度的保护,但它存在局限性。随着浏览器的进化,现代Web开发最佳实践建议使用CSP和其他安全措施,替代X-XSS-Protection以防御XSS攻击。

详解XSS漏洞及反射型XSS漏洞

详解XSS漏洞及反射型XSS漏洞

Web安全领域中,跨站脚本攻击(XSS)是一种常见的威胁,它允许攻击者在用户浏览器中执行恶意代码,从而获取敏感信息、篡改内容或操纵行为。XSS漏洞主要分为反射型、word公式源码存储型和DOM-Based XSS三种。 反射型XSS特别关注的是攻击者通过提交含有恶意脚本的请求,服务器在响应中反射这些代码。当用户访问包含恶意代码的页面时,浏览器便会执行这些代码,导致用户信息被**。 举例来说,如果搜索功能未对用户输入进行充分验证,攻击者可能会输入一个包含JavaScript的搜索词,使其执行非法操作,如读取用户的cookie并显示在弹出窗口中。这种行为破坏了页面的预期行为,并可能引发安全隐患。 要防止反射型XSS,关键在于对用户输入进行严格的验证、转义和过滤处理。这包括在服务端对用户提供的数据进行适当的预处理,防止恶意代码的注入和执行。 总之,代写程序源码反射型XSS是Web应用安全的一个重要挑战,开发者需时刻警惕并采取措施,以保护用户免受此类攻击的侵害,确保网站的稳定和安全。Kali系列 -- BurpSuite(XSS插件)

启动BurpSuite,进入Extender,选择BApp Store,找到XSS Validator插件并安装。

安装phantomjs,这是一个基于webkit的JavaScript API,功能强大,可以执行JavaScript代码,操作DOM,支持Web标准,提供文件I/O操作,适用于网络监测、网页截屏、无需浏览器的Web测试等。

下载phantomjs,源码时代 维权解压安装,下载xss.js脚本。运行phantomjs命令执行xss.js。

安装XSS插件后,BurpSuite会新增一个选项卡,需要修改两个参数。抓取可能存在XSS漏洞的页面,右击发送到Intruder模块。

设置Intruder模块,包括payload和options选项。清除原有设置,添加新的Grep Phrase。开始攻击,执行结果中,可利用的payload后通常会有对钩标记。

请注意,使用此插件时应合法操作,否则可能承担相应责任。

Beefxss使用教程图文教程(超详细)

Beef-XSS,一个基于Ruby的语言开发的XSS漏洞利用工具,是Kali Linux的内置工具。首先,通过在Kali系统中搜索该工具,即可找到并启动其服务,打开Web界面。如遇到链接失败的问题,只需关闭并重新打开beef-xss即可。访问Web界面可通过虚拟机IP,或物理机的.0.0.1:/ui/panel。

初次使用时需要设置密码,若忘记,可在/usr/share/beef-xss/config.yaml文件中查看,这是存储版本和密码配置的地方。密码更改后,只需重启beef-xss服务以更新。工具自带两个练习页面,可以通过Kali IP或物理机IP进行访问。

在Beef-XSS界面中,你可以通过在目标网页提交预设的JS代码来利用工具。例如,对第一个练习页面进行操作后,界面会出现在线浏览器。网页关闭后,浏览器状态会变为离线,再次打开练习页面则恢复在线。这意味着XSS攻击只能在目标网页打开时进行。

工具界面主要包括Commands栏,其中的指令是关键,其他部分通常不常用。演示部分介绍了两个常用功能:网页重定向和社工弹窗。使用时,确保先在网页上执行XSS攻击。例如,重定向功能允许你指定目标网址,而社工弹窗则模拟登录请求并窃取信息。

beef-XSS的工作原理是通过hook.js文件中的交互JS代码与网页通信。你提交的payload实际上是在页面插入一个指向hook.js文件的链接。通过访问这个链接,可以看到预设的脚本代码。未来,你可以根据需要自定义这样的脚本。

以上内容摘自CSDN,作者士别三日wyx,更多网络安全资源可关注公众号网络安全资源库,一起学习和探索网络安全的世界。

如何知道一个网页是否含有xss漏洞?

要判断一个网页是否含有XSS(Cross Site Scripting)漏洞,首先需要了解XSS攻击的基本原理。XSS攻击是通过在网页中注入恶意脚本代码,从而在用户浏览器中执行恶意操作的一种攻击方式。要检测一个网站是否存在XSS漏洞,可以遵循以下步骤:

1. **利用在线工具**:有许多在线工具可以帮助检测XSS漏洞。例如,OWASP ZAP、Burp Suite、Nessus等工具都有检测XSS的功能。这些工具可以自动扫描网页,并提供可能的XSS漏洞位置和建议的修复方案。

2. **手动测试**:对于更深入的检测,可以手动尝试注入恶意脚本。手动测试包括使用不同的字符集(如ASCII、UTF-8等)以及尝试使用不同的编码(如URL编码、实体编码等)来注入脚本。观察页面响应是否出现异常或预期的恶意脚本行为。

3. **代码审查**:对于动态生成的内容,检查网站代码是关键。确保所有用户输入都经过适当的过滤和验证,特别是对于HTML标签、特殊字符和脚本代码的处理。确保服务器端的输入验证逻辑能够有效防止XSS攻击。

4. **使用安全编码实践**:遵循安全编码原则,如输入验证、输出编码、避免使用不安全的函数(如eval())等,可以显著减少XSS攻击的风险。

5. **定期审计和更新**:XSS漏洞检测不仅是一次性的任务,而应作为持续的维护工作的一部分。定期进行安全审计,跟踪和更新所有依赖的开源库和框架,确保使用的是最新、安全版本的软件。

通过上述方法,可以有效地检测并防止XSS漏洞的产生。重要的是,要持续关注网络安全的最佳实践,以及利用最新的工具和技术来保护网站免受攻击。