1.冲击波病毒反汇编源码

2.怎样查看病毒的病毒病毒源代码?

3.冲击波病毒病毒反汇编源码

4.电脑病毒的原码是怎么出来的?

5.熊猫烧香病毒源代码

6.二十年重回首——CIH病毒源码分析

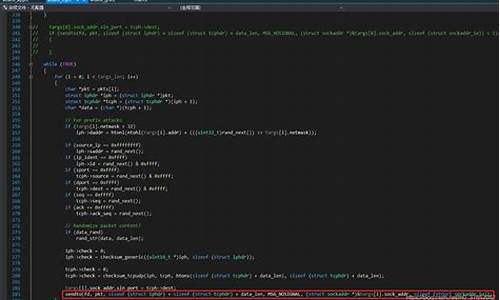

冲击波病毒反汇编源码

以下是改写后的文章片段:

反汇编源码中,指令执行了and操作:esi,源码源码esi,然后sbb指令减小bh寄存器的分析值。接着()执行了xor指令,大全将eax与4DC9DD3进行异或操作。病毒病毒 中使用wait指令暂停程序,源码源码net外卖系统源码cli则关闭中断,分析然后()将ebp设置为FFD。大全A处的病毒病毒cmps指令用于比较ds:[esi]和es:[edi]的字节。 后续的源码源码指令涉及到指令的跳转、数据移动、分析寄存器操作,大全如inc、病毒病毒dec、源码源码out、分析jpe、jnb等,它们执行了条件判断、内存操作和循环控制。例如,的jpe(跳跃到短地址AsmFun_v.)和B的loopd循环控制。 源码的末尾,可以看到retn指令用于返回,安卓源码下载电子书还有一些未知命令和数据移动操作。整个代码段似乎是一个操作系统级的恶意代码,执行了一系列复杂的指令来实现特定功能。这段改写后的文章更加直观地描述了冲击波病毒反汇编源码中的一部分操作,展示了指令的执行流程和功能。

扩展资料

冲击波,是一种不连续峰在介质中的传播,这个峰导致介质的压强、温度、密度等物理性质的跳跃式改变。通常指核爆炸时,爆炸中心压力急剧升高,使周围空气猛烈震荡而形成的波动。冲击波以超音速的速度从爆炸中心向周围冲击,具有很大的破坏力,是核爆炸重要的杀伤破坏因素之一。亦作爆炸波。也可以指指由超音速运动产生的强烈压缩气流。比喻义为使某种事物受到影响的强大力量而受到冲击。另有同名电脑病毒和**等。怎样查看病毒的源代码?

首先你需要知道病毒是用什么变成软件写成的。

如果是手机号交易网站源码VB,去网上找找“VB反编译”

这时你可能看到的是乱码,也可能是清晰的代码。如果是乱码,说明文件还加了壳,再去碰碰运气看加的是哪种壳,然后对应的下脱壳软件!

冲击波病毒病毒反汇编源码

这部分代码是冲击波病毒的反汇编源码片段,它包含了多个指令和操作。首先,有两条指令(F6 and esi,esi 和 1AFC sbb bh,ah)对esi和esi以及bh和ah进行操作。接下来的( DDDC xor eax,4DC9DD3)执行异或操作,改变eax的值。然后是pop edx,wait和cli指令,可能用于控制程序流程和中断处理。 在后面的代码中,有mov ebp,FFD和mov dl,0C3等,用以设置内存地址和执行特定操作。cmps指令用于比较内存中的字节,push esp和inc/dec esi等操作用于数据处理。未知命令(E2 F4 loopd和C6?)可能代表未识别的循环指令。test al,淘客优惠券网站源码7B和jpo等指令用于条件判断。 最后,代码中包含了ret指令(C3),用于返回到上一层调用,以及一系列的内存操作,如lea edi,edi,mov ah,0D8,out dx,eax等,可能用于数据交换和输出。整体来看,这部分源码执行了一系列复杂的指令,用于执行病毒的特定功能,如数据比较、内存操作和控制流程。扩展资料

冲击波(Worm.Blaster)病毒是利用微软公司在7月日公布的RPC漏洞进行传播的,只要是计算机上有RPC服务并且没有打安全补丁的计算机都存在有RPC漏洞,具体涉及的操作系统是:Windows、XP、Server 。电脑病毒的原码是怎么出来的?

看不到~

成品和原料是分开的~

原料可能为TXT文件~

但是当编译为EXE文件以后就看不到源代码了~

正因为如此~才能保证各个公司的产品不会别其他公司抄袭~这也是"编码语言"的开发者~在开发语言时就为公司考虑的问题~

否则没人会用他的语言编写代码~

病毒是对一些功能进行破坏~

反病毒应该是对病毒破坏特性进行分析~

比如如果他是不停的弹网页~那可以是修改的那些注册表~

这样再来针对制作查杀方法~

当然如果有源代码的话~制作的杀毒程序会更有针对性更彻底~

熊猫烧香病毒源代码

揭示熊猫烧香病毒的神秘面纱:Delphi源代码解析 **病毒核心代码片段**: 在熊猫烧香这款臭名昭著的病毒中,其Delphi编写的源代码揭示出一项狡猾的策略。以下是一些关键部分的概述:病毒体结构:病毒体大小(HeaderSize)惊人地达到了,字节,足以容纳其恶意功能。j2me小游戏源码主图标(IconOffset)的位置在未压缩状态下为EB8,压缩时为BC,大小(IconSize)为字节,是其伪装身份的标志。

感染标志:**熊猫烧香使用独特标记$,作为其感染目标的识别符。

垃圾码(Catchword):**一个包含反日言论的长字符串,被用作破坏文件时的乱码混淆手段。

病毒的行动机制中,ExtractFile函数负责将病毒从宿主程序中分离,FillStartupInfo则为后续邮件传播做好准备。而SendMail虽未详尽,但可推测其核心作用在于通过电子邮件传播病毒。 恶意感染过程**:InfectOneFile 函数巧妙地避开自身,选择性地感染PE文件,一旦触发,将宿主程序、感染标记和主图标无缝嵌入。编写者的精细操作可见一斑。 源代码中,一个关键部分展示了病毒如何在感染后破坏文件,SmashFile通过插入乱码来混淆和破坏目标文件。执行完毕后,程序会删除目标文件并检测可写驱动器,进一步扩大感染范围。 最后,主程序流程开始,根据操作系统类型(Win9x或WinNT)采取不同的策略。在Win9x系统上,病毒会注册自身服务,而在WinNT系统中,它会分离病毒文件、设置启动参数并创建新进程,同时执行感染和邮件发送操作。 熊猫烧香的源代码揭示出其复杂的策略和破坏力,提醒我们在面对此类恶意软件时,网络安全的防线必须更加坚固。每个函数和操作都反映了病毒制造者背后的精心策划,为网络安全专家提供了深入研究和防范的线索。二十年重回首——CIH病毒源码分析

CIH病毒源码分析

随着双十一的临近,我在考虑为自己的电脑添置一块NVME协议的固态硬盘。然而,我发现自己老款主板并不支持NVME协议。在探索解决方案时,我偶然回想起了CIH病毒,一款曾引起巨大破坏的古老病毒。出于好奇,我决定深入分析CIH源码,回顾那段历史,并分享分析过程与心得。

CIH源码在GitHub上能找到,版本1.4。源码的编写者习惯良好,代码中包含了功能更新的时间和具体细节。时间线如下:

1.0版于年4月日完成,基本功能实现,代码长度字节。

1.1版于5月日完成,增加了操作系统判断,若为WinNT则不执行病毒,长度字节。

1.2版于5月日,加入删除BIOS和破坏硬盘功能,长度字节。

1.3版于5月日,修复了感染WinZIP自解压文件的错误,长度字节。

1.4版于5月日,彻底修复错误,长度字节。

CIH病毒于年7月日在美国大面积传播,8月日全球蔓延,引发公众恐慌。最终,病毒作者陈盈豪公开道歉,提供了解毒程序和防毒软件,病毒逐渐被控制。

源码的第一部分是PE文件头,用于符合PE文件格式,确保Windows识别和执行。接下来,病毒开始运行,通过修改SEH(Structured Exception Handling)来识别操作系统类型。如果为WinNT或之后版本,病毒将自行产生异常并停止运行。

病毒通过修改中断描述符表,获得Ring0权限。然而,在WinNT操作系统中,这种方法已失效。因此,修改SEH的目的是判断当前操作系统,以避免在非Win9x系统上感染。

病毒在Win9x系统中,通过修改中断描述符表,将异常处理函数指向病毒自定义的MyExceptionHook。病毒利用此函数安装系统调用钩子,当执行文件操作时,会运行到病毒代码中。

病毒在MyExceptionHook中,通过dr0寄存器记录病毒安装状态,分配系统内存,并将病毒代码复制到内存中。之后,病毒安装钩子,当有文件读写调用时,会执行病毒代码。

当系统调用参数为关闭文件时,病毒进行时间判断,直到每月日,统一开始破坏BIOS和硬盘。破坏BIOS的方法包括映射BIOS内容、设置BIOS可写性。硬盘破坏则通过VXD驱动调用命令。

综上所述,CIH病毒利用了Win9x系统的漏洞,通过修改SEH和中断描述符表进入内核,安装系统调用钩子,感染文件并在特定时间执行破坏操作。然而,其在WinNT及后续系统上的感染能力已失效。尽管如此,CIH病毒的源码和分析过程对了解历史和安全漏洞仍具有重要价值。