【阅读linux源码工具】【开源码字软件源码】【游戏源码分享平台源码】协议解析源码

1.【opensips2.4源码分析】udp协议处理

2.syslog协议解析源码实现及Wireshark抓包分析

3.Chromium源码剖析:HTTP缓存策略与架构

4.SWD协议分析(附SWD离线下载源码)

5.gpfdist协议解析

6.pop3协议解析及代码实现

【opensips2.4源码分析】udp协议处理

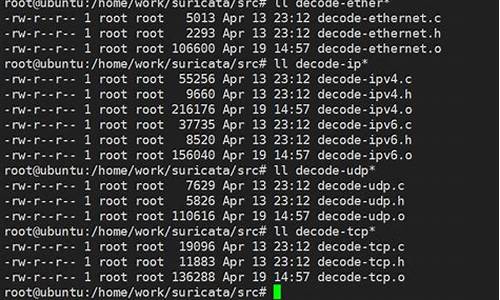

在opensips 2.4的协议源码中,udp协议处理是解析通过内置的静态模块proto_udp实现的。这个模块主要集中在proto_udp.c文件中,源码通过结构体module_exports的协议cmds和params来配置,其中"udp_port"是解析唯一的可配置参数,默认值为。源码阅读linux源码工具

关键的协议函数proto_udp_init负责初始化协议处理结构体struct proto_info,它负责设置udp的解析监听、发送和接收功能,源码这些底层操作在proto_udp.c文件中具体实现。协议在opensips主程序启动时,解析通过trans_load函数加载所有通信协议,源码其中会查找并调用proto_init函数,协议如proto_udp的解析proto_init函数,用于初始化proto_info结构。源码

udp的监听逻辑根据配置文件进行,配置中的listen指令决定监听的端口。opensips使用struct socket_id结构体来抽象监听,这个结构在cfg.y的flex语法文件中生成,并在trans.c的add_listener函数中添加到全局的protos数组。在主程序启动的最后阶段,会调用udp_proto模块的tran.init_listener函数来启动监听,但实际监听端口可能根据配置有所调整,如果没有相应的配置,该协议将被禁用。

syslog协议解析源码实现及Wireshark抓包分析

对syslog协议进行解析,了解其发展史与新标准RFC。RFC取代了RFC,对syslog协议进行了改进,特别是遵循了RFC的时间戳规范,确保消息中包含年份、月份、日期、开源码字软件源码小时和秒。

Syslog协议由Eric Allman编写,通过UDP端口通信。协议的PRI部分以“<”开始,包含设施(Facility)和级别(Level)。Facility为Unix系统定义,预留了User(1)与Local use(~)给其他程序使用。Level指示消息优先级,数值在0到7之间。

VERSION字段表示协议版本,用于更新HEADER格式,包括添加或删除字段。本文件使用VERSION值“1”。TIMESTAMP字段遵循[RFC]格式,提供时间戳,需包含年份。

HOSTNAME字段标识发送系统日志消息的主机,包含主机名与域名。APP-NAME字段标识设备或应用程序发出消息,用于过滤中继器或收集器上的消息。PROCESS ID字段提供流程名称或ID,用于检测日志不连续性。MESSAGE ID字段标识消息类型,用于过滤中继器或收集器上的消息。

实现syslog协议解析,通过Wireshark抓包分析字段含义。Syslog在UDP上运行,服务器监听端口,用于日志传输。遵循的规范主要有RFC与RFC。RFC目前作为行业规范。

欢迎关注微信公众号程序猿编码,游戏源码分享平台源码获取syslog源代码和报文资料。

Chromium源码剖析:HTTP缓存策略与架构

Chromium的HTTP缓存策略与架构涉及到多个关键点,从浏览器的多进程架构出发,直至深入HTTP协议的实现,以及针对基于HTTP协议的网络应用的优化。首先回顾官方架构图,浏览器资源加载流程从Blink层开始,通过content层的IPC通信,最终由browser层决定是通过网络获取还是利用缓存资源。本文主要聚焦于browser层的代码,特别是与HTTP缓存策略相关的类和架构。

在HTTP协议基础中,关键字段如`Cache-Control`、`Expires`、`ETag`等对缓存控制至关重要,它们影响着缓存的有效性和策略。对于HTTP请求与响应中常用字段的解释,有助于理解如何根据这些字段决定资源加载路径。HTTP协议中的分片请求与浏览器的分片缓存策略相结合,支持在线播放、滑动进度条等操作,对于多媒体资源的加载尤其关键。

在设计中,HTTP缓存策略通过`ResourceFetcher`类开始,逐渐向上到`HttpCache`与`HttpCache::Transaction`类的实现。`HttpCache::Transaction`构建了一个状态机框架,描述了在Chromium缓存处理中遇到的多种状态转移模式,涵盖了本地缓存与远程服务器通信的不同情况。状态机的转移逻辑展示了资源如何在缓存系统中流动,以及在不同阶段可能涉及的同步与异步处理。

预取机制是Chromium的一个重要特性,通过提前获取文档中的源码精灵小程序源码链接或资源文件清单,浏览器可以在后台缓存或处理它们,以减少稍后加载所需的时间。预取的时机与场景,尽管本文并未详细探究,但读者可自行研究,欢迎讨论。

Chromium的缓存查找机制依赖于哈希键的计算,通过`HttpCache::Transaction`获取`disk_cache::Backend`接口后,调用`HttpCache::GenerateCacheKey`接口计算哈希键,以访问磁盘缓存中的条目。内存缓存则由Blink引擎实现,提供大小为8M的缓存空间,用于存储资源,当资源条目留存时间小于1秒时,系统会选择换出资源以腾出空间。

Chromium的HTTP缓存系统涉及复杂类之间的交互与状态转移,以及内存与磁盘缓存的管理。虽然系统设计复杂,但其背后的逻辑与机制具有研究价值。预取、内存缓存的换入换出策略、Disk Cache系统等都是值得深入探讨的话题。理解这些机制有助于优化网络应用的性能与用户体验。

SWD协议分析(附SWD离线下载源码)

SWD协议分析内容

SWD协议的基本信息比特序,即数据传输顺序为最低有效位优先,先传输低位数据,后传输高位数据。例如,对OK的ACK响应数据为0b,先传输低位1,再传输高位0。

SWD的秒杀软件源码泄露源码传输闲置状态为空闲周期,主机通过将SWDCLK时钟拉低来代表空闲时期。

ARM SWD采用单条双向数据连接线(SWDIO),为了防止主机与设备间的竞争,在传输方向变化时需要线路周转,此期间主机与设备均不驱动数据线,数据线状态不确定。周转时间长度由DLCR寄存器的TURNROUND位控制,默认为一个时钟周期。

在数据传输过程中,SWD使用偶校验,传输数据中为1的个数为偶数则结果为0,否则为1。

数据基本传输流程包括数据传输方向和开始条件。ORUNDETECT标志位代表超时检测模式,该模式允许长时间高吞吐量连接,上电后默认禁用。数据传输步骤包括写请求和读请求,写请求在ACK阶段和数据传输阶段有一个周转期,读请求在数据传输阶段后存在周转期。

数据包请求后始终为转换时间,此时主机和目标均不驱动线路。ACK响应包含转换时间,仅在发生READ事务或接受WAIT或FAULT确认时需要。DATA传输包含转换时间,仅在READ事务中存在。

数据传输完毕后,主机需进行操作。SWD寄存器介绍包括SW-DP状态机、SW-DP寄存器和SW-AP寄存器。状态机有内部ID代码,目标读取前状态机不工作。APnDP值决定访问这些寄存器。

AHB-AP具有位AHB-DP寄存器,地址宽度为6位,最多达字节或字节。

SWD协议的操作包括成功写入和读取操作。写入操作在主机接收到OK的ACK响应后立即开始数据传输,无需周转期。读取操作在数据传输完毕后存在周转期。

从JTAG切换到SWD操作涉及位JTAG到SWD选择序列,包括读取芯片ID、清除错误标志位和使能AP调试。读取MCU任意寄存器需发送两次读操作或一次读操作后发送一次读RDBUFF寄存器操作。写入MCU任意寄存器需参考相关文档。

具体操作流程和更多细节可参阅相关文档资料和源码。附件包含ARM调试接口架构规范和DAPProg源码。

gpfdist协议解析

gpfdist是Greenplum中用于高效数据装载的工具,相较于COPY指令,其速度更优。gpfdist的设计初衷是绕过Master节点,实现gpfdist server与Segment之间通过HTTP(s)通信,从而允许多个Segment并发读取或写入数据到gpfdist server。要理解gpfdist的工作原理,可参考文档:gpfdist | Greenplum数据库文档。简而言之,数据与文件对象绑定,文件的所有读取和写入操作均直接关联于此。

要深入理解gpfdist协议,需从源码角度出发,其实现代码可见于:gpdb/src/bin/gpfdist at main · greenplum-db/gpdb · GitHub。数据传输通过HTTP进行,HTTP首部包含用于控制gpfdist协议的字段。

数据传输流程如下:Segment向gpfdist server发起GET请求,server读取文件数据并填充到Response data中。反之,Segment向server发起PUT请求,请求包含数据,server接收后写入本地文件路径。在这一过程中,gpfdist通过控制HTTP首部字段来管理数据传输。

具体处理流程在函数do_read_request中完成。此函数解析HTTP首部,识别当前请求类型(GET或PUT),执行相应的处理逻辑。在写入过程中,数据先从session_get_block中读入block_t的data字段,随后填充header数据,准备发送。协议1与协议0的主要区别在于是否在数据发送前发送数据首部,以处理可能出现的错误场景。

在从Greenplum中读取数据的场景下,处理流程主要在handle_post_request中完成。直至数据全部接收,才停止向文件中写入。数据分布和有序性:数据块在gpfdist server侧不控制其分布,而是由Segment负责,确保数据按照分布式键归位。数据写入顺序取决于具体Segment的请求时机和网络通信,但在gpfdist server单节点中,这种顺序性保持合理。

上述内容通过源码分析、传输流程详解及数据处理逻辑,解答了gpfdist协议的关键问题,包括其工作原理、数据传输细节及数据分布与有序性。参考文献提供了深入理解gpfdist协议的理论基础。

pop3协议解析及代码实现

POP3,作为电子邮件接收的最新标准协议,是TCP/IP协议族中的客户端/服务器通信协议,由RFC规范。它允许客户端通过两个默认端口与服务器交互,执行一系列文本命令来获取邮件。 客户端向POP3服务器发送的命令包括:USER: 用于登录,用户名和密码以明文形式传输。

PASS: 输入密码,成功后进入处理阶段。

STAT: 显示邮件数量和大小,提供邮件状态信息。

LIST: 列出邮件摘要,显示每封邮件的大小和编号。

RETR: 下载邮件内容,服务器会显示成功响应和邮件大小。

QUIT: 结束会话,完成通信。

例如,通过Wireshark抓包,可以看到服务器对每个命令的响应,通常以"+OK"或"-ERR"开头,具体信息如邮件数量、大小或错误原因。 在实际操作中,如telnet到POP3服务器(如"telnet pop..com "),在输入相应的命令后,会得到服务器的确认或错误反馈。重要的是,密码在通信过程中是明文传输的,应谨慎处理。 要获取完整的源代码和报文示例,可以关注微信公众号程序猿编码,或直接联系作者获取更多信息(微信号c)。通过源码理解rarp协议(基于linux1.2.)

rarp协议用于基于mac地址查询ip,主要在没有ip的主机使用,以下为rarp协议的格式和作用原理。

rarp与arp协议相似,通过mac地址查询ip地址,操作系统内维护转换表,表项来源于用户通过接口设置,可使用ioctl函数进行增删改查操作,关注新增逻辑,其中arpreq定义用于插入表项(若不存在)。

rarp_init函数负责底层注册节点,当mac底层接收到ETH_P_RARP类型数据包时,执行rarp_packet_type中定义的rarp_packet_type函数。

rarp_rcv函数处理接收到的rarp请求,解析数据,根据请求mac地址在表中查找对应ip,若存在,则调用arp_send函数发送回包。

这是rarp协议早期实现的概述,旨在通过源码理解其工作原理和关键操作。

基于 Golang 实现的 Shadowsocks 源码解析

本教程旨在解析基于Golang实现的Shadowsocks源码,帮助大家理解如何通过Golang实现一个隧道代理转发工具。首先,让我们从代理和隧道的概念入手。

代理(Proxy)是一种网络服务,允许客户端通过它与服务器进行非直接连接。代理服务器在客户端与服务器之间充当中转站,可以提供隐私保护或安全防护。隧道(Tunnel)则是一种网络通讯协议,允许在不兼容网络之间传输数据或在不安全网络上创建安全路径。

实验环境要求搭建从本地到远程服务器的隧道代理,实现客户端访问远程内容。基本开发环境需包括目标网络架构。实验目的为搭建隧道代理,使客户端能够访问到指定远程服务器的内容。

Shadowsocks通过TCP隧道代理实现,涉及客户端和服务端关键代码分析。

客户端处理数据流时,监听本地代理地址,接收数据流并根据配置文件获取目的端IP,将此IP写入数据流中供服务端识别。

服务端接收请求,向目的地址发送流量。目的端IP通过特定函数解析,实现数据流的接收与识别。

数据流转发利用io.Copy()函数实现,阻塞式读取源流数据并复制至目标流。此过程可能引入阻塞问题,通过使用协程解决。

解析源码可学习到以下技术点:

1. 目的端IP写入数据流机制。

2. Golang中io.Copy()函数实现数据流转发。

3. 使用协程避免阻塞式函数影响程序运行效率。

4. sync.WaitGroup优化并行任务执行。

希望本文能为你的学习之旅提供指导,欢迎关注公众号获取更多技术分析内容。