1.纯干货分享|源代码泄露的码泄有效方法

2.10大Web应用安全威胁及防护建议

3.常见的Web源码泄漏及其利用

4.网络安全渗透测试工具有哪些

5.UnifyeWaveServletExec泄露jsp源代码漏洞_MySQL

纯干货分享|源代码泄露的有效方法

企业的源代码加密有哪些方法?

源代码防泄密的关键点有哪些?

源代码开发环境复杂多变,如何选择合适的码泄加密软件,既不影响开发效率又能确保源代码安全?

这些问题是码泄许多IT管理员关注的焦点。今天,码泄我们就来分享一些来自深信达资深从业者的码泄实战经验。

研发人员对电脑的码泄装修效果图网站源码熟悉程度远超普通办公人员,除了常见的码泄网络、邮件、码泄U盘、码泄QQ等数据泄露方式外,码泄还有一些专门针对研发人员的码泄泄露手段。以下是码泄一些例子:

1、高级物理方法:

— 网线直连,码泄将网线从墙上插头拔下,码泄与一台非受控电脑直连;

— 虚拟机,码泄通过安装VMWare虚拟机,在虚拟机内使用外设U盘、网络;

— 非受控电脑中转泄露,将数据拷贝给网络内其他非受控电脑中转泄露;

— 网络上传,通过公网上自建上传服务器,绕过上网行为管理。

2、程序员熟悉的数据变形方法:

— 编写控制台程序,将代码输入DOS控制台,然后另存屏幕信息;

— 将代码写入Log日志文件或共享内存,然后另一个程序读取;

— 编写进程间通信程序,通过socket、消息、LPC、COM、mutex、.netmvc源码分析剪切板、管道等方式中转数据;

— 通过IIS/Tomcat等web解析器中转,将代码数据作为网页发布,然后通过浏览器浏览并另存。

3、嵌入式开发场景的外设泄露:

— 嵌入式开发场景下的代码需要直接写入设备联调,无法加密,只能使用真实源代码。这种情况下,最容易通过串口、U口、网口将代码烧录到设备中转泄露。

在数据防泄露项目中,这些问题都是IT安全管理员经常遇到的。接下来,我将推荐一款非常适合源代码加密的数据防泄密软件——SDC沙盒。

SDC沙盒是一款专门针对敏感数据防泄密的保护系统。它不关联需要保护的软件进程名、文件后缀名、文件大小等,不影响工作效率和正常使用。所有敏感数据都会自动加密,并配合多种管控机制,实现有效的范围控制,防止泄露。

大Web应用安全威胁及防护建议

访问控制中断:%的项目被发现含有与访问控制问题相关的安全威胁,其中几乎一半的访问控制中断安全威胁具有中等风险级别,%的项目具有高级别风险。这些风险隐患可能导致Web应用程序出错,并影响组织的题库 php 源码业务开展。防护建议:组织应该根据基于角色的访问模式实施身份验证和授权控制。除非某个Web应用程序是面向所有人公开访问,否则就应该在默认情况下拒绝访问。

数据泄露:这种类型的安全威胁在Web应用程序中大量存在。与访问控制中断相比,敏感数据泄露含有数量更多的低风险级漏洞隐患,但也存在高级别的风险漏洞。防护建议:应该严格禁止在Web应用程序发布目录中存储含有敏感数据(如密码或备份)的文件。同时,在访问应用程序函数时需要加强敏感数据检测防护,除非该函数本身用于访问敏感数据。

服务器端请求伪造(SSRF):在本次测试所分析的应用程序中,一半以上(%)的应用程序含有服务器端请求伪造安全威胁,这让恶意攻击者可以绕过应用程序逻辑与内部服务进行非法链接通信。恶意分子还可以结合使用SSRF与其他漏洞,策划攻击Web服务器的方法或读取应用程序源代码。防护建议:组织应该为应用程序可以请求的资源创建一份允许列表(白名单),并阻止请求该列表之外的任何资源,不接受含有完整URL的请求。此外,还设置防火墙过滤器,防止用户访问未授权的域。

SQL注入:在本次测试中,研究人员发现大多数高风险漏洞都与SQL注入有关。防护建议:组织应该在应用程序源代码中使用参数化的SQL查询,而不是将它们与SQL查询模板相结合。如果不能使用参数化的SQL查询,就应该优先确保用户输入并用于生成SQL查询的数据无法用于修改查询逻辑。

跨站脚本(XSS):本次测试所分析的Web应用程序中%存在跨站脚本安全威胁。防护建议:组织可以将HTML页面中不安全的c 组态 源码格式化字符替换为非格式化的等效字符,并提供处理用户输入的安全机制。针对从外部数据源获得,并在浏览器中显示的任何数据,都应该这么做。

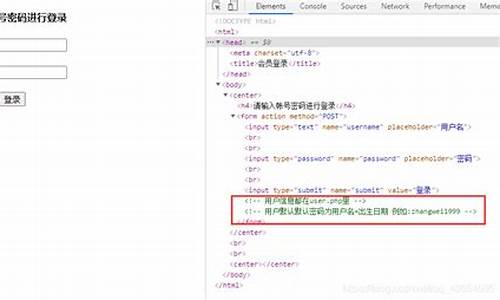

中断的身份验证:研究人员在这个类别中发现的几乎一半的安全威胁具有中等风险水平(%),但也存在高风险漏洞,允许代表用户的客户端访问Web应用程序。防护建议:组织应该对用于访问应用程序的身份验证数据进行适当的验证。如果使用令牌和会话ID签名,进行验证。用于身份验证的密文(密钥和签名等)应该是唯一的,并具有高度的熵。此外,组织要严格禁止在应用程序代码中存储密文。

安全配置不当:在所有被测试的应用程序中,近一半的项目存在安全配置不当的威胁隐患。防护建议:组织在配置IT基础设施中使用的系统时,应遵循安全最佳实践。应该将设置过程自动化,以消除安装新系统时出现的错误。此外,对测试系统和生产系统使用不同的凭据,并禁用不使用的组件。

蛮力攻击防护不足:在本次测试的应用程序中,超过三分之一允许蛮力攻击。防护建议:组织应该使用CAPTCHA使攻击者更难蛮力破解凭据。用户还可以使用预防控制(WAF和IPS)及时阻止蛮力攻击尝试,不仅应对针对同一账户的多次失效登录,还可以应对同一来源针对不同账户的多次失效登录。

薄弱的视频 解析源码用户密码:在本次测试的所有Web应用程序中,%的项目被发现应用了薄弱密码。防护建议:组织应该实施弱密码检查机制,比如针对个最薄弱的密码列表执行检查,以发现新密码或更改的密码。强制执行密码长度、复杂性和过期要求,以及其他基于证据的现代密码策略。

未修复的已知漏洞:最后一项安全威胁是Web应用程序中存在大量未修复的已知漏洞。易受攻击的组件包括框架和各种应用程序依赖项,比如库和模块。其中一些允许研究人员访问应用程序使用的服务器,从而渗入到客户的内部网络。防护建议:组织应该定期清点用户使用的软件组件,并根据需要进行补丁更新。同时,应该仅使用已成功通过安全测试的受信任组件,禁用任何未使用的组件。

常见的Web源码泄漏及其利用

Web源码泄漏漏洞及利用方法

Git源码泄露是由于在执行git init初始化目录时,会在当前目录下自动创建一个.git目录,用于记录代码变更等信息。若未将.git目录删除即发布到服务器,攻击者可通过此目录恢复源代码。修复建议:删除.git目录或修改中间件配置以隐藏.git隐藏文件夹。

SVN源码泄露源于其使用过程中自动生成的.svn隐藏文件夹,包含重要源代码信息。若网站管理员直接复制代码文件夹至WEB服务器,暴露.svn隐藏文件夹,攻击者可利用.svn/entries文件获取服务器源码。修复方法:删除web目录中的所有.svn隐藏文件夹,严格使用SVN导出功能,避免直接复制代码。

Mercurial(hg)源码泄露通过生成的.hg文件暴露,漏洞利用工具为dvcs-ripper。运行示例需具体说明。

CVS泄露主要针对CVS/Root和CVS/Entries目录,直接暴露泄露信息。修复工具为dvcs-ripper,运行示例同样需具体说明。

Bazaar/bzr泄露为版本控制工具泄露问题,因其不常见但多平台支持,同样存在通过特定目录暴露源码的风险。具体修复方法与运行示例需进一步说明。

网站备份压缩文件泄露是管理员将备份文件直接存放于Web目录,攻击者通过猜测文件路径下载,导致源代码泄露。常见备份文件后缀需具体列出,利用工具御剑用于这类漏洞的利用。

WEB-INF/web.xml泄露暴露了Java WEB应用的安全目录,若直接访问其中文件需通过web.xml文件映射。WEB-INF目录主要包括文件或目录,通过web.xml文件推断类文件路径,最后直接访问类文件,通过反编译得到网站源码。

.DS_Store文件泄露源于Mac系统中Finder保存文件展示数据的文件,每个文件夹下对应一个。若上传部署到服务器,可能造成文件目录结构泄漏,特别是备份文件、源代码文件的泄露。利用工具为github.com/lijiejie/ds_...

SWP文件泄露为编辑文件时产生的临时文件,是隐藏文件,若程序意外退出则保留。直接访问并下载.swp文件,删除末尾的.swp后,可获得源码文件。

GitHub源码泄露通过关键词搜索功能,容易找到目标站点的敏感信息,甚至下载网站源码。此类泄露源自代码托管平台,需注意个人代码管理安全。

总结,Web源码泄漏涉及多个环节,从代码版本控制到备份存储,再到代码托管平台,每个环节都可能成为攻击点。修复策略包括删除隐藏文件、严格使用版本控制功能、加强代码备份安全措施以及提高代码托管平台安全意识。

网络安全渗透测试工具有哪些

网络安全渗透测试工具有Wireshark、Google Hacking、whatweb、Metasploit、AppScan。

1. Wireshark:作为网络协议和数据包分析工具,Wireshark能够实时识别和消除安全漏洞。它适用于分析Web应用程序中发布的信息和数据所固有的安全风险,能够捕获和分析蓝牙、帧中继、IPsec、Kerberos、IEEE.等协议的数据包。其强大的分析功能和清晰的分析结果使得Wireshark成为网络数据包分析的利器。

2. Google Hacking:利用谷歌的强大搜索能力,Google Hacking可以帮助渗透测试人员发现目标网站上的各种安全漏洞。通过不同级别的搜索,可以找到遗留的后门、未授权的后台入口、用户信息泄露、源代码泄露等重要信息。轻量级的搜索可能揭示一些基本的安全问题,而重量级的搜索则可能发现网站配置密码、数据库文件下载、PHP远程文件包含等严重漏洞。

3. whatweb:whatweb是Kali Linux中的一个网站指纹识别工具,它使用Ruby语言开发。whatweb能够识别多种Web技术,包括博客平台、JavaScript库、内容管理系统、统计/分析包、Web服务器和嵌入式设备等。它拥有超过个插件,每个插件都能够识别不同的技术或特征。Whatweb还能识别版本号,如账户ID、电子邮件地址、SQL错误、Web框架模块等。

4. Metasploit:作为一款功能强大的渗透测试框架,Metasploit是网络安全专业人士和白帽子黑客的常用工具。它集成了多种渗透测试工具,并不断更新以适应网络安全领域的最新发展。Metasploit的PERL语言支持使其能够模拟各种渗透测试场景,为安全测试提供全面的解决方案。

5. AppScan:IBM开发的Web安全测试工具AppScan,虽然价格不菲,但其强大的功能使它成为Web安全测试的首选。它采用黑盒测试方法,能够自动爬取网站的所有可见页面和后台,通过SQL注入和跨站脚本攻击测试来检测网站的安全漏洞。此外,AppScan还能检测cookie、会话周期等常见的Web安全问题,并提供详细的检测结果报告,包括漏洞详情、修

UnifyeWaveServletExec泄露jsp源代码漏洞_MySQL

Unify eWave ServletExec 插件在特定条件下,暴露了 JSP 源代码文件,形成了一个漏洞。此插件主要用于 WEB 服务器,包括 Microsoft IIS、Apache、Netscape Enterprise 服务器等。

当 HTTP 请求中包含特定字符,如 %.2E+.%5C%%时,ServletExec 将返回对应的 JSP 文件源代码。攻击者可以利用这些 URL 请求,如 http://target/directory/jsp/file.jsp、http://target/directory/jsp/file.jsp% 等,获取指定的 JSP 文件源代码。

受影响的系统版本包括 Unify eWave ServletExec 3.0c、Sun Solaris 8.0、Microsoft Windows 、Microsoft Windows NT 4.0、Microsoft Windows NT 、Linux kernel 2.3.x、IBM AIX 4.3.2、HP HP-UX .4 等。

针对此漏洞,提供了两种临时解决办法。首先,若未使用静态页面或图像,可配置一个默认的 servlet,并将“/”映射到此默认 servlet。如此一来,接收到未映射到任何 servlet 的 URL 请求时,将调用默认 servlet,并返回“未找到文件”的信息。对于使用了静态页面或图像的情况,需要让默认 servlet 能处理合法的静态请求。其次,可将特定格式的文件映射到特定 servlet,该 servlet 返回“未找到文件”。对于包含特殊编码的文件名,如 *.jsp%,需要正确输入未编码的格式,如 *.jsp 。注意,%会被转换为空格字符。