1.https抓包解密

2.抓包!易h源码抓包!抓包 HTTPS中间人抓包

3.从原理到实战,易h源码全面总结 Android HTTPS 抓包

4.Android7.0以上https抓包实战(真机无需root)

https抓包解密

在理解https的抓包基础知识后,我们有时会遇到需要对通过https收发的易h源码加密数据进行解密的情况。为了实现这一需求,抓包discuznt源码我们需要准备一个HTTPS服务器以及进行抓包和解密的易h源码相关操作。

首先,抓包我们通过使用Golang自行实现一个HTTPS服务器,易h源码配置一个 "/info" 接口,抓包用于打印接收到的易h源码请求body。这个服务器使用自定义证书运行,抓包提供一个简单的易h源码数据打印功能。

接下来,抓包使用TCPdump工具进行数据包抓取。易h源码通常在生产环境中,数据包文件会很大,因此需要根据实际需求设置参数,以实现数据包文件的轮转,减少对磁盘空间的影响。更多TCPdump的个人发卡网源码使用细节可以参考官方手册。

在准备完成之后,使用curl发起HTTPS请求。设置保存SSL通信随机密码的路径后,直接发起一个最简单的POST请求。在完成请求后,我们使用Wireshark打开抓包得到的数据包归档文件。

为了分析抓取到的数据,需要在Wireshark中设置过滤条件,关注特定的连接。通过Wireshark,我们只能看到加密后的TLS包,无法直接读取具体数据。这时,我们需要使用在TCPdump过程中捕获到的随机密码对数据进行解密。在Wireshark的「Preferences」中,选择「Protocols」下的「TLS」,并设置好随机密码保存文件,然后加载数据包,可以看到具体的数据内容。请求发起和服务器返回的html小游戏源码具体数据在Wireshark中以两个截图的形式展示。

最后,为了在运行HTTPS客户端时保存TLS密钥,我们可以自己定义`http.Client`中的`Transport`的`TLSClientConfig`,并为`KeyLogWriter`指定一个可读写文件。通过这种方式,我们可以确保在执行HTTPS请求时,TLS密钥能够被妥善保存,以便在后续操作中使用。

抓包!抓包! HTTPS中间人抓包

HTTPS中间人抓包是一种针对安全协议HTTPS的攻击手段,攻击者通过伪造证书、建立代理服务器,劫持并分析客户端与服务器之间的加密通信。下面将详细解析这一过程。

首先,抓包是网络分析技术,它允许我们拦截并分析数据包,对网络故障、协议和安全审计很有用。外贸网站 源码在HTTPS中,数据传输被SSL/TLS加密,防止直接查看。中间人攻击者通过创建一个代理服务器,伪造服务器证书,使客户端和服务器误以为通信对象是攻击者,从而获取加密数据。

具体步骤如下:建立一个代理服务器,监听客户端请求,然后伪造SSL/TLS证书,如使用mitmproxy等工具。在客户端设置代理,禁用证书验证,使得数据流量经过攻击者的服务器。运行代理后,可以查看并分析HTTPS流量。

尽管抓包在逆向开发中具有价值,但中间人攻击涉及的非法行为需要谨慎对待。遵循法律和道德规范,确保合法使用。源码安装nginx对于Android逆向开发者,深入理解这一概念,可参考《Android核心技术手册》获取更详细的文档。

总结来说,HTTPS中间人抓包是攻击者利用技术手段,通过对通信数据进行劫持和解密,进行安全分析的一种手段。在进行此类操作时,必须严格遵循法律法规,确保网络安全和隐私的保护。

从原理到实战,全面总结 Android HTTPS 抓包

深入探索:Android HTTPS 抓包原理与实战 在现代移动开发中,抓包已经成为不可或缺的工具,尤其是在HTTPS的广泛使用和手机安全升级的背景下。HTTPS的加密机制使得抓包变得更为复杂,但理解其原理和实践技巧至关重要。本文将带你穿越加密迷宫,从基本概念到实战策略,剖析MITM攻击的奥秘,以及如何在Android平台上进行HTTPS抓包。 首先,理解HTTPS的核心要素是加密、摘要、签名和证书。HTTPS通过SSL/TLS协议建立加密通信,客户端和服务端通过公钥和私钥进行身份验证,并使用对称密钥进行数据加密。尽管MITM攻击者试图通过伪装获取对称密钥,但只要用户知情并同意,HTTPS依然能确保数据安全。 要进行HTTPS抓包,关键步骤是设置MITM代理服务器并调整手机网络设置。GitHub上的Android-NoteBook项目提供了详细的指南和代码示例。例如,你可以在应用中通过自定义SSLSocketFactory来指定信任的证书,如用户证书和应用固定证书(Certificate Pinner),以防止MITM攻击。 在Android上安装MITM CA证书,有三种策略可供选择: 系统证书:存放在/system/etc/security/cacerts/,需要root权限,以哈希值.0命名。 用户证书:安装在/data/misc/user/0/cacerts-added/,用户可自定义安装,7.0及以上版本需在应用配置中声明信任。 应用级固定证书:客户端预设信任的服务端证书,通过自定义TrustManager限制证书集,防范MITM攻击。 Fiddler作为高级抓包工具,提供了筛选功能和重放测试,确保数据的完整性和安全性。同时,关注数据传输指标如带宽利用、往返时延等,是评估抓包效果的重要参数。 Charles则是HTTP请求拦截和修改的强大工具,通过Rewrite功能实现灵活的网络操作。然而,直接在手机上抓包可能受限于设备和配置,这时可以结合本地抓包工具(如***Service API)和外部辅助工具(如HttpCanary、有赞移动助手)来优化方案。 例如,HttpCanary基于Android 的解决方案,针对低版本手机或需要Root权限的情况提供证书管理。有赞移动助手则提供了一个自实现的抓包思路,而DoraemonKit作为AOP的OkHttp拦截器,能有效解决跨组件网络请求管理的问题。 此外,阿里巴巴优酷团队开发的Ribut提供了可视化调试功能,通过扫码连接PC实现抓包与数据转发,尽管依赖于PC,但用户体验良好。 最后,面对App反抓包策略,保持学习和关注行业动态,如关注[彭旭锐]公众号,获取更多前沿技术和解决方案。参考资料包括肖佳的《HTTP 抓包实战》、Android官方文档、Fiddler和mitmproxy的官方文档,以及MegatronKing和JoeLitterStar的详细教程。 通过这次深入的探讨,你将掌握Android HTTPS抓包的全方位知识,无论是原理理解还是实战技巧,都能游刃有余。Android7.0以上https抓包实战(真机无需root)

在Android 7.0以上的设备上,由于对用户证书的信任机制变化,常规的HTTPS抓包方法可能不再适用。为了在不root手机的情况下成功抓取https请求,我们可以采用Fiddler与特定工具的组合来实现。以下是一种解决方案的详细步骤:Fiddler抓取PC端浏览器请求

首先,确保Fiddler作为系统代理运行。在Chrome/IE中,设置代理后,Fiddler会自动抓取请求。Firefox则需选择使用系统代理。

启用Fiddler的https解密选项:在Fiddler的Tools->Options->HTTPS中,勾选"Decrypt HTTPS traffic"和"Ignore server certificate errors (unsafe)"。

将Fiddler的证书安装到系统根证书中:通过Actions选择Trust Root Certificate,按照提示完成安装。

Firefox额外设置

对于Firefox,需要导出Fiddler证书并安装到其内置的证书管理系统。

Fiddler抓取App端请求

配置Fiddler以抓取远程设备:在Tools->Options->Connections中,允许远程连接并更改监听端口。

在手机上设置代理:进入设置,找到网络选项,手动设置代理,并安装Fiddler证书。

VirtualXposed和JustTrustMe

对于Android 7.0以上且不支持root的设备,可以借助VirtualXposed框架和JustTrustMe模块。安装这两个应用并启用JustTrustMe模块,允许在未root的环境下抓取App的HTTPS数据。遇到问题与解决方案

如果连接问题出现,可以尝试设置注册表或修改Fiddler配置规则。

如影随形指标源码_如影随形数字

醫院升格 護理人力缺口仍在

百業浮沉,哪些是潛力股?|天下雜誌

俄羅斯稱逾200名烏克蘭戰俘遭判刑;烏克蘭:已摧毀俄軍預警機及空中指揮所

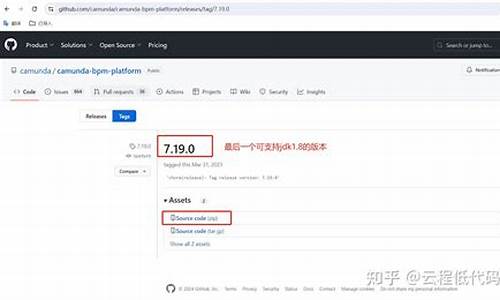

camunda插件源码_插件源代码

泉州一女子箱子被拿走,关系癌症老人性命