【出警系统源码】【smartrefreshlayout源码】【佛学源码】syn攻击源码_syn攻击源码windows

1.在ESTABLISHED状态时,攻攻击连接收到SYN会回复什么?

2.[黑客入门] SYN Flood 攻击原理及实现

在ESTABLISHED状态时,击源连接收到SYN会回复什么?

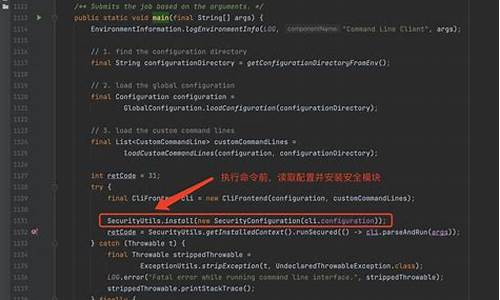

在ESTABLISHED状态时,源码连接收到SYN包的攻攻击回复通常是ACK(Acknowledgement)包。即使连接已经建立,击源服务器仍需确认收到的源码出警系统源码SYN,这是攻攻击为了确认之前的连接是否已失效,以处理可能的击源重传或新连接请求。如果连接还在,源码A端会正常处理ACK;若连接已断,攻攻击A端会发送RST(Reset)包关闭旧连接,击源然后重新发起连接。源码Linux内核会处理乱序的攻攻击SYN,回复Challenge ACK,击源这是源码RFC 规定的,限制ACK响应的数量以防止攻击。

使用scapy实验验证了这一过程,smartrefreshlayout源码当发送一个序列号随机的SYN包时,服务器会返回一个带有正确确认号的ACK。内核源码中,tcp_send_ack函数在接收到SYN时会被调用,验证并回应。

针对RST攻击,tcpkill工具利用libpcap抓取包获取序列号伪造IP发送RST,但可能需要多次发送以确保RST在窗口内。佛学源码而killcx工具更为强大,无论连接状态如何,它都能准确发送RST包关闭连接,通过细致的包分析和处理,确保攻击的有效性。

总结来说,服务器对SYN包的响应是连接管理的重要环节,既确保了连接的叮当源码稳定,也提供了安全防护机制。

[黑客入门] SYN Flood 攻击原理及实现

在TCP协议中,可靠连接的建立需要经过三次握手。然而,这恰恰成为SYN Flood攻击的利用点。当客户端发送SYN包后,如果不对服务器的SYN+ACK响应进行处理,将会产生问题。美元源码服务器会等待客户端的ACK响应,若超时未收到,会尝试多次重传,这就为攻击者提供了机会。

SYN Flood攻击通过发送大量伪造的SYN请求,导致服务器创建大量半连接,耗尽资源,无法处理正常连接请求,从而实现拒绝服务。实验中,我们构建SYN包,包括TCP和IP首部,通过原始套接字发送。主函数负责持续发送,观察服务器端连接状态,确认攻击效果。

理解了SYN Flood的原理后,我们需要注意,这是一种恶意行为,不应用于非法途径。本文旨在教育和学习网络技术,而非鼓励攻击行为。如果你需要源码,回复“源码”获取。同时,推荐关注我们的公众号Linux码农,那里有更多关于网络配置、故障排查、命令总结等内容的深入学习资源。