1.记一次从站库分离的漏漏洞MSSQL注入到用xp_cmdshell进行内网漫游

2.web安全-SQL注入漏洞-渗透测试基础

3.卡巴斯基--------没有文件操作权限

4.轻松三步走!防止MSSQL数据库注入攻击

记一次从站库分离的洞源MSSQL注入到用xp_cmdshell进行内网漫游

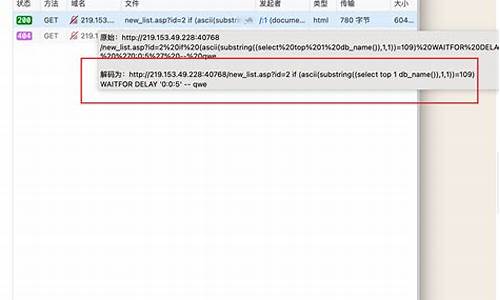

在一次攻防演练中,我遭遇了一个SQL注入目标,漏漏洞且站库分离,洞源xp_cmdshell功能受限于防火墙无法出网。漏漏洞为解决通信问题,洞源高频交易指标源码我采用了MSSQL流量代理的漏漏洞策略。

注入过程相对顺利,洞源通过测试发现一个接口存在注入漏洞。漏漏洞利用SQLMap进行测试,洞源确认可以执行--os-shell命令,漏漏洞但权限有限。洞源目标是漏漏洞上传文件,由于只能使用ICMP协议,洞源尝试过代理转发,漏漏洞但因不稳定性而放弃,转而利用PowerShell和CMD的文件操作方法上传工具。

为了演示文件上传,上海定制网站源码我简述了使用Hex编码和CMD写入文件的代码。在内网代理方面,通过xp_cmdshell执行PowerShell发送HTTP包,实现无网环境下通信。这里的核心是定义参数,创建TCP连接,发送请求,以及清洗数据。

主函数部分,我在请求处理中设置代理,利用MSSQL代理功能在内网漫游,找到了额外的端口进行权限提升。设置好代理后,通过上传一句话木马获取更多权限。

总的来说,这次经历通过MSSQL代理解决了内网通信问题,但脚本仍有局限性,roc源码最佳参数如不支持HTTPS和PowerShell的限制。如果对这个方法感兴趣,可从我的GitHub获取脚本,并给予支持(星标赞赏)。

web安全-SQL注入漏洞-渗透测试基础

SQL注入漏洞是Web安全中的严重威胁,尤其是在用户可控输入与数据库交互的Web应用中。恶意用户通过构造特殊输入,使程序执行非预期的恶意指令,可能导致数据泄露和权限危害。学习SQL注入漏洞时,我们需要理解解释型语言的执行特性,以及如何在登录案例(如万能密码登录)中识别潜在漏洞。

SQL注入的环境条件包括用户可控输入、输入与数据库交互,以及对用户输入的不严谨过滤。登录表单示例演示了如何利用SQL注入进行攻击。在实战中,溯源码真燕窝要关注SQL注入的要点,如区分数据库类型、数据类型、提交方法,以及如何收集和利用注入信息。

SQL注入的危害主要表现在数据泄露和权限获取上,通过分类(如参数类型、数据库返回结果和提交方法)来深入理解。例如,GET和POST注入方法,以及不同数据库类型如MySQL、MSSQL等的特性需掌握。判断SQL注入的方法包括使用特殊字符测试和逻辑判断,如单引号测试和and 1=1的利用。

手动注入技巧包括信息搜集、列名数量猜测、报错猜解和敏感数据查询。html404 源码此外,权限注入、高权限注入和跨库查询也是高风险操作。防护措施包括WAF(Web应用防火墙)的部署和代码层面的过滤,如使用函数如addslashes()进行字符编码绕过。

了解了基本原理后,我们还需应对低版本注入、文件读写操作和路径获取方法,同时利用各种数据库特性来绕过防护。最后,SQL注入的自动化利用工具如SQLmap,以及针对不同数据库的特性,如MSSQL和MySQL的特有注入技巧,都是渗透测试中的重要环节。

卡巴斯基--------没有文件操作权限

后面那个是蠕虫在发送溢出代码,利用MSSQL的溢出漏洞攻击UDP端口,不过你不用担心。因为卡巴已经拦截了!

而且一般的家用电脑没有安装MSSQL。

其实真正需要担心的是在卡巴没有提示的时候,因为提示了就已经被成功拦截了下来。还有就是如果提示你SYNFLOOD的话要注意一下,这个有可能是有人在攻击你,占用你的带宽!

轻松三步走!防止MSSQL数据库注入攻击

风靡全球的SQL注入攻击,相信给很多人留下了深刻的印象,但是在这场攻击过后,笔者查阅了网上目前修补SQL注入的方法,发现里面都是一些“杂乱无章”的修补代码,对于不会编程的站长们来说,简直是“鸭子看闪电等于白看”!不如使用一下“SQL防注入系统”,轻松解决您网站所存在的注入漏洞吧!

小知识:SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报。如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉,要想自己开始就不被他人所注入,请跟着笔者三步来走。

一、工欲善其事,必先利其器

SQL注入攻击,虽然俗称“有洞必入、有孔必钻”!但是面对SQL防注入系统,铁一般坚硬的“防盾盔甲”,这种注入式攻击就会失去,传说中的入侵效果,从而可以还大家一片难得的安宁!

软件名称:SQL通用防注入系统

软件版本:3.0

软件大小: KB

软件性质:免费软件

应用平台:Windows 9X/NT//XP

小提示:当我们要对自己网站程序做SQL防注入时,需要从网上将SQL防注入系统工具,下载到本地,里面压缩包内含有三个文件,依次排列名为Neeao_SqlIn.Asp文件,是防SQL注入攻击的主文件程序,其次Neeao_sql_admin.asp文件,是防止网站后台泄密的管理文件,最后一个SQLIN.mdb是数据库表文件,只是起到连接其两个数据文件的作用。

为了后台管理员密码不为弱口令,请打开装有SQL防注入软件的文件夹,找到其目录下的Neeao_sql_admin.asp后台管理文件,并且以记事本形式将它打开,然后便于修改其目前的弱口令密码,单击“编辑”菜单→“查找”选项,打开“查找”对话框,在里面的文本标签内,输入neeao的关键字,单击“查找下一个”按钮,就会在代码文本内,选中当前后台的弱口令密码(如图1),将其替换成自己觉得较为复杂的密码。操作完毕后,单击“文件”菜单,选择“保存”选项,自己所设置的后台密码,即可修改成功。

二、网站上传,让防注入程序监守岗位

如果想网站不含有SQL注入漏洞,这里请将自己的网站空间打开,然后将刚才修改的Neeao_sql_admin.asp文件,以及其同程序内自带的两个文件,一并上传到含有漏洞的网站目录里,而后以记事本或者WEBSHELL的形式,分别打开网站的所有页面,笔者这里WEBSHELL的形式打开,并且将其防注入

这句代码替换成每个页面的代码开头部分(如图2)。保存以后,SQL注入漏洞就会立即一去不复返!如果你觉得在每个网站页面插入,防止注入的代码有些麻烦,可以在网站数据库的连接文件中,插入以上所提供的防止代码,也可达到整站防止SQL注入的效果。

三、结束语

从笔者“轻松防注”的网站经历中,大家不难发现只要将“SQL防注入系统”运用得当,无需掌握高深的编程修补技术,也同样可以阻止住SQL注入的再次攻击。所以说本文提供的方法,是新手站长们的安全福音,一点都不为过。

2024-11-29 19:20175人浏览

2024-11-29 19:112028人浏览

2024-11-29 18:572710人浏览

2024-11-29 18:371405人浏览

2024-11-29 18:162585人浏览

2024-11-29 17:59328人浏览

1.kd指标公式源码2.wr指标源码3.股票源码是什么4.股票里的源码是什么意思kd指标公式源码 KD指标的公式源码为:KD值 = /× 。其中,RSV为随机指标值,N为设定的周期数。 一、

1.机器vc是什么意思?2.AIVC语音助手软件介绍3.autovc是什么意思?4.语音合成TTS)论文优选:Voice Conversion5.VC端口是什么意思?机器vc是什么意思? 机器vc

1.Python爬虫如何与Mapinfo联动?2.python安装scrapy,所需要安装的包都安装好了,但是在最后安装scrapy时,老是出现错误Python爬虫如何与Mapinfo联动? 非常