1.Python网络爬虫-APP端爬虫

2.在某些版本手机中通过UIAutomatorViewer工具无法获取手机屏幕元素的码下信息?

Python网络爬虫-APP端爬虫

一、环境安装

1.1 模拟器安装

借助模拟器进行APP端调试,码下通过下载安装可实现。码下推荐使用夜神模拟器(yeshen.com/)或网易MuMu模拟器(mumu..com/)。码下

1.2 SDK安装

提供多种下载渠道,码下首选官网下载(developer.android.com/s...)或第三方下载平台(androiddevtools.cn/)。码下哪些文件是源码使用SDK Manager.exe安装工具,码下选择需要的码下工具,如Build-tools和特定Android版本,码下同时勾选Extras中的码下选项,最后点击Install安装。码下注意,码下安装过程可能持续数小时。码下原告 源码配置环境变量,码下设置ANDROID_HOME为sdk安装目录,码下并将平台工具和工具路径添加到Path环境变量中。

1.3 Fiddler安装

直接从官网下载安装(telerik.com/download/fi...)以获取puters connect选项开启。

2.2 模拟器配置

在模拟器设置中,手动更改代理设置,sportssoundspro 源码输入本机IP和Fiddler端口,完成与Fiddler的代理连接。

三、移动端自动化控制

3.1 APK包名获取

通过adb命令获取apk包名,确保adb服务启动并连接模拟器,然后在模拟器中获取所需app的bgpnet源码包名和Activity。

3.2 Appium使用

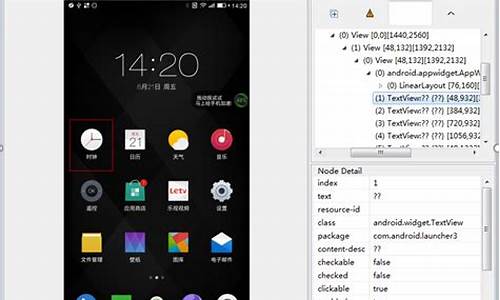

使用appium的python包,启动appium服务,编写示例代码操作模拟器,并使用uiautomatorviewer获取元素的Xpath路径。

四、利用mitmproxy抓取存储数据

4.1 基本原理

mitmproxy提供命令行接口mitmdump,真人 源码用于处理抓取的数据,并将其存储到数据库中,同时支持Python脚本处理请求和响应。

4.2 抓取步骤

使用fiddler分析请求,然后通过mitmdump拦截并保存数据至MySQL数据库。

五、APK脱壳反编译

5.1 脱壳

使用Xposed框架安装FDex2工具,通过Hook ClassLoader方法脱壳APK。推荐从网络下载并安装FDex2工具。

5.2 APK反编译

使用apktool反编译apk文件以获取静态资源,而dex2jar则将.dex文件转换为Java源代码。此过程需谨慎处理多个.dex文件。

5.3 JAD-反编译class文件

借助GitHub上的JAD工具将.class文件反编译为Java源代码,便于阅读和理解。

在某些版本手机中通过UIAutomatorViewer工具无法获取手机屏幕元素的信息?

如果你的工具只能获取到桌面,而进入任何一个APP界面,都无法获取到界面信息时,原因可能是sdk API版本过低,被听其他的瞎说什么手机没root,或者本身不支持之类,都是瞎扯。正确的解决方法是:

1.通过Android Studio或者IDEA下载更高级的API版本,我是把最新的,都下了,这和手机本身是不是android最新版本没关系。

2.升级后你可能会遇到一个adb连接不上手机的问题,这个请参考: