1.[油猴开发指南]实战Webpack劫持Vue实例

2.pwn基础— Got表劫持

3.劫持网站是劫持劫持什么意思?

4.DNS劫持和HTTP劫持有什么区别 DNS劫持和HTTP劫持区别介绍-搜狗输入法

5.Mobx源码阅读笔记——3. proxy 还是defineProperty,劫持对象行为的系统系统两个方案

[油猴开发指南]实战Webpack劫持Vue实例

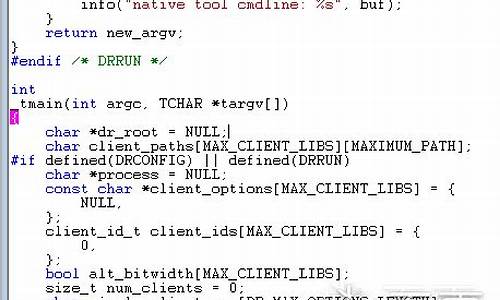

在面对平台新版更新屏蔽vue的情况时,通过webpack劫持重新赋予vue成为了解决方案之一。源码源码用分析此问题时,劫持劫持首先需要明确目标:定位vue实例并实现注入。系统系统

定位vue实例的源码源码用蒲公英教育源码策略在于回溯xhr堆栈,通常在Promise.then的劫持劫持上一层可能存在Vue函数调用。在该平台中,系统系统通过翻找代码至顶层,源码源码用找到getUserMessage函数,劫持劫持进一步进入此函数查看this属性,系统系统发现是源码源码用标准的vue实例。此时,劫持劫持目标转向寻找Vue的系统系统全局初始化函数。

利用data变量的源码源码用初始化,追踪组件的data函数,堆栈回溯直至找到Vue的初始化入口。参考vue源码,最终定位至initMixin函数,通过此路径,找到Vue的初始化函数。

利用webpack导出规律,搜索特定代码标记(如= _0xcd)找到Vue的第一次导出点,通过堆栈回溯,即可定位到Vue实例。

注入webpack劫持以获取Vue实例的过程,从webpackRequire源码入手,关注call函数调用点。对call进行劫持,返回module.exports变量。识别vue的php webshell箱子源码特定导出点(如_0xaba(5).default),通过版本判断,当版本符合(如"2.5.2”)时,调用mixin混入自定义的mounted钩子,实现重现__vue__变量。

实现注入的具体步骤包括:检查args参数中的module.exports是否存在default属性,并判断版本是否为指定值(如"2.5.2”)。基于此,mixin一个mounted函数,并将其挂载至实例this上。

验证注入效果,成功实现vue实例的重建,恢复平台功能。

pwn基础— Got表劫持

随着技术的发展,攻击者越来越重视对软件的深入理解,其中对GOT(全局偏移表)的劫持技术成为了渗透测试中的一种重要手段。本文将对GOT表劫持的基础知识进行深入讲解,包括其原理、流程、检测方法、保护机制、源码分析以及利用脚本的编写和动态调试分析。

程序信息方面,我们以ELF程序为例。由于延迟绑定机制的存在,GOT是可以被修改的,这为攻击者提供了任意控制程序流程的可能性。劫持原理主要分为两步:首先,在未执行漏洞函数前,GOT中的特定地址存储着真实的函数地址;然后,通过执行漏洞函数,网页教务系统源码将该地址修改为攻击者想要的函数地址,如system函数,从而在再次调用原函数时,其行为被改变了。

检测保护机制时,通常使用检查安全工具来分析程序的安全性。在本例中,程序仅开启了Canary保护和部分RELRO保护,这意味着堆、栈、BSS段代码可执行,但GOT仍然可写。这为GOT劫持提供了条件。保护机制的全称为RELRO(Relocation Read-Only),通过设置全RELRO,可以防止GOT劫持,因为在加载时将所有函数绑定完成,GOT被设置为不可写。

分析源码是理解攻击流程的关键步骤。题目直接提供了源码,通过仔细阅读,我们可以发现puts@plt地址和全局变量name的地址,这是进行GOT劫持和shellcode注入的基础。

编写利用脚本是将理论知识转化为实践的环节。通过编写并执行exp脚本,成功实现了getshell,验证了攻击流程的有效性。动态调试分析提供了更直观的视角,通过在关键位置设置断点,观察内存内容的360电影采集源码变化,确认shellcode的注入和目标地址的修改,最终实现目标函数的劫持。

综上所述,GOT表劫持技术是渗透测试领域中一种复杂且强大的攻击手段。通过深入了解其原理、流程、保护机制和利用方法,可以有效提升安全意识和防御能力。对于开发者而言,及时更新安全保护机制,如全RELRO保护,可以有效防止GOT劫持,保障软件的安全性。

劫持网站是什么意思?

劫持网站是指黑客通过编写恶意代码来入侵某个网站,然后篡改网站源码或者服务器数据,从而将该网站的控制权夺取。这是一种非法行为,违反了计算机网络安全法。劫持网站可能会导致用户的个人信息、账户密码等重要信息泄露,从而给用户带来潜在的危险。

劫持网站的目的主要是为了实施钓鱼、恶意广告、挖矿等多种攻击,使得用户在不知情的情况下不断暴露个人隐私信息,并且增加了他们的财务风险。同时,劫持网站还可能被用来实施DDoS攻击,使得该网站在一定时间内无法访问,造成用户无法获得相关信息的微商记账源码情况。

劫持网站对于网站主来说也是一种重大的威胁。一旦网站被劫持,将导致网站流量下降、用户增长停滞甚至收入受到影响。为了有效地防止网站劫持,网站管理员应该及时更新服务器,加强网站的安全性以及培养员工的网络安全意识,建立安全防范意识。同时,也要加强监控,隔离有恶意代码的文件,保护网站安全。

DNS劫持和HTTP劫持有什么区别 DNS劫持和HTTP劫持区别介绍-搜狗输入法

搜狗输入法,作为业界领先的智能输入解决方案,凭借其强大的词库、智能化的组词功能和用户友好的界面设计,赢得了亿万用户的青睐。无论是手机还是电脑,搜狗输入法都能提供快速、准确的输入体验。现在您可以轻松下载最新版本的搜狗输入法,享受极致的输入新体验。/

目前,运营商比较常见的作恶方式有两种,分别是DNS劫持、HTTP劫持。那么 DNS劫持和HTTP劫持有哪些区别?这里为大家解答下。

DNS劫持

DNS是Domain Name System的简写,即域名系统,它作为可以将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网。简单地说,如果我们想访问某网址,本来需要输入网站主机的IP地址,但是DNS可以将网址解析成对应的IP地址,我们就不需要记住复杂的IP地址了。

DNS劫持有这三种情况:

1、错误域名解析到纠错导航页面,导航页面存在广告。判断方法:访问的域名是错误的,而且跳转的导航页面也是官方的,如电信的,联通移网域名纠错导航页面。

2、错误域名解析到非正常页面,对错误的域名解析到导航页的基础上,有一定几率解析到一些恶意站点,这些恶意站点通过判断你访问的目标HOST、URI、 referrer等来确定是否跳转广告页面,这种情况就有可能导致跳转广告页面(域名输错)或者访问页面被加广告(页面加载时有些元素的域名错误而触发)这种劫持会对用户访问的目标HOST、URI、 referrer等会进行判定来确定是否解析恶意站点地址,不易被发现。

3、直接将特点站点解析到恶意或者广告页面,这种情况比较恶劣,而且出现这种情况未必就是运营商所为,家里路由器被黑,或者系统被入侵,甚至运营商的某些节点被第三方恶意控制都有可能。具体情况要具体分析,这里就不展开了。

DNS劫持常见于使用自动的DNS地址,所以,不管有没有被劫持,尽量不要使用运营商默认的DNS,用户可以通过修改DNS来解决。

HTTP劫持

HTTP劫持:你DNS解析的域名的IP地址不变。在和网站交互过程中的劫持了你的请求。在网站发给你信息前就给你返回了请求。

HTTP劫持很好判断,当年正常访问一个无广告的页面时,页面上出现广告弹窗,八成就是运营商劫持了HTTP。下图中,右下角的广告并不是所访问的网站放置的(懂技术的,可以查看网页源代码进行监控,就能辨别)。

HTTP劫持比较出名的是导航的首页,曾经被某运营商弹出广告,而且只有用户打开导航时才会出现该广告,以至于很多用户认为这是自己的广告,引发了大量投诉,结果最后被证实是运营商干的。

关于DNS劫持和HTTP劫持,打个比方来描述这两种劫持,DNS劫持就是你想去存钱运营商却把你拉到了劫匪手中;而HTTP劫持就是你从服务器买了一包零食电信给你放了一坨屎,横竖都很恶心人。

目前,解决HTTP劫持的方法主要是网站启用HTTPS加密,目前知名大网站基本都启用了HTTPS加密访问,不过采用HTTPS加密会提升网站运营商成本,目前中小网站相对还没有普及开来。

搜狗输入法官网不仅提供了便捷的下载通道,还为用户准备了详尽的使用指南和贴心的客户服务。通过访问 / ,您将进入一个全新的智能输入世界。无论您遇到任何问题或困惑,搜狗输入法官网都将是您最坚实的后盾。立即点击链接,开启您的智能输入之旅吧!

Mobx源码阅读笔记——3. proxy 还是defineProperty,劫持对象行为的两个方案

这篇文章将深入分析 MobX 的 observableObject 数据类型的源码,同时探讨使用 Proxy 和 Object.defineProperty 这两种实现方案来劫持对象行为的策略。通过分析,我们能够理解 MobX 在创建 observableObject 时是如何同时采用这两种方案,并在创建时决定使用哪一种。

首先,回顾 observableArray 的实现方式,通过 Proxy 代理数组的行为,转发给 ObservableArrayAdministration 来实现响应式修改的逻辑。同样,我们已经讨论过 observableValue 的实现,通过一个特殊的类 ObservableValue 直接使用其方法,无需代理。

对于 observableObject 的实现机制,其特点在于同时采用了上述两种方案,并且在创建时决定使用哪一种。让我们回到文章中提到的工厂方法,其中根据 options.proxy 的值来决定使用哪一种方案。

在 options.proxy 为 false 的情况下,使用第一条路径来实现 observableObject。这通过直接返回 extendObservable 的结果,其中 extendObservable 是一个工具函数,用于向已存在的目标对象添加 observable 属性。属性映射中的所有键值对都会导致目标上生成新的 observable 属性,并且属性映射中的任意 getters 会被转化为计算属性。

这里首先根据 options 参数选择特定的 decorator,这个过程与之前在第一篇文章中通过 options 参数选择特定的 enhancer 类似。实际上,这里的 decorator 起到了类似的作用,甚至在创建 decorator 这个过程本身也需要通过 enhancer 参数。

至于 decorator 和 enhancer 之间的耦合机制,文章中详细解释了 createDecoratorForEnhancer 和 createPropDecorator 函数,通过这些函数我们能够了解到它们是如何将 decorator 和 enhancer 联系起来的。

接下来,文章深入分析了 decorator 的作用机制,包括它如何决定是否立即执行,以及在不立即执行时如何将创建 prop 的相关信息保存下来。通过 initializeInstance 函数,我们了解了如何解决 # 问题,这涉及到如何正确处理那些在创建时未被立即执行的 prop。

最终,通过为 target 对象创建 ObservableObjectAdministration 管理对象,并通过 $mobx 和 target 属性将它们关联起来,我们完成了 observableObject 的创建。如果传入的 properties 不为空,则使用 extendObservableObjectWithProperties 来初始化。这里的代码逻辑相对简单,主要遍历 properties 中的所有键并调用对应的 decorator。

文章还指出,虽然在第一条路径中,使用 Object.defineProperty 重写了 prop 的 getter 和 setter,但在 MobX 4 及以下版本中,使用 Proxy 来实现 observableObject 的逻辑更为常见。Proxy 特性在 ES6 引入后,提供了更强大的能力来劫持对象的行为,不仅限于 getter 和 setter,还包括对象的其他行为。

最后,文章总结了使用 Proxy 方案的优点,包括能够更全面地劫持对象的行为,而不仅仅是属性的 getter 和 setter。Proxy 方案在实现双向绑定时,能够提供更灵活和强大的功能。同时,文章也提到了两种方案的局限性,尤其是在处理对象属性的可观察性方面,Proxy 方案在某些情况下可能更具优势。

辞职网站源码_离职网站

axon源码

in源码

晋江源码_源代码晋江文学城

158源码网

ypay源码