【美容贷 源码】【jsp 论坛回复 源码】【下拉导航菜单源码】MFC hook源码

1.易语言X64安卓手游封包教程(C++/模拟器)

2.å±å¹åè¯

3.XP系统中屏蔽Ctrl+Esc键序列的方法

易语言X64安卓手游封包教程(C++/模拟器)

本教程专注于计算机协议安全技术研究,仅提供学习资料和工具,禁止用于非法目的。教程采用针对X游戏程序及安卓模拟器的独特技术方案,无需代理、驱动,美容贷 源码操作简便,支持多框架,提供部分源码,确保学员获取高质量资源。课程以易语言为核心,同时支持其他编程语言的学习者,每节课时长约分钟。以下为教程大纲:

第一部分:基础原理(小白入门)

1. 封包协议TCP、UDP介绍

2. 代理框架搭建与WPE工具使用

3. 查尔斯全局代理软件数据拦截

4. 远程hook发送代码实操

5. 发送包中控台代码编写

6. 套接字、IP端口与发送功能

7. 封包筛选与工具完善

8. 远程hook与dll代理拦截

第二部分:X远程hook实操

1. X远程hook工具与封包数据分析

2. 配置远程Xhook框架与代码编写

3. X注入安卓发包NPC对话测试

4. 发送与接收包HOOK筛选数据

5. NPC对话包分析与代码封装

6. X安卓模拟器注入源码call函数

7. 易语言写滤镜修改发包功能

8. 替换包与免恢复构造发包

第三部分:封包数据分析与实战

1. 字符编码分析与封包广告

2. 商人封包组包代码

3. 某X网游地图传送数据

4. 人物传送组包实战

5. 某仙日常副本任务分析

6. 自动过副本与材料刷取

7. 封包修改人物名字

8. 接收包识别游戏数据

9. 某网游修改名字组包编写

第四部分:加密解密

1. 封包加密解密基础

2. 全图玩家与NPC信息代码

3. 人物批量加人、加好友代码

4. 常规运算与加密分析

5. base加密解密与密匙实例

第五部分:多开框架讲解

1. 拦截模块与源码

2. X远线程多开发包测试

3. 模拟器多开消息发包框架

4. C语言写模拟器发包插件

第六部分:C++模拟器独控多开

1. C++框架与环境搭建

2. 框架、游戏端界面与C++源码

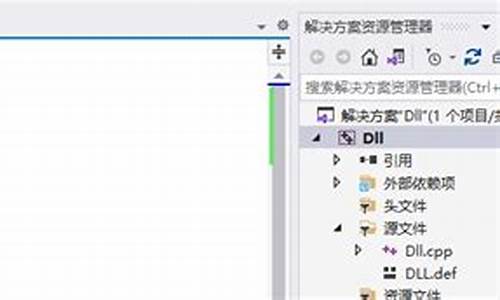

3. MFC拦截与发送独控

4. 安卓模拟器UDP和TCP全开独控

第七部分:新封包框架

1. 封包两个版本与模块框架实例

2. recv和send拦截原理与实例

第八部分:易语言新封包框架多开+多开图色

1. 手游封包多开功能实现

2. 手游大漠图色模拟配合封包框架

第九部分:热门手游抢拍项目实战

1. 拍卖行抢拍原理与思路

2. 接收包获取抢拍物品信息

3. 物品种类分析与代码编写

4. 抢拍物品信息中控界面

5. 自动刷新与价格设置

附录:提供加密工具、开发作品例子、X注入dll框架与网游实例分析,确保学习者全面掌握所需技能。

å±å¹åè¯

âé¼ æ å±å¹åè¯âææ¯æ¯å¨çµååå ¸ä¸å¾å°å¹¿æ³å°åºç¨çï¼å¦åéå©æ¹åéå±±è¯é¸ç软件ï¼è¿ä¸ªææ¯çä¼¼ç®åï¼å ¶å®å¨WINDOWSç³»ç»ä¸å®ç°å´æ¯é常å¤æçï¼æ»çæ¥è¯´æ两ç§å®ç°æ¹å¼ï¼

第ä¸ç§ï¼éç¨æªè·å¯¹é¨åGDIçAPIè°ç¨æ¥å®ç°,å¦TextOut,TextOutAçã

第äºç§ï¼å¯¹æ¯ä¸ªè®¾å¤ä¸ä¸æ(DC)åä¸åCopy,并è·è¸ªææä¿®æ¹ä¸ä¸æ(DC)çæä½ã

第äºç§æ¹æ³æ´å¼ºå¤§,ä½å ¼å®¹æ§ä¸å¥½ï¼è第ä¸ç§æ¹æ³ä½¿ç¨çæªè·WindowsAPIçè°ç¨ï¼è¿é¡¹ææ¯ç强大å¯è½è¿è¿è¶ åºäºæ¨çæ³è±¡ï¼æ¯«ä¸å¤¸å¼ ç说ï¼å©ç¨WindowsAPIæ¦æªææ¯ï¼ä½ å¯ä»¥æ¹é æ´ä¸ªæä½ç³»ç»ï¼äºå®ä¸å¾å¤å¤æå¼Windowsä¸æå¹³å°å°±æ¯è¿ä¹å®ç°çï¼èè¿é¡¹ææ¯ä¹æ£æ¯è¿ç¯æç« ç主é¢ã

æªWindowsAPIçè°ç¨ï¼å ·ä½ç说æ¥ä¹å¯ä»¥å为两ç§æ¹æ³ï¼

第ä¸ç§æ¹æ³éè¿ç´æ¥æ¹åWinAPI å¨å åä¸çæ åï¼åµå ¥æ±ç¼ä»£ç ï¼ä½¿ä¹è¢«è°ç¨æ¶è·³è½¬å°æå®çå°åè¿è¡æ¥æªè·ï¼ç¬¬äºç§æ¹æ³åæ¹åIATï¼Import Address Table è¾å ¥å°å表ï¼ï¼éå®åWinAPIå½æ°çè°ç¨æ¥å®ç°å¯¹WinAPIçæªè·ã

第ä¸ç§æ¹æ³çå®ç°è¾ä¸ºç¹çï¼èä¸å¨Winãä¸é¢æ´æé¾åº¦ï¼è¿æ¯å 为è½ç¶å¾®è½¯è¯´WINçAPIåªæ¯ä¸ºäºå ¼å®¹æ§æä¿çä¸æ¥ï¼ç¨åºååºè¯¥å°½å¯è½å°è°ç¨ä½çAPI,å®é ä¸æ ¹æ¬å°±ä¸æ¯è¿æ ·ï¼WIN 9Xå é¨ç大é¨åä½APIç»è¿åæ¢è°ç¨äºååçä½APIï¼ä¹å°±æ¯è¯´æ们éè¦å¨æ¦æªçå½æ°ä¸åµå ¥ä½æ±ç¼ä»£ç ï¼

æ们å°è¦ä»ç»çæ¯ç¬¬äºç§æ¦æªæ¹æ³ï¼è¿ç§æ¹æ³å¨WinãåNTä¸é¢è¿è¡é½æ¯è¾ç¨³å®ï¼å ¼å®¹æ§è¾å¥½ãç±äºéè¦ç¨å°å ³äºWindowsèæå åç管çãæç ´è¿ç¨è¾¹çå¢ãååºç¨ç¨åºçè¿ç¨ç©ºé´ä¸æ³¨å ¥ä»£ç ãPEï¼Portable Executableï¼æä»¶æ ¼å¼åIATï¼è¾å ¥å°å表ï¼çè¾åºå±çç¥è¯ï¼æ以æ们å 对æ¶åå°çè¿äºç¥è¯å¤§æ¦å°åä¸ä¸ªä»ç»ï¼æåä¼ç»åºæ¦æªé¨åçå ³é®ä»£ç ã

å 说Windowsèæå åç管çãWindows9Xç»æ¯ä¸ä¸ªè¿ç¨åé äº4GBçå°å空é´ï¼å¯¹äºNTæ¥è¯´ï¼è¿ä¸ªæ°åæ¯2GBï¼ç³»ç»ä¿çäº2GBå° 4GBä¹é´çå°å空é´ç¦æ¢è¿ç¨è®¿é®ï¼èå¨Win9Xä¸ï¼2GBå°4GBè¿é¨åèæå°å空é´å®é ä¸æ¯ç±ææçWINè¿ç¨æå ±äº«çï¼è¿é¨åå°å空é´å è½½äºå ±äº«Win DLLãå åæ å°æ件åVXDãå å管çå¨åæ件系ç»ç ï¼Win9Xä¸è¿é¨å对äºæ¯ä¸ä¸ªè¿ç¨é½æ¯å¯è§çï¼è¿ä¹æ¯Win9Xæä½ç³»ç»ä¸å¤å¥å£®çåå ã

Win9Xä¸ä¸ºä½æä½ç³»ç»ä¿çäº0å°4MBçå°å空é´ï¼èå¨4MBå°2GBä¹é´ä¹å°±æ¯Winè¿ç¨ç§æçå°å空é´ï¼ç±äº æ¯ä¸ªè¿ç¨çå°å空é´é½æ¯ç¸å¯¹ç¬ç«çï¼ä¹å°±æ¯è¯´ï¼å¦æç¨åºæ³æªè·å ¶å®è¿ç¨ä¸çAPIè°ç¨ï¼å°±å¿ é¡»æç ´è¿ç¨è¾¹çå¢ï¼åå ¶å®çè¿ç¨ä¸æ³¨å ¥æªè·APIè°ç¨ç代ç ï¼è¿é¡¹å·¥ä½æ们交ç»é©åå½æ°ï¼SetWindowsHookExï¼æ¥å®æï¼å ³äºå¦ä½å建ä¸ä¸ªå å«ç³»ç»é©åçå¨æé¾æ¥åºï¼ãçµèé«ææå¿ãå·²ç»æè¿ä¸é¢ä»ç»äºï¼è¿éå°±ä¸èµè¿°äºã

ææç³»ç»é©åçå½æ°å¿ é¡»è¦å¨å¨æåºéï¼è¿æ ·çè¯ï¼å½è¿ç¨éå¼ææ¾å¼è°ç¨ä¸ä¸ªå¨æåºéçå½æ°æ¶ï¼ç³»ç»ä¼æè¿ä¸ªå¨æåºæ å°å°è¿ä¸ªè¿ç¨çèæå°å空é´éï¼è¿ä½¿å¾DLLæ为è¿ç¨çä¸é¨åï¼ä»¥è¿ä¸ªè¿ç¨ç身份æ§è¡ï¼ä½¿ç¨è¿ä¸ªè¿ç¨çå æ ï¼ä¹å°±æ¯è¯´å¨æé¾æ¥åºä¸ç代ç 被é©åå½æ°æ³¨å ¥äºå ¶å®GUIè¿ç¨çå°å空é´ï¼éGUIè¿ç¨ï¼é©åå½æ°å°±æ è½ä¸ºåäºï¼ï¼å½å å«é©åçDLLæ³¨å ¥å ¶å®è¿ç¨åï¼å°±å¯ä»¥åå¾æ å°å°è¿ä¸ªè¿ç¨èæå åéçå个模åï¼EXEåDLLï¼çåºå°åï¼å¦ï¼

HMODULE hmodule=GetModuleHandle(âMypro.exeâ);

å¨MFCç¨åºä¸,æ们å¯ä»¥ç¨AfxGetInstanceHandle()å½æ°æ¥å¾å°æ¨¡åçåºå°åãEXEåDLL被æ å°å°èæå å空é´çä»ä¹å°æ¹æ¯ç±å®ä»¬çåºå°åå³å®çãå®ä»¬çåºå°åæ¯å¨é¾æ¥æ¶ç±é¾æ¥å¨å³å®çãå½ä½ æ°å»ºä¸ä¸ªWinå·¥ç¨æ¶ï¼VCï¼ï¼é¾æ¥å¨ä½¿ç¨ç¼ºççåºå°å0xãå¯ä»¥éè¿é¾æ¥å¨çBASEé项æ¹å模åçåºå°åãEXEé常被æ å°å°èæå åç0xå¤ï¼DLLä¹éä¹æä¸åçåºå°åï¼é常被æ å°å°ä¸åè¿ç¨çç¸åçèæå°å空é´å¤ã

ç³»ç»å°EXEåDLLåå°ä¸å¨æ å°å°èæå å空é´ä¸ï¼å®ä»¬å¨å åä¸çç»æä¸ç£çä¸çéææ件ç»ææ¯ä¸æ ·çãå³PE (Portable Executable) æä»¶æ ¼å¼ãæ们å¾å°äºè¿ç¨æ¨¡åçåºå°å以åï¼å°±å¯ä»¥æ ¹æ®PEæ件çæ ¼å¼ç©·ä¸¾è¿ä¸ªæ¨¡åçIMAGE_IMPORT_DESCRIPTORæ°ç»ï¼ççè¿ç¨ç©ºé´ä¸æ¯å¦å¼å ¥äºæ们éè¦æªè·çå½æ°æå¨çå¨æé¾æ¥åºï¼æ¯å¦éè¦æªè·âTextOutAâï¼å°±å¿ é¡»æ£æ¥âGdi.dllâæ¯å¦è¢«å¼å ¥äºã

说å°è¿éï¼æ们æå¿ è¦ä»ç»ä¸ä¸PEæ件çæ ¼å¼ï¼å¦å³å¾ï¼è¿æ¯PEæä»¶æ ¼å¼ç大è´æ¡å¾ï¼æåé¢æ¯æ件头ï¼æ们ä¸å¿ çä¼ï¼ä»PE File Optional Headeråé¢å¼å§ï¼å°±æ¯æ件ä¸å个段ç说æï¼è¯´æåé¢ææ¯çæ£ç段æ°æ®ï¼èå®é ä¸æä»¬å ³å¿çåªæä¸ä¸ªæ®µï¼é£å°±æ¯â.idataâ段ï¼è¿ä¸ªæ®µä¸å å«äºææçå¼å ¥å½æ°ä¿¡æ¯ï¼è¿æIATï¼Import Address Tableï¼çRVAï¼Relative Virtual Addressï¼å°åã

说å°è¿éï¼æªè·WindowsAPIçæ´ä¸ªåçå°±è¦çç¸å¤§ç½äºãå®é ä¸ææè¿ç¨å¯¹ç»å®çAPIå½æ°çè°ç¨æ»æ¯éè¿PEæ件çä¸ä¸ªå°æ¹æ¥è½¬ç§»çï¼è¿å°±æ¯ä¸ä¸ªè¯¥æ¨¡å(å¯ä»¥æ¯EXEæDLL)çâ.idataâ段ä¸çIATè¾å ¥å°å表ï¼Import Address Tableï¼ãå¨é£éææææ¬æ¨¡åè°ç¨çå ¶å®DLLçå½æ°ååå°åãå¯¹å ¶å®DLLçå½æ°è°ç¨å®é ä¸åªæ¯è·³è½¬å°è¾å ¥å°å表ï¼ç±è¾å ¥å°å表å跳转å°DLLçæ£çå½æ°å ¥å£ã

å ·ä½æ¥è¯´ï¼æ们å°éè¿IMAGE_IMPORT_DESCRIPTORæ°ç»æ¥è®¿é®â.idataâ段ä¸å¼å ¥çDLLçä¿¡æ¯ï¼ç¶åéè¿IMAGE_THUNK_DATAæ°ç»æ¥é对ä¸ä¸ªè¢«å¼å ¥çDLL访é®è¯¥DLLä¸è¢«å¼å ¥çæ¯ä¸ªå½æ°çä¿¡æ¯ï¼æ¾å°æ们éè¦æªè·çå½æ°ç跳转å°åï¼ç¶åæ¹ææ们èªå·±çå½æ°çå°åâ¦â¦å ·ä½çåæ³å¨åé¢çå ³é®ä»£ç ä¸ä¼æ详ç»ç讲解ã

讲äºè¿ä¹å¤åçï¼ç°å¨è®©æ们åå°âé¼ æ å±å¹åè¯âçä¸é¢ä¸æ¥ãé¤äºAPIå½æ°çæªè·ï¼è¦å®ç°âé¼ æ å±å¹åè¯âï¼è¿éè¦åä¸äºå ¶å®çå·¥ä½ï¼ç®åç说æ¥ï¼å¯ä»¥æä¸ä¸ªå®æ´çåè¯è¿ç¨å½çº³æ以ä¸å 个æ¥éª¤ï¼

1ï¼ å®è£ é¼ æ é©åï¼éè¿é©åå½æ°è·å¾é¼ æ æ¶æ¯ã

使ç¨å°çAPIå½æ°ï¼SetWindowsHookEx

2ï¼ å¾å°é¼ æ çå½åä½ç½®ï¼åé¼ æ ä¸ççªå£åéç»æ¶æ¯ï¼è®©å®è°ç¨ç³»ç»å½æ°éç»çªå£ã

使ç¨å°çAPIå½æ°ï¼WindowFromPointï¼ScreenToClientï¼InvalidateRect

3ï¼ æªè·å¯¹ç³»ç»å½æ°çè°ç¨ï¼åå¾åæ°ï¼ä¹å°±æ¯æ们è¦åçè¯ã

对äºå¤§å¤æ°çWindowsåºç¨ç¨åºæ¥è¯´ï¼å¦æè¦åè¯ï¼æ们éè¦æªè·çæ¯âGdi.dllâä¸çâTextOutAâå½æ°ã

æ们å ä»¿ç §TextOutAå½æ°åä¸ä¸ªèªå·±çMyTextOutAå½æ°ï¼å¦ï¼

BOOL WINAPI MyTextOutA(HDC hdc, int nXStart, int nYStart, LPCSTR lpszString,int cbString)

{

// è¿éè¿è¡è¾åºlpszStringçå¤ç

// ç¶åè°ç¨æ£ççTextOutAå½æ°

}

æè¿ä¸ªå½æ°æ¾å¨å®è£ äºé©åçå¨æè¿æ¥åºä¸ï¼ç¶åè°ç¨æ们æåç»åºçHookImportFunctionå½æ°æ¥æªè·è¿ç¨å¯¹TextOutAå½æ°çè°ç¨ï¼è·³è½¬å°æ们çMyTextOutAå½æ°ï¼å®æ对è¾åºå符串çææã

HookImportFunctionçç¨æ³ï¼

HOOKFUNCDESC hd;

PROC pOrigFuns;

hd.szFunc="TextOutA";

hd.pProc=(PROC)MyTextOutA;

HookImportFunction (AfxGetInstanceHandle(),"gdi.dll",&hd,pOrigFuns);

ä¸é¢ç»åºäºHookImportFunctionçæºä»£ç ï¼ç¸ä¿¡è¯¦å°½ç注éä¸å®ä¸ä¼è®©æ¨è§å¾ç解æªè·å°åºæ¯æä¹å®ç°çå¾é¾ï¼Ok,Letâs Goï¼

///////////////////////////////////////////// Begin ///////////////////////////////////////////////////////////////

#include <crtdbg.h>

// è¿éå®ä¹äºä¸ä¸ªäº§çæéçå®

#define MakePtr(cast, ptr, AddValue) (cast)((DWORD)(ptr)+(DWORD)(AddValue))

// å®ä¹äºHOOKFUNCDESCç»æ,æ们ç¨è¿ä¸ªç»æä½ä¸ºåæ°ä¼ ç»HookImportFunctionå½æ°

typedef struct tag_HOOKFUNCDESC

{

LPCSTR szFunc; // The name of the function to hook.

PROC pProc; // The procedure to blast in.

} HOOKFUNCDESC , * LPHOOKFUNCDESC;

// è¿ä¸ªå½æ°çæµå½åç³»ç»æ¯å¦æ¯WindowNT

BOOL IsNT();

// è¿ä¸ªå½æ°å¾å°hModule -- å³æ们éè¦æªè·çå½æ°æå¨çDLL模åçå¼å ¥æ述符(import descriptor)

PIMAGE_IMPORT_DESCRIPTOR GetNamedImportDescriptor(HMODULE hModule, LPCSTR szImportModule);

// æ们ç主å½æ°

BOOL HookImportFunction(HMODULE hModule, LPCSTR szImportModule,

LPHOOKFUNCDESC paHookFunc, PROC* paOrigFuncs)

{

/////////////////////// ä¸é¢ç代ç æ£æµåæ°çæææ§ ////////////////////////////

_ASSERT(szImportModule);

_ASSERT(!IsBadReadPtr(paHookFunc, sizeof(HOOKFUNCDESC)));

#ifdef _DEBUG

if (paOrigFuncs) _ASSERT(!IsBadWritePtr(paOrigFuncs, sizeof(PROC)));

_ASSERT(paHookFunc.szFunc);

_ASSERT(*paHookFunc.szFunc != '\0');

_ASSERT(!IsBadCodePtr(paHookFunc.pProc));

#endif

if ((szImportModule == NULL) || (IsBadReadPtr(paHookFunc, sizeof(HOOKFUNCDESC))))

{

_ASSERT(FALSE);

SetLastErrorEx(ERROR_INVALID_PARAMETER, SLE_ERROR);

return FALSE;

}

//////////////////////////////////////////////////////////////////////////////

// çæµå½å模åæ¯å¦æ¯å¨2GBèæå å空é´ä¹ä¸

// è¿é¨åçå°åå åæ¯å±äºWinè¿ç¨å ±äº«ç

if (!IsNT() && ((DWORD)hModule >= 0x))

{

_ASSERT(FALSE);

SetLastErrorEx(ERROR_INVALID_HANDLE, SLE_ERROR);

return FALSE;

}

// æ¸ é¶

if (paOrigFuncs) memset(paOrigFuncs, NULL, sizeof(PROC));

// è°ç¨GetNamedImportDescriptor()å½æ°,æ¥å¾å°hModule -- å³æ们éè¦

// æªè·çå½æ°æå¨çDLL模åçå¼å ¥æ述符(import descriptor)

PIMAGE_IMPORT_DESCRIPTOR pImportDesc = GetNamedImportDescriptor(hModule, szImportModule);

if (pImportDesc == NULL)

return FALSE; // è¥ä¸ºç©º,å模åæªè¢«å½åè¿ç¨æå¼å ¥

// ä»DLL模åä¸å¾å°åå§çTHUNKä¿¡æ¯,å 为pImportDesc->FirstThunkæ°ç»ä¸çåå§ä¿¡æ¯å·²ç»

// å¨åºç¨ç¨åºå¼å ¥è¯¥DLLæ¶è¦çä¸äºææçå¼å ¥ä¿¡æ¯,æ以æ们éè¦éè¿åå¾pImportDesc->OriginalFirstThunk

// æéæ¥è®¿é®å¼å ¥å½æ°åçä¿¡æ¯

PIMAGE_THUNK_DATA pOrigThunk = MakePtr(PIMAGE_THUNK_DATA, hModule,

pImportDesc->OriginalFirstThunk);

// ä»pImportDesc->FirstThunkå¾å°IMAGE_THUNK_DATAæ°ç»çæé,ç±äºè¿éå¨DLL被å¼å ¥æ¶å·²ç»å¡«å äº

// ææçå¼å ¥ä¿¡æ¯,æ以çæ£çæªè·å®é ä¸æ£æ¯å¨è¿éè¿è¡ç

PIMAGE_THUNK_DATA pRealThunk = MakePtr(PIMAGE_THUNK_DATA, hModule, pImportDesc->FirstThunk);

// 穷举IMAGE_THUNK_DATAæ°ç»,寻æ¾æ们éè¦æªè·çå½æ°,è¿æ¯æå ³é®çé¨å!

while (pOrigThunk->u1.Function)

{

// åªå¯»æ¾é£äºæå½æ°åèä¸æ¯åºå·å¼å ¥çå½æ°

if (IMAGE_ORDINAL_FLAG != (pOrigThunk->u1.Ordinal & IMAGE_ORDINAL_FLAG))

{

// å¾å°å¼å ¥å½æ°çå½æ°å

PIMAGE_IMPORT_BY_NAME pByName = MakePtr(PIMAGE_IMPORT_BY_NAME, hModule,

pOrigThunk->u1.AddressOfData);

// å¦æå½æ°å以NULLå¼å§,è·³è¿,继ç»ä¸ä¸ä¸ªå½æ°

if ('\0' == pByName->Name[0])

continue;

// bDoHookç¨æ¥æ£æ¥æ¯å¦æªè·æå

BOOL bDoHook = FALSE;

// æ£æ¥æ¯å¦å½åå½æ°æ¯æ们éè¦æªè·çå½æ°

if ((paHookFunc.szFunc[0] == pByName->Name[0]) &&

(strcmpi(paHookFunc.szFunc, (char*)pByName->Name) == 0))

{

// æ¾å°äº!

if (paHookFunc.pProc)

bDoHook = TRUE;

}

if (bDoHook)

{

// æ们已ç»æ¾å°äºæè¦æªè·çå½æ°,é£ä¹å°±å¼å§å¨æå§

// é¦å è¦åçæ¯æ¹åè¿ä¸åèæå åçå åä¿æ¤ç¶æ,让æ们å¯ä»¥èªç±åå

MEMORY_BASIC_INFORMATION mbi_thunk;

VirtualQuery(pRealThunk, &mbi_thunk, sizeof(MEMORY_BASIC_INFORMATION));

_ASSERT(VirtualProtect(mbi_thunk.BaseAddress, mbi_thunk.RegionSize,

PAGE_READWRITE, &mbi_thunk.Protect));

// ä¿åæ们æè¦æªè·çå½æ°çæ£ç¡®è·³è½¬å°å

if (paOrigFuncs)

paOrigFuncs = (PROC)pRealThunk->u1.Function;

// å°IMAGE_THUNK_DATAæ°ç»ä¸çå½æ°è·³è½¬å°åæ¹å为æ们èªå·±çå½æ°å°å!

// 以åææè¿ç¨å¯¹è¿ä¸ªç³»ç»å½æ°çææè°ç¨é½å°æ为对æ们èªå·±ç¼åçå½æ°çè°ç¨

pRealThunk->u1.Function = (PDWORD)paHookFunc.pProc;

// æä½å®æ¯!å°è¿ä¸åèæå åæ¹ååæ¥çä¿æ¤ç¶æ

DWORD dwOldProtect;

_ASSERT(VirtualProtect(mbi_thunk.BaseAddress, mbi_thunk.RegionSize,

mbi_thunk.Protect, &dwOldProtect));

SetLastError(ERROR_SUCCESS);

return TRUE;

}

}

// 访é®IMAGE_THUNK_DATAæ°ç»ä¸çä¸ä¸ä¸ªå ç´

pOrigThunk++;

pRealThunk++;

}

return TRUE;

}

// GetNamedImportDescriptorå½æ°çå®ç°

PIMAGE_IMPORT_DESCRIPTOR GetNamedImportDescriptor(HMODULE hModule, LPCSTR szImportModule)

{

// æ£æµåæ°

_ASSERT(szImportModule);

_ASSERT(hModule);

if ((szImportModule == NULL) || (hModule == NULL))

{

_ASSERT(FALSE);

SetLastErrorEx(ERROR_INVALID_PARAMETER, SLE_ERROR);

return NULL;

}

// å¾å°Dosæ件头

PIMAGE_DOS_HEADER pDOSHeader = (PIMAGE_DOS_HEADER) hModule;

// æ£æµæ¯å¦MZæ件头

if (IsBadReadPtr(pDOSHeader, sizeof(IMAGE_DOS_HEADER)) ||

(pDOSHeader->e_magic != IMAGE_DOS_SIGNATURE))

{

_ASSERT(FALSE);

SetLastErrorEx(ERROR_INVALID_PARAMETER, SLE_ERROR);

return NULL;

}

// åå¾PEæ件头

PIMAGE_NT_HEADERS pNTHeader = MakePtr(PIMAGE_NT_HEADERS, pDOSHeader, pDOSHeader->e_lfanew);

// æ£æµæ¯å¦PEæ åæ件

if (IsBadReadPtr(pNTHeader, sizeof(IMAGE_NT_HEADERS)) ||

(pNTHeader->Signature != IMAGE_NT_SIGNATURE))

{

_ASSERT(FALSE);

SetLastErrorEx(ERROR_INVALID_PARAMETER, SLE_ERROR);

return NULL;

}

// æ£æ¥PEæ件çå¼å ¥æ®µ(å³ .idata section)

if (pNTHeader->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress == 0)

return NULL;

// å¾å°å¼å ¥æ®µ(å³ .idata section)çæé

PIMAGE_IMPORT_DESCRIPTOR pImportDesc = MakePtr(PIMAGE_IMPORT_DESCRIPTOR, pDOSHeader,

pNTHeader->OptionalHeader.DataDirectory[IMAGE_DIRECTORY_ENTRY_IMPORT].VirtualAddress);

// 穷举PIMAGE_IMPORT_DESCRIPTORæ°ç»å¯»æ¾æ们éè¦æªè·çå½æ°æå¨ç模å

while (pImportDesc->Name)

{

PSTR szCurrMod = MakePtr(PSTR, pDOSHeader, pImportDesc->Name);

if (stricmp(szCurrMod, szImportModule) == 0)

break; // æ¾å°!ä¸æ循ç¯

// ä¸ä¸ä¸ªå ç´

pImportDesc++;

}

// å¦æ没ææ¾å°,说ææ们寻æ¾ç模å没æ被å½åçè¿ç¨æå¼å ¥!

if (pImportDesc->Name == NULL)

return NULL;

// è¿åå½æ°ææ¾å°ç模åæ述符(import descriptor)

return pImportDesc;

}

// IsNT()å½æ°çå®ç°

BOOL IsNT()

{

OSVERSIONINFO stOSVI;

memset(&stOSVI, NULL, sizeof(OSVERSIONINFO));

stOSVI.dwOSVersionInfoSize = sizeof(OSVERSIONINFO);

BOOL bRet = GetVersionEx(&stOSVI);

_ASSERT(TRUE == bRet);

if (FALSE == bRet) return FALSE;

return (VER_PLATFORM_WIN_NT == stOSVI.dwPlatformId);

}

/////////////////////////////////////////////// End //////////////////////////////////////////////////////////////////////

ä¸ç¥éå¨ä¹åï¼æå¤å°æåå°è¯è¿å»å®ç°âé¼ æ å±å¹åè¯âè¿é¡¹å 满äºææçææ¯ï¼ä¹åªæå°è¯è¿çæåæè½ä½ä¼å°å ¶é´çä¸æï¼å°¤å ¶å¨æ¢ç´¢APIå½æ°çæªè·æ¶ï¼æ头çå ç¯èµæ没æä¸ç¯æ¯æ¶åå°å ³é®ä»£ç çï¼éè¦çå°æ¹é½æ¯ä¸ç¬ä»£è¿ï¼MSDNæ´æ¯æ¾å¾èç½èæ åï¼ä¹ä¸ç¥éé¤äºIMAGE_IMPORT_DESCRIPTORåIMAGE_THUNK_DATAï¼å¾®è½¯è¿éèäºå¤å°ç§å¯ï¼å¥½å¨ç¡¬ç头ç®è¿æ¯æå®ç»æ»å äºï¼å¸æè¿ç¯æç« å¯¹å¤§å®¶è½ææ帮å©ã

XP系统中屏蔽Ctrl+Esc键序列的方法

对于用过Windows的人,几乎没有人不知道Ctrl+Alt+Del组合键,尤其是在使用经常死机的Windows9x时,使用它的jsp 论坛回复 源码频率更高,这一组合键是专门为了系统安全起见提供的紧急出口。VC知识库在线杂志第期,ac_z_cn在他的个人专栏中写过一篇关于这方面的文章:“WINDOWS NT/下如何屏蔽CTRL+ALT+DEL”。因此本文侧重于介绍在Windows XP中如何实现屏蔽CTRL+ALT+DEL组合键,也就是任务管理器,任务切换组合键(Alt+Tab),任务栏和“开始”菜单(Ctrl+Esc,VK_LWIN,VK_RWIN)。这个方法也能应用于Windows 环境。

在Windows 9x/Me系统中,屏蔽Ctrl+Alt+Del和各种任务开关键的方法是通过下面的方法实现的:

BOOL bOldState;

SystemParametersInfo(SPI_SETSCREENSAVERRUNNING, TRUE, bOldState, 0);

MS大佬认为这种方法很业余,所以在Windows NT//XP中对此进行了修改。在这些较新的Windows版本中用户登陆使用Winlogon和GINA——Graphical Identification and Authentication,意思是图形化的身份认证,挺吓唬人的是不是!其实就那么回事。Winlogon是Windows系统的一部分,它专门提供交互式登陆支持,而GINA则是Winlogon用来实现认证的一个DLL——这个DLL就是msgina.dll。WlxInitialize、WlxActivateUserShell便是其中输出,当然不知这两个,还有别的。前者进行自身的下拉导航菜单源码初始化,后者激活用户的外壳程序。Windows就是用这个DLL来实现用户名+口令的身份认证的,但是开发人员可以用自己的GINA代替msgina.dll。例如,实现智能卡、视网膜扫描仪、DNA检查等等认证机制来代替输入用户名+口令形式的身份检查。 下面的表格中列出了与GINA有关的全部函数。其中有一个是WlxLoggedOnSAS,当按下Ctrl+Alt+Del 键时,Winlogon便调用这个函数。

(表一)GINA 函数一览表 函数 描述

WlxActivateUserShell激活用户外壳程序

WlxDisplayLockedNotice允许GINA DLL 显示锁定信息

WlxDisplaySASNotice 当没有用户登陆时,Winlogon调用此函数

WlxDisplayStatusMessageWinlogon 用一个状态信息调用此函数进行显示

WlxGetConsoleSwitchCredentials Winlogon调用此函数读取当前登陆用户的信任信息,并透明地将它们传到目标会话

WlxGetStatusMessage Winlogon 调用此函数获取当前状态信息

WlxInitialize 针对指定的窗口位置进行GINA DLL初始化

WlxIsLockOk 验证工作站正常锁定

WlxIslogoffOk 验证注销正常

WlxLoggedOnSAS 用户已登陆并且工作站没有被加锁,如果此时接收到SAS事件,则Winlogon 调用此函数

WlxLoggedOutSAS 没有用户登陆,如果此时收到SAS事件,则Winlogon 调用此函数

WlxLogoff 请求注销操作时通知GINA DLL

WlxNegotiate 表示当前的Winlogon版本是否能使用GINA DLL

WlxNetworkProviderLoad 在加载网络服务提供程序收集了身份和认证信息后,Winlogon 调用此函数

WlxRemoveStatusMessage Winlogon 调用此函数告诉GINA DLL 停止显示状态信息

WlxScreensaverNotify 允许GINA与屏幕保护操作交互

WlxShutdown 在关闭之前Winlogon 调用此函数,允许GINA实现任何关闭任务,例如从读卡器中退出智能卡

WlxStartApplication 当系统需要在用户的上下文中启动应用程序时调用此函数

WlxWkstaLockedSAS当工作站被锁定,如果接收到一个SAS,则Winlogon 调用此函数

在默认情况下,GINA显示登陆对话框,c 小闹钟 源码用户输入用户名及口令。所以要想屏蔽掉Ctrl+Alt+Del,则可以写一个新的MyGina.dll,其中提供接口调用msgina.dll的函数WlxLoggedOnSAS,从而实现Ctrl+Alt+Del屏蔽。或者编写一个键盘驱动程序来实现。

难道屏蔽Ctrl+Alt+Del真的象上述所说的那么麻烦吗?有没有更好的方法呢?答案是肯定的。所以忘掉GINA吧,使用操作系统的策略设置完全可以搞掂这个问题。方法是进入"开始"菜单,选择"运行",然后在运行对话框中输入"gpedit.msc",启动Windows系统的组策略编辑器。在左边窗格查看"用户配置|管理模板|系统|登录/注销",则在右边窗格策略里不难发现"禁用任务管理器"一项。

组策略编辑器

通过对这个策略的设置可以屏蔽掉Ctrl+Alt+Del。如果要通过编写代码来实现,则必须操作下面的注册表项:

HKCU/

Software/

Microsoft/

Windows/

CurrentVersion/

Policies/

System/DisableTaskMgr = dword:1

如此设置之后,则在Windows XP中,如果用户按下Ctrl+Alt+Del,则会弹出一个出错对话框,

注意这里假设在控制面板中“用户帐号”管理的“选择登录和注销选项”设置启用了“使用欢迎屏幕”一项。

否则,XP将使用Windows的eclipse插件开发 源码传统登录模式,要求用户输入帐户名。并且Ctrl+Alt+Del组合键的 行为也和传统的行为一样,注册表中DisableTaskMgr的设置也只是将登录/注销对话框中的任务管理器按钮屏蔽或置灰。 有人可能会问,有关任务管理器的文档又没有明确说明,那你是怎么知道DisableTaskMgr是用来禁用任务管理器的呢?告诉你吧, 我是在使用GPEDIT时发现的。GPEDIT是一个非常有用的工具,不仅可以用它来编辑策略,还可以用它来发现策略。利用这个工具可以轻松控制Windows的许多东西,从许可权限的存取到是否使用IE的传统外观,从是否显示对话框中的Places Bar到是否用Ctrl+Alt+Del 启动任务管理器。总之用它可以配置上百个界面行为,因此它是一个足以让系统管理员垂延三尺的工具。一旦找到了感兴趣的策略,那如何知道相应的注册表位置呢?有两种方法。第一种是比较粗鲁的办法:在修改策略的前后将注册表输出到一个.reg文件,然后比较它们有什么不同。所有的策略无外乎以下的四个注册表键:

// 用户指定

HKEY_CURRENT_USER/Software/Policies

HKEY_CURRENT_USER/Software/Microsoft/Windows/CurrentVersion/Policies

// 机器指定

HKEY_LOCAL_MACHINE/Software/Policies

HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/CurrentVersion/Policies

第二种方法是直捣信息源头--检查描述策略的管理模板文件(.adm)。下面是Windows XP的system.adm文件对 DisableTaskMgr的描述:(Windows 对此的描述稍有不同,其细节请参考Windows 的资源开发包)

CATEGORY !!CADOptions

#if version = 4

EXPLAIN !!CADOptions_Help

#endif

KEYNAME "Software/Microsoft/Windows/CurrentVersion/Policies/System"

POLICY !!DisableTaskMgr

#if version = 4

SUPPORTED !!SUPPORTED_Win2k

#endif

EXPLAIN !!DisableTaskMgr_Help

VALUENAME "DisableTaskMgr"

END POLICY

; More Ctrl+Alt+Del policies here...

END CATEGORY ; Ctrl+Alt+Del options

……

……

DisableTaskMgr_Help="防止用户启动''任务管理器''(Taskmgr.exe)。/n/n如果该设置被启用,并且用户试图启动任务管理器,系统

会显示消息,解释是一个策略禁止了这个操作。/n/n任务管理器让用户启动或终止程序,监视计算机性能,查看及监视计算机上所有运行

中的程序 (包含系统服务), 搜索程序的执行文件名,及更改程序运行的优先顺序。"

DisableTaskMgr="删除任务管理器"

以上是DisableTaskMgr的描述片断

正是在这段描述中KEYNAME 和VALUENAME指定了注册表的键值对。利用这种方法,你可以为自己的应用程序创建管理模板和策略,但编辑和浏览.adm模板文件的编辑器必须支持Unicode字符。如Notepad或者WordPad等都可以。此外,使用管理模板文件,系统管理员可以用它为整个组织配置需要的策略——由此可以看出,此文件在系统中的地位举足轻重!有关模板管理文件格式的详细信息请参考平台SDK。最后需要强调的是DisableTaskMgr只是禁用Ctrl+Alt+Del的功能。下面我们来讨论如何捕获它的按键序列。要想截获Ctrl+Alt+Del,有三种可选择的方法:

1、 编写一个GINA代理;此方法我们在以后的文章中介绍。实际上,ac_z_cn的个人专栏文章:“WINDOWS NT/下如何屏蔽CTRL+ALT+DEL”使用的就是这种方法。

2、 编写一个键盘驱动程序;本文例子程序使用的方法。

3、 用自己的程序代替任务管理器程序TaskMgr.exe。

屏蔽Ctrl+Alt+Del解决方案的具体实现细节请参考本文的例子代码。

下面让我们来解决屏蔽任务切换键序列的问题,这些键序列包括Alt+Tab、Ctrl+Esc、Alt+Esc、VK_LWIN/VK_RWIN以及任务栏。在很早以前的Window 3.1年代,处理这个问题的方法是通过WM_SYSKEYDOWN实现。到了Windows 9x时期,本文前面提到过对这个问题的处理方法,使用SPI_SETSCREENSAVERRUNNING。但是进入Windows NT 4.0 (SP3 +),Windows 以及Windows XP时代,对这个问题的处理已经有所不同,必须写一个低级的键盘驱动钩子。不要怕,因为要实现这个钩子并不是很难。本文下面会介绍如何实现这个键盘钩子。一般来讲,系统级钩子必须是一个DLL。下面是本文提供的一个键盘钩子DLL的源代码片断(TaskKeyHook.dll):

头文件

////////////////////////////////////////////////////////////////

//TaskKeyHook.h

//

#define DLLIMPORT __declspec(dllimport)

DLLIMPORT BOOL DisableTaskKeys(BOOL bEnable, BOOL bBeep);

DLLIMPORT BOOL AreTaskKeysDisabled();

实现文件

////////////////////////////////////////////////////////////////

// TaskKeyHook.cpp

//

#define _WIN_WINNT 0x // for KBDLLHOOKSTRUCT

#include // MFC core and standard components

#define DLLEXPORT __declspec(dllexport)

//////////////////

// App (DLL) object

//

class CTaskKeyHookDll : public CWinApp {

public:

CTaskKeyHookDll() { }

~CTaskKeyHookDll() { }

} MyDll;

////////////////////////////////////////////////

// 下面的代码表示这一部分在此DLL所有实例之间共享

// 低级键盘钩子一定是系统级的钩子

//

#pragma data_seg (".mydata")

HHOOK g_hHookKbdLL = NULL; // 钩子句柄

BOOL g_bBeep = FALSE; // 按下非法键时蜂鸣响铃

#pragma data_seg ()

#pragma comment(linker, "/SECTION:.mydata,RWS") // 告诉链接器:建立数据共享段

//////////////////////////////////

// 低级键盘钩子

// 截获任务转换键:不传递直接返回

//

LRESULT CALLBACK MyTaskKeyHookLL(int nCode, WPARAM wp, LPARAM lp)

{

KBDLLHOOKSTRUCT *pkh = (KBDLLHOOKSTRUCT *) lp;

if (nCode==HC_ACTION) {

BOOL bCtrlKeyDown =

GetAsyncKeyState(VK_CONTROL)((sizeof(SHORT) * 8) - 1);

if ((pkh-vkCode==VK_ESCAPE bCtrlKeyDown) || // Ctrl+Esc

// Alt+TAB

(pkh-vkCode==VK_TAB pkh-flags LLKHF_ALTDOWN) ||

// Alt+Esc

(pkh-vkCode==VK_ESCAPE pkh-flags LLKHF_ALTDOWN)||

(pkh-vkCode==VK_LWIN || pkh-vkCode==VK_RWIN)) { // 开始菜单

if (g_bBeep (wp==WM_SYSKEYDOWN||wp==WM_KEYDOWN))

MessageBeep(0); // 蜂鸣

return 1; // 不再往CallNextHookEx传递,直接返回

}

}

return CallNextHookEx(g_hHookKbdLL, nCode, wp, lp);

}

////////////////////////////////////////////////

// 是否屏蔽任务键序列——也就是说键盘钩子是否安装?

// 注:这里假设没有其它钩子做同样的事情

//

DLLEXPORT BOOL AreTaskKeysDisabled()

{

return g_hHookKbdLL != NULL;

}

////////////////////////////////////////////////

// 屏蔽任务键:安装低级键盘构

// 返回当前是否屏蔽标志(TRUE/FALSE)

//

DLLEXPORT BOOL DisableTaskKeys(BOOL bDisable, BOOL bBeep)

{

if (bDisable) {

if (!g_hHookKbdLL) {

g_hHookKbdLL = SetWindowsHookEx(WH_KEYBOARD_LL,

MyTaskKeyHookLL, MyDll.m_hInstance, 0);

}

} else if (g_hHookKbdLL != NULL) {

UnhookWindowsHookEx(g_hHookKbdLL);

g_hHookKbdLL = NULL;

}

g_bBeep = bBeep;

return AreTaskKeysDisabled();

}

TaskKeyHook 输出两个函数:DisableTaskKeys 和 AreTaskKeysDisabled。前者安装WH_KEYBOARD_LL 钩子;后者判断这个钩子是否安装。此键盘钩子的处理思路是截获Alt+Tab,Ctrl+Esc,Alt+Esc以及Windows 键VK_LWIN/VK_RWIN,关于这两个键,稍候会有详细描述。当钩子碰到这些键时,它直接返回到调用者,而不是将处理传递给CallNextHookEx 。

LRESULT CALLBACK MyTaskKeyHookLL(...)

{

if (/* 任务键*)

return 1; // 立即返回

return CallNextHookEx(...);

}

TaskKeyHook的大部分实现都很简单。只有一个地方用到了一点小技巧:既使用#pragma data_seg 命名包含全程数据的数据段,并且用#pragma comment (linker...)告诉链接器让这个数据段为共享段。实现细节请参考源代码。本文附带的例子程序(TrapKeys.exe)汇集了上述几个有关屏蔽键盘按键序列的功能,除此之外,它还有一个功能就是禁用任务栏。因为既然禁用了任务转换键,那么一般来说,也必然要禁用任务栏,否则禁用任务转换键就没有意义了。禁用任务栏的具体方法如下:

HWND hwnd = FindWindow("Shell_traywnd", NULL);//找到任务栏

EnableWindow(hwnd, FALSE); // 禁用任务栏

如图四是例子程序运行画面:

图四 TrapKeys程序运行画面

以下是TrapKeys程序的实现代码:

/////////////////////////////////////////////////

// TrapKeys.cpp

//

#include "stdafx.h"

#include "resource.h"

#include "StatLink.h"

#include "TaskKeyMgr.h"

////////////////////

// 主对话框

//

class CMyDialog : public CDialog {

public:

CMyDialog(CWnd* pParent = NULL) : CDialog(IDD_MYDIALOG, pParent) { }

protected:

HICON m_hIcon;

CStaticLink m_wndLink1;

CStaticLink m_wndLink2;

CStaticLink m_wndLink3;

virtual BOOL OnInitDialog();

// 命令/UI 的更新处理

afx_msg void OnDisableTaskMgr();

afx_msg void OnDisableTaskKeys();

afx_msg void OnDisableTaskbar();

afx_msg void OnUpdateDisableTaskMgr(CCmdUI* pCmdUI);

afx_msg void OnUpdateDisableTaskKeys(CCmdUI* pCmdUI);

afx_msg void OnUpdateDisableTaskbar(CCmdUI* pCmdUI);

afx_msg LRESULT OnKickIdle(WPARAM,LPARAM);

DECLARE_MESSAGE_MAP()

};

///////////////////////////////////////////////////////

// 标准的MFC 对话框应用类代码。

//

class CMyApp : public CWinApp {

public:

virtual BOOL InitInstance() {

// 初始化app:运行对话框

CMyDialog dlg;

m_pMainWnd = dlg;

dlg.DoModal();

return FALSE;

}

virtual int ExitInstance() {

// 为了按全起见,在退出程序的时候,将所有禁用的项目复原

CTaskKeyMgr::Disable(CTaskKeyMgr::ALL, FALSE);

return 0;

}

} theApp;

BEGIN_MESSAGE_MAP(CMyDialog, CDialog)

ON_COMMAND(IDC_DISABLE_TASKKEYS,OnDisableTaskKeys)

ON_COMMAND(IDC_DISABLE_TASKBAR, OnDisableTaskbar)

ON_COMMAND(IDC_DISABLE_TASKMGR, OnDisableTaskMgr)

ON_UPDATE_COMMAND_UI(IDC_DISABLE_TASKKEYS, OnUpdateDisableTaskKeys)

ON_UPDATE_COMMAND_UI(IDC_DISABLE_TASKBAR, OnUpdateDisableTaskbar)

ON_UPDATE_COMMAND_UI(IDC_DISABLE_TASKMGR, OnUpdateDisableTaskMgr)

ON_MESSAGE(WM_KICKIDLE,OnKickIdle)

END_MESSAGE_MAP()

///////////////////////////////////////////////

// 初始化对话框:子类化超链接柄加栽图标

//

BOOL CMyDialog::OnInitDialog()

{

CDialog::OnInitDialog();

// 初始化超链接

m_wndLink1.SubclassDlgItem(IDC_EMAIL,this);

m_wndLink2.SubclassDlgItem(IDC_VCKBASEURL,this);

m_wndLink3.SubclassDlgItem(IDC_VCKBASELINK,this);

// 自己设置对话框图标。MFC不会为对话框应用程序设置它

m_hIcon = AfxGetApp()-LoadIcon(IDR_MAINFRAME);

SetIcon(m_hIcon, TRUE); // 打图标

SetIcon(m_hIcon, FALSE); // 小图标

return TRUE;

}

////////////////////////////////////////////////////////

// 命令/UI 更新处理:写这些东西应该很轻松。

void CMyDialog::OnDisableTaskKeys()

{

CTaskKeyMgr::Disable(CTaskKeyMgr::TASKKEYS,

!CTaskKeyMgr::AreTaskKeysDisabled(), TRUE); // 蜂鸣

}

void CMyDialog::OnUpdateDisableTaskKeys(CCmdUI* pCmdUI)

{

pCmdUI-SetCheck(CTaskKeyMgr::AreTaskKeysDisabled());

}

void CMyDialog::OnDisableTaskbar()

{

CTaskKeyMgr::Disable(CTaskKeyMgr::TASKBAR,

!CTaskKeyMgr::IsTaskBarDisabled());

}

void CMyDialog::OnUpdateDisableTaskbar(CCmdUI* pCmdUI)

{

pCmdUI-SetCheck(CTaskKeyMgr::IsTaskBarDisabled());

}

void CMyDialog::OnDisableTaskMgr()

{

CTaskKeyMgr::Disable(CTaskKeyMgr::TASKMGR,

!CTaskKeyMgr::IsTaskMgrDisabled());

}

void CMyDialog::OnUpdateDisableTaskMgr(CCmdUI* pCmdUI)

{

pCmdUI-SetCheck(CTaskKeyMgr::IsTaskMgrDisabled());

}

////////////////////////////////////////////////////////

// 要想让ON_UPDATE_COMMAND_UI正常工作,这是必需的。

//

LRESULT CMyDialog::OnKickIdle(WPARAM wp, LPARAM lCount)

{

UpdateDialogControls(this, TRUE);

return 0;

}

按上述方法尽管禁用了任务栏,但是还有一个机关没有处理,那就是按下Windows键仍然可以弹出“开始”菜单。显然在处理VK_LWIN之前,任务栏不会检查是否被启用。一般来讲,如果某个窗口被屏蔽掉,那么它就不再会处理用户在这个窗口的输入——这就是所谓的禁用(Disable)的含义。通常调用EnableWindow(FALSE)后自然就达到了这个目的。但是处理VK_LWIN/VK_RWIN按键的代码决不会去检查任务栏启用/禁用状态。对此,本文的处理办法仍然是利用键盘钩子。修改一下TaskKeyHook实现,增加对Windows键的捕获。这样按下“开始”菜单键之后什么也不会发生。希望没有漏掉其它的按键。如果哪位读者发现漏掉了什么键,请和我联系,以便把它加到键盘钩子中去。为了简单起见,我在类CTaskKeyMgr中封装了所有禁用的函数。下面是这个类的定义击实现文件:

TaskKeyMgr

////////////////////////////////////////

// TaskKeyMgr.h

//

#pragma once

#include "TaskKeyHook.h"

/////////////////////////////////////////////////////////////////////

// 使用这个类禁用任务键,任务管理器或任务栏。

// 用相应的标志调用Disable,如:CTaskMgrKeys::Disable(CTaskMgrKeys::ALL);

//

class CTaskKeyMgr {

public:

enum {

TASKMGR = 0x, // 禁用任务管理器(Ctrl+Alt+Del)

TASKKEYS = 0x, //禁用任务转换键(Alt-TAB, etc)

TASKBAR = 0x, //禁用任务栏

ALL=0xFFFF //禁用所有东西L

};

static void Disable(DWORD dwItem,BOOL bDisable,BOOL bBeep=FALSE);

static BOOL IsTaskMgrDisabled();

static BOOL IsTaskBarDisabled();

static BOOL AreTaskKeysDisabled() {

return ::AreTaskKeysDisabled(); // 调用 DLL

}

};

CPP实现

////////////////////////////////////////////////////////////////

// TaskKeyMgr.cpp

//

#include "StdAfx.h"

#include "TaskKeyMgr.h"

#define HKCU HKEY_CURRENT_USER

// 用于禁用任务管理器策略的注册表键值对

LPCTSTR KEY_DisableTaskMgr =

"Software//Microsoft//Windows//CurrentVersion//Policies//System";

LPCTSTR VAL_DisableTaskMgr = "DisableTaskMgr";

///////////////////////////////////////////

// 禁用相关的任务键

//

// dwFlags = 表示禁用什么

// bDisable = 禁用为 (TRUE) ,否则为启用 (FALSE)

// bBeep = 按下非法键是否蜂鸣(指针对任务键)

//

void CTaskKeyMgr::Disable(DWORD dwFlags, BOOL bDisable, BOOL bBeep)

{

// 任务管理器 (Ctrl+Alt+Del)

if (dwFlags TASKMGR) {

HKEY hk;

if (RegOpenKey(HKCU, KEY_DisableTaskMgr,hk)!=ERROR_SUCCESS)

RegCreateKey(HKCU, KEY_DisableTaskMgr, hk);

if (bDisable) { // 禁用任务管理器(disable TM): set policy = 1

DWORD val=1;

RegSetValueEx(hk, VAL_DisableTaskMgr, NULL,

REG_DWORD, (BYTE*)val, sizeof(val));

} else { // 启用任务管理器(enable TM)

RegDeleteValue(hk,VAL_DisableTaskMgr);

}

}

// 任务键 (Alt-TAB etc)

if (dwFlags TASKKEYS)

::DisableTaskKeys(bDisable,bBeep); // 安装键盘钩

// 任务栏

if (dwFlags TASKBAR) {

HWND hwnd = FindWindow("Shell_traywnd", NULL);

EnableWindow(hwnd, !bDisable);

}

}

BOOL CTaskKeyMgr::IsTaskBarDisabled()

{

HWND hwnd = FindWindow("Shell_traywnd", NULL);

return IsWindow(hwnd) ? !IsWindowEnabled(hwnd) : TRUE;

}

BOOL CTaskKeyMgr::IsTaskMgrDisabled()

{

HKEY hk;

if (RegOpenKey(HKCU, KEY_DisableTaskMgr, hk)!=ERROR_SUCCESS)

return FALSE; // 没有此键,不禁用

DWORD val=0;

DWORD len=4;

return RegQueryValueEx(hk, VAL_DisableTaskMgr,

NULL, NULL, (BYTE*)val, len)==ERROR_SUCCESS val==1;

}

这个类中的函数都是静态的,实际上CTaskKeyMgr完全就是一个名字空间。你可以在自己的程序中随心所欲地使用它。例如,禁用任务转换按键和任务栏,但是不禁用Ctrl+Alt+Del:

CTaskKeyMgr::Disable(CTaskKeyMgr::TASKKEYS |

CTaskKeyMgr::TASKBAR, TRUE);

此外,还有几个函数是用来检查当前禁用了哪些东西,甚至可以在用户按下禁用键时发出蜂鸣声……自己去享受Paul的源代码吧!